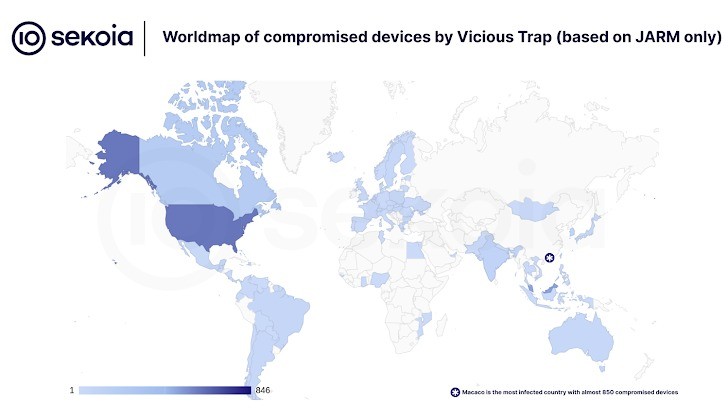

Gli analisti di Sekoia hanno scoperto che il gruppo di hacker ViciousTrap ha compromesso circa 5.300 dispositivi di rete edge in 84 paesi, trasformandoli in una botnet simile a un grande honeypot.

Gli aggressori hanno sfruttato una vecchia vulnerabilità critica, lil CVE-2023-20118, per hackerare i router Cisco Small Business RV016, RV042, RV042G, RV082, RV320 e RV325. Si nota che la maggior parte dei dispositivi compromessi (850) si trovano a Macao.

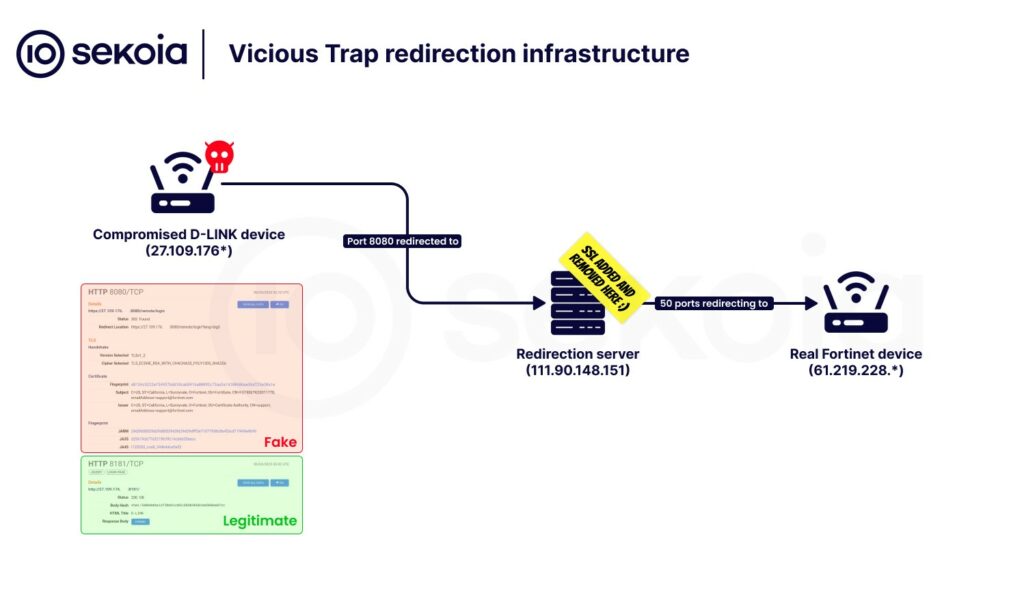

“La catena di infezione consiste nell’esecuzione di uno script shell chiamato NetGhost, che reindirizza il traffico in arrivo da porte specifiche su un router compromesso verso un’infrastruttura simile a un honeypot controllata dagli aggressori, consentendo loro di intercettare le connessioni di rete”, affermano gli esperti.

In precedenza, lo sfruttamento del problema CVE-2023-20118 era stato attribuito a un’altra botnet denominata PolarEdge e ora si ritiene che le due campagne malware possano essere correlate. Gli esperti ritengono che gli aggressori dietro ViciousTrap stiano probabilmente costruendo un’infrastruttura honeypot hackerando un’ampia gamma di dispositivi, tra cui router domestici, VPN SSL, DVR e controller BMC di oltre 50 marchi, tra cui Araknis Networks, Asus, D-Link, Linksys e Qnap.

“Questo schema consente agli aggressori di osservare i tentativi di sfruttamento in diversi ambienti, raccogliere exploit non pubblici e zero-day e riutilizzare l’accesso ottenuto da altri hacker”, spiega l’azienda. Secondo i ricercatori, tutti i tentativi di sfruttamento rilevati provenivano da un singolo indirizzo IP (101.99.91[.]151), con l’attività più antica risalente a marzo 2025. In particolare, un mese dopo, i partecipanti a ViciousTrap hanno utilizzato per le loro operazioni una web shell non documentata, precedentemente impiegata negli attacchi PolarEdge.

Anche all’inizio di questo mese sono stati osservati attacchi simili sui router Asus, ma da un indirizzo IP diverso (101.99.91[.]239), anche se in questo caso gli aggressori non hanno creato honeypot sui dispositivi infetti.

Tutti gli indirizzi IP associati a questa campagna si trovano in Malesia e fanno parte di AS45839, gestito dal provider di hosting Shinjiru. Si ritiene che il gruppo responsabile degli attacchi sia di origine cinese, poiché la sua infrastruttura si sovrappone leggermente a quella di GobRAT e il traffico viene reindirizzato verso più siti a Taiwan e negli Stati Uniti. “Lo scopo ultimo di ViciousTrap resta poco chiaro, ma siamo fermamente convinti che si tratti di una rete di ricognizione honeypot”, concludono i ricercatori.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…