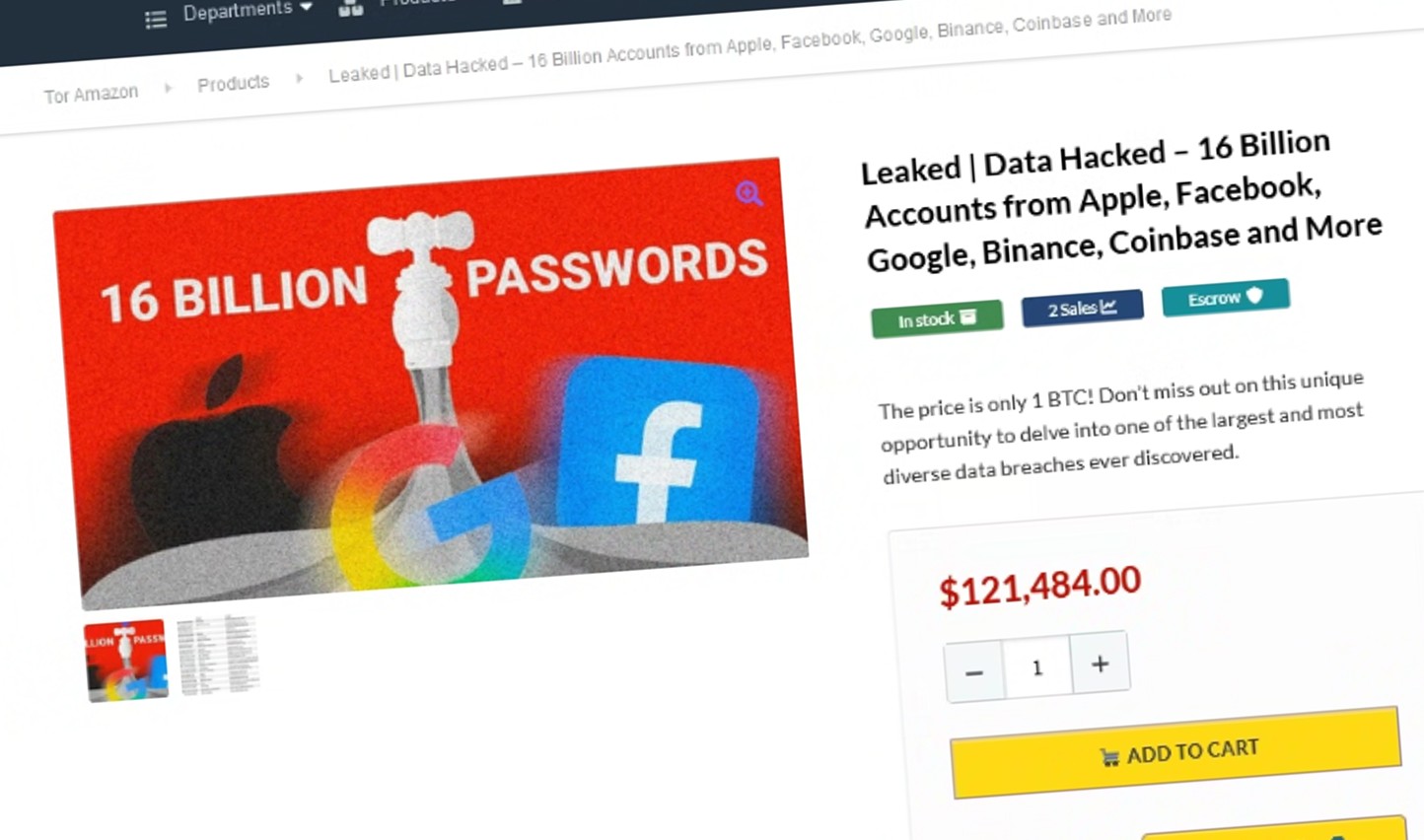

Il team di Darklab, la community di esperti di threat intelligence di Red Hot Cyber, ha individuato un annuncio sul marketplace del dark web “Tor Amazon”, l’analogo criminale del celebre e-commerce nel clear web. L’inserzione mette in vendita un archivio senza precedenti: 16 miliardi di credenziali compromesse provenienti da piattaforme di primo piano come Apple, Facebook, Google, Binance, Coinbase e molte altre.

L’offerta, proposta al prezzo di 1 Bitcoin (circa 121.000 dollari), rappresenta una delle raccolte di dati più vaste e diversificate mai apparse nei circuiti underground.

Secondo l’analisi di Darklab, il pacchetto non deriva da un singolo data breach, ma da 30 raccolte distinte generate attraverso campagne di malware.

Gli attori malevoli avrebbero sfruttato file corrotti e tecniche di ingegneria sociale per infettare i dispositivi delle vittime, raccogliendo credenziali soprattutto da utenti che riutilizzavano password deboli o non attivavano misure di sicurezza avanzate.

Questa caratteristica rende il dataset particolarmente interessante dal punto di vista investigativo, poiché consente di osservare non solo le vulnerabilità delle piattaforme, ma anche le cattive abitudini degli utenti e l’impatto reale del malware sulla sicurezza quotidiana.

La vendita su Tor Amazon riflette la crescente minaccia dei marketplace criminali, che replicano logiche tipiche dell’e-commerce legittimo: sistemi di escrow per le transazioni, feedback degli acquirenti, supporto post-vendita.

Per i cybercriminali, i dati rappresentano una risorsa immediatamente monetizzabile attraverso:

Per i ricercatori e gli analisti, invece, il dataset costituisce una fonte preziosa per:

La scoperta effettuata da Darklab mette in evidenza come l’ecosistema criminale del dark web stia evolvendo verso modelli sempre più strutturati e competitivi.

Allo stesso tempo, ribadisce la necessità di adottare misure minime di protezione – password manager, autenticazione multi-fattore, monitoraggio continuo delle fughe di dati – che restano ancora le difese più efficaci contro minacce di questa portata.

In questo scenario, l’attività di monitoraggio e analisi condotta da comunità come Darklab si conferma cruciale per portare alla luce fenomeni che, se ignorati, rischiano di compromettere interi ecosistemi digitali.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…

Cyber Italia

Cyber ItaliaNegli ultimi giorni è stato segnalato un preoccupante aumento di truffe diffuse tramite WhatsApp dal CERT-AGID. I messaggi arrivano apparentemente da contatti conosciuti e richiedono urgentemente denaro, spesso per emergenze come spese mediche improvvise. La…