Il 17 giugno 2025 un attacco informatico ha paralizzato Bank Sepah, una delle principali istituzioni finanziarie dell’Iran.

L’attacco è stato rivendicato dal gruppo Predatory Sparrow, già noto per le sue operazioni distruttive contro infrastrutture critiche iraniane. Nel presente documento vi è un’analisi approfondita del Threat Actor Predatory Sparrow, delle sue capacità tecniche e degli obiettivi dichiarati, con particolare attenzione al contesto geopolitico e all’uso di malware proprietari.

Autori:

Nome Principale: Predatory Sparrow

Nomi Alternativi: – Gonjeshke Darande (گنجشک درنده – traduzione in farsi) – Indra (overlap parziale, similitudini nel codice dei malware utilizzati)

Classificazione: Gruppo hacktivista pro-israeliano

Primo Avvistamento: 2021

Stato Attuale: Attivo (ultima attività documentata: giugno 2025)

Predatory Sparrow si presenta come un gruppo di hacktivisti autoproclamato, ma la sua sofisticazione tecnica e le capacità operative suggeriscono un probabile coinvolgimento governativo o militare. Secondo un articolo di WIRED, fonti della difesa statunitense hanno riferito al New York Times che il gruppo era collegato a Israele.

Il gruppo, nato nel 2021, è entrato in stato di quiescenza tra il 2022 e l’ottobre 2023, tornando operativo all’avvio delle ostilità nella striscia di Gaza.

| Avversario | Predatory Sparrow/Gonjeshke Darande |

| Vittima | Entità affiliate al regime iraniano degli Ayatollah |

| Infrastruttura | N/A |

| Capacità | Wiper e malware avanzati atti a compromettere sistemi industriali, distruzione fisica di apparati industriali, cancellazione massiva di dati, blocco delle operazioni di infrastrutture e telecomunicazioni |

Il gruppo dimostra capacità tecniche avanzate che lasciano intendere l’accesso a risorse significative, una conoscenza approfondita dei sistemi industriali iraniani, nonché la capacità di sviluppare malware su misura per obiettivi specifici. Inoltre, evidenzia competenze rilevanti nei sistemi SCADA e ICS (Industrial Control Systems), utilizzati nel controllo di infrastrutture critiche. Rispetto alla maggior parte degli hacktivisti che intervengono su tematiche geopolitiche o di attualità, Predatory Sparrow si distingue per un know-how tecnico notevolmente superiore, che risulta tipico di attori collegati ad apparati statuali.

Sistemi di Controllo Industriale (ICS/SCADA)

Sistemi di Pagamento

Infrastrutture Critiche

Sulla base delle informazioni attualmente disponibili, si ritiene che il gruppo sia in possesso di varianti del wiper “Meteor”, comparso per la prima volta nel 2021 e utilizzato da un threat actor denominato “Indra” contro infrastrutture siriane. Questo fattore potrebbe indicare una parziale sovrapposizione tra i due threat actor.

Lo strain di “Meteor” comprende diverse versioni, note come “Stardust” e “Comet”, sempre con funzionalità di wiper. “Chaplin” risulta invece essere il malware utilizzato nell’attacco alle acciaierie iraniane, non dotato di capacità di cancellazione dei dati ma di compromissione e controllo dei sistemi industriali.

Meteor Express è un malware di tipo wiper a tre stadi, sviluppato tramite una combinazione di componenti open source e software legacy. Il codice è altamente modulare e progettato per operazioni distruttive mirate a infrastrutture strategiche.

Funzionalità principali

Tecniche MITRE ATT&CK correlate

Malware wiper simile a Meteor ma privo di payload provocatori. Architettura a tre stadi, con codice misto tra componenti open e legacy.

Funzionalità principali

Tecniche MITRE ATT&CK correlate

Wiper distruttivo impiegato in attacchi mirati contro obiettivi siriani. Simile a Comet, ma specificamente orientato alla distruzione sistematica dei dati sensibili.

Funzionalità principali

Tecniche MITRE ATT&CK correlate

Evoluzione del malware Meteor, classificabile come disruptive malware. Manca la componente wipe, ma introduce azioni visivamente provocatorie.

Funzionalità principali

Tecniche MITRE ATT&CK correlate

Data: Ottobre 2021

Obiettivo: Oltre 4.000 stazioni di servizio in Iran (sistema di distribuzione carburante)

Metodo d’attacco: Compromissione dei sistemi point-of-sale

Impatto:

MITRE ATT&CK TTPs:

Malware/Toolset: Non noto

Attribution: Predatory Sparrow

Impatto Strategico: Interruzione dei servizi essenziali per aumentare la pressione interna

Data: Giugno 2022

Obiettivo: Tre principali acciaierie iraniane (Khouzestan, Mobarakeh, HOSCO)

Metodo d’attacco: Malware Chaplin + manipolazione dei sistemi di controllo industriale (ICS)

Impatto:

MITRE ATT&CK TTPs:

Malware/Toolset: Chaplin

Attribution: Predatory Sparrow

Impatto Strategico: Danneggiamento delle capacità industriali critiche e dimostrazione di capacità offensive contro ICS

Figura 1 – Telecamera sorveglianza

Data: Ottobre 2023

Contesto: Conflitto israelo-palestinese

Messaggio: “Pensate che questo faccia paura? Siamo tornati.”

Obiettivo: Nuovi attacchi a stazioni di servizio in Iran

Metodo d’attacco: Continuazione della strategia disruption verso infrastrutture civili

Impatto: Non specificato nel dettaglio ma coerente con attacchi precedenti

MITRE ATT&CK TTPs: presumibilmente analoghi all’evento di Ottobre 2021

Attribution: Predatory Sparrow

Impatto Strategico: Segnale politico e ritorsione cibernetica in chiave geopolitica

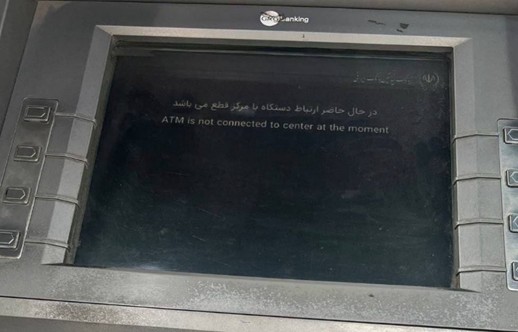

Data: 17 giugno 2025

Obiettivo: Bank Sepah – uno degli istituti finanziari pubblici più antichi dell’Iran

Metodo d’attacco: Attacchi informatici distruttivi con probabile uso di wiper (es. Comet/Stardust)

Impatto:

MITRE ATT&CK TTPs:

Malware/Toolset: Presunta variante wiper simile a Meteor / Comet / Stardust

Attribution: Predatory Sparrow (evidenza su Telegram + X)

Impatto Strategico: Destabilizzazione del sistema bancario nazionale e perdita di fiducia nella capacità del governo iraniano di proteggere dati finanziari

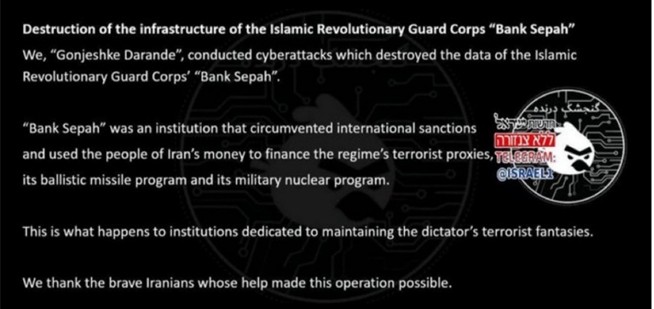

Al momento non si conoscono dettagli sulle tecniche, tattiche e procedure (TTP) utilizzate dal threat actor, benché la cancellazione dei dati con conseguente paralisi delle operazioni faccia propendere per l’ipotesi dell’impiego di una versione dei wiper “proprietari” del gruppo, come Meteor, Stardust o Comet. Nella giornata del 16/06, sul proprio canale Telegram il gruppo aveva diffuso una lista di cve ancora funzionati, dal titolo “cve_poc_codes_export_works”.

Figura 2 – Cve diffusa su canale Telegram del TA

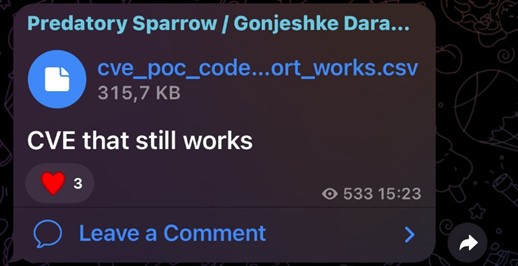

Secondo fonti presenti su X, i cittadini iraniani erano impossibilitati a prelevare denaro contante dagli ATM del Paese.

Figura 3 – Sportello banca in disservizio

Tale fattore, unito ai timori relativi al furto di dati sensibili dalle banche colpite, contribuisce all’aggravamento dello scenario e sottolinea le capacità da cyberwar in possesso del Threat Actor.

Figura 4 – Documentazione Bank Sepah

A differenza di molti hacktivisti, infatti, Predatory Sparrow non si è limitato ad un Denial of Service (DoS), ma ha mostrato capacità tecnologiche avanzate e determinazione nel procurare danni su vasta scala.

Al momento non si hanno informazioni ulteriori sullo stato dei servizi erogati dalle banche colpite ma, nel caso in cui tali disservizi dovessero protrarsi, ciò rappresenterebbe un danno considerevole alla capacità dell’Iran di rispondere alle minacce cibernetiche e potrebbe contribuire a generare malcontento e tensioni tra la popolazione colpita.

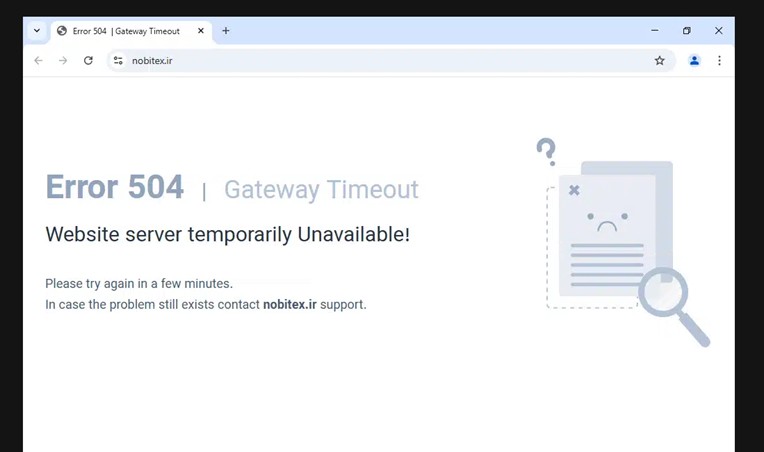

Data: 18 giugno 2025

Obiettivo: Nobitex – sito iraniano di crypto exchange

Metodo d’attacco: Al momento non si hanno informazioni inerenti alla metodologia di attacco utilizzata

Impatto:

MITRE ATT&CK TTPs:

Malware/Toolset: Presunta variante wiper simile a Meteor / Comet / Stardust

Attribution: Predatory Sparrow

Impatto Strategico: Destabilizzazione del sistema valutario di crypto exchange iraniano. Recisione di una linea di finanziamento che permetteva all’Iran di aggirare, parzialmente, le sanzioni occidentali. Effetti psicologici come la diffusione di panico e incertezza riguardo la resilienza degli asset iraniani nel cyberspazio.

Figura 5 – Nobitex[.]ir ancora irraggiungibile nella giornata del 19/06, a un giorno dall’attacco

Predatory Sparrow ha attaccato il sito di exchange di criptovalute iraniano “Nobitex” nella giornata del 18 giugno, soltanto un giorno dopo l’attacco a Sepah Bank. La motivazione dichiarata è la medesima, ovvero l’evasione delle sanzioni imposte all’Iran e il finanziamento del terrorismo. Su X, Predatory Sparrow ha anche sottolineato il nesso tra le attività del regime e quelle di Nobitex, dichiarando che, per il governo iraniano, il servizio presso l’exchange di criptovalute è considerato alla stregua del servizio militare.

Il Threat Actor non ha sottratto le criptovalute, ma ne ha di fatto bruciato un ammontare pari a 90 milioni di dollari, inviandole verso indirizzi inutilizzabili (“burn addresses”), da cui non possono essere recuperate. La tecnica adoperata sottolinea l’obiettivo di Predatory Sparrow di arrecare danno senza alcuna finalità di monetizzazione o finanziamento, come sotteso anche dal ricorso ai wiper.

In data 20/06/2025 threat actor ha inoltre reso pubblico il source code di Nobitex, mettendo a rischio gli asset ancora presenti sul sito e rendendo più facile l’accesso e l’exploit da parte di ulteriori attori malevoli. Questa divulgazione del codice sorgente amplifica la vulnerabilità del sistema, consentendo agli aggressori di identificare rapidamente punti deboli e sviluppare exploit mirati.

Figura 6 – Post con cui Predatory Sparrow rende pubblico il codice sorgente di Nobitex, https://x.com/GonjeshkeDarand/status/1935593397156270534

Al momento non si hanno ulteriori dettagli sulle tecniche, tattiche e procedure (TTP) utilizzate dal threat actor in questa operazione.

Sulla base delle evidenze presentate all’interno del report, si formulano alcune raccomandazioni e contromisure utili a minimizzare o contenere danni provenienti dall’attore qui descritto o da eventuali gruppi emulatori.

Considerata la mancanza di informazioni dettagliate sulle compromissioni, a fronte della mancata disclosure da parte degli enti iraniani colpiti, si presentano qui alcune considerazioni generali atte a ridurre l’impatto dei malware tipo “wiper” come Meteor e di altri tool utilizzati in contesti di cyber warfare e cyber-espionage come InfoStealer e SpyWare. Inoltre, considerando la presenza di un elenco di CVE con i relativi link alle Proof of Concept pubblicate direttamente dal Threat Actor sul proprio canale Telegram, dove viene evidenziato che si tratta di exploit ancora funzionanti, si può ipotizzare che Predatory Sparrow utilizzi anche applicazioni esposte e vulnerabili come vettore di accesso iniziale, verranno pertanto suggerite delle raccomandazioni per proteggere la superficie di attacco esposta.

Al fine di contenere la propagazione di un wiper all’interno della rete, è opportuno adattare una segmentazione rigida, che separi reti OT da IT, anche attraverso il ricorso ad architetture Zero Trust e stretto controllo degli accessi.

Al tempo stesso, il backup separato, air-gapped, associato a piani di ripristino e disaster recovery, consente il recupero della normale operatività in caso di compromissione.

Il patching, la chiusura delle porte superflue esposte su internet e la disabilitazione dei servizi non necessari sono altresì misure utili a ridurre la superficie di attacco e a minimizzare il rischio derivante dalle applicazioni esposte.

Honeypot ICS/SCADA consentono inoltre di rilevare anomalie e intrusioni prima che attori malevoli raggiungano le aree critiche per l’operatività industriale.

| Minaccia o vettore | Contromisura chiave | Impatto atteso |

| Meteor malware (strain) | Isolamento delle reti OT, presenza di EDR, backup immutabili conservati offline | Riduzione rischio sabotaggio, contenimento dell’infezione, ripristino in caso di attacco |

| C2 communication | Firewalling e deep packet inspection | Interruzione delle comunicazioni col C2 |

| Social Engineering | Formazione del personale, cultura di awareness e cyber hygiene | Riduzione del rischio connesso al phishing |

| Exploit Public-Facing Application | Patch management, configurazione sicura, least privilege policy, implementazione WAF, disabilitazione servizi non necessari, | Riduzione della superficie d’attacco, riduzione delle vulnerabilità sfruttabili, riduzione del rischio di accessi non autorizzati. |

| InfoStealer, SpyWare, cyber espionage tools | EDR, Segmentazione della rete, Patching delle vulnerabilità, Politiche di controllo accessi, crittografia dei dati, DLP,Deployment di honeypot di deception | Riduzione del rischio di esfiltrazione di dati sensibili |

Ultimo Aggiornamento: 20 giugno 2025

Fonti Primarie e Database

Articoli di Analisi e Reportage

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…

Cyber Italia

Cyber ItaliaNegli ultimi giorni è stato segnalato un preoccupante aumento di truffe diffuse tramite WhatsApp dal CERT-AGID. I messaggi arrivano apparentemente da contatti conosciuti e richiedono urgentemente denaro, spesso per emergenze come spese mediche improvvise. La…