Gli aggressori stanno prendendo di mira la VPN Check Point Remote Access come parte di una campagna volta a compromettere le reti aziendali. Gli sviluppatori hanno già rilasciato una patch di emergenza per la vulnerabilità 0-day.

L’accesso remoto è integrato in tutti i firewall di rete Check Point. Può essere configurato come VPN client-to-site, per l’accesso alle reti aziendali tramite client VPN, e come portale VPN SSL per l’accesso al web.

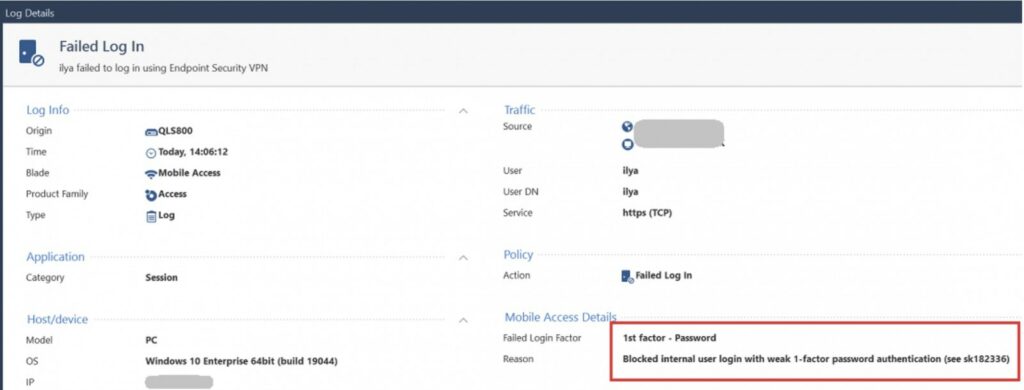

Check Point ha avvertito che gli aggressori stanno prendendo di mira gateway con vecchi account locali e autenticazione non sicura basata solo su password, quando i certificati dovrebbero essere utilizzati per l’autenticazione per prevenire potenziali compromissioni.

“Recentemente abbiamo assistito ad attacchi a soluzioni VPN da parte di vari produttori di sistemi di sicurezza informatica. Alla luce di questi sviluppi, abbiamo monitorato i tentativi di accesso ai clienti VPN di Check Point da parte di utenti non autorizzati. A partire dal 24 maggio 2024, abbiamo identificato una serie di tentativi di accesso utilizzando account VPN locali legacy che si basano sul metodo di autenticazione deprecato basato solo sulla password”, ha affermato la società. “Abbiamo registrato tre tentativi di questo tipo, quando i nostri specialisti li hanno analizzati. Abbiamo scoperto uno schema simile e altri tentativi di attacchi simili.”

Per proteggersi da questi attacchi, Check Point consiglia ai clienti di verificare la presenza di account vulnerabili nei prodotti Quantum Security Gateway e CloudGuard Network Security, nonché nei software blade Mobile Access e Remote Access VPN.

I clienti sono stati inoltre invitati a modificare il metodo di autenticazione con uno più sicuro o a rimuovere gli account locali vulnerabili dal database del Security Management Server.

L’azienda ha successivamente rilasciato una patch di emergenza per Security Gateway, che blocca l’autenticazione di tutti gli account locali tramite password. Il problema è stato riconosciuto come vulnerabilità 0-day e ha ricevuto l’identificatore CVE-2024-24919. Dopo aver installato questa correzione, gli account locali con autenticazione debole non saranno in grado di accedere.

La società ha spiegato che il bug ha consentito agli aggressori di leggere determinate informazioni sui gateway di sicurezza Check Point con VPN di accesso remoto.

Il CVE-2024-24929 interessa CloudGuard Network, Quantum Maestro, Quantum Scalable Chassis, Quantum Security Gateways e Quantum Spark Appliances nelle versioni R80.20.x, R80.20SP (fuori produzione), R80.40 (fuori produzione), R81, R81 . 10, R81.10.x e R81.20.

Allo stesso tempo, le patch sono disponibili anche per le versioni il cui supporto è già terminato, ma dovranno essere scaricate e installate manualmente.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…