Di Valter Cartella

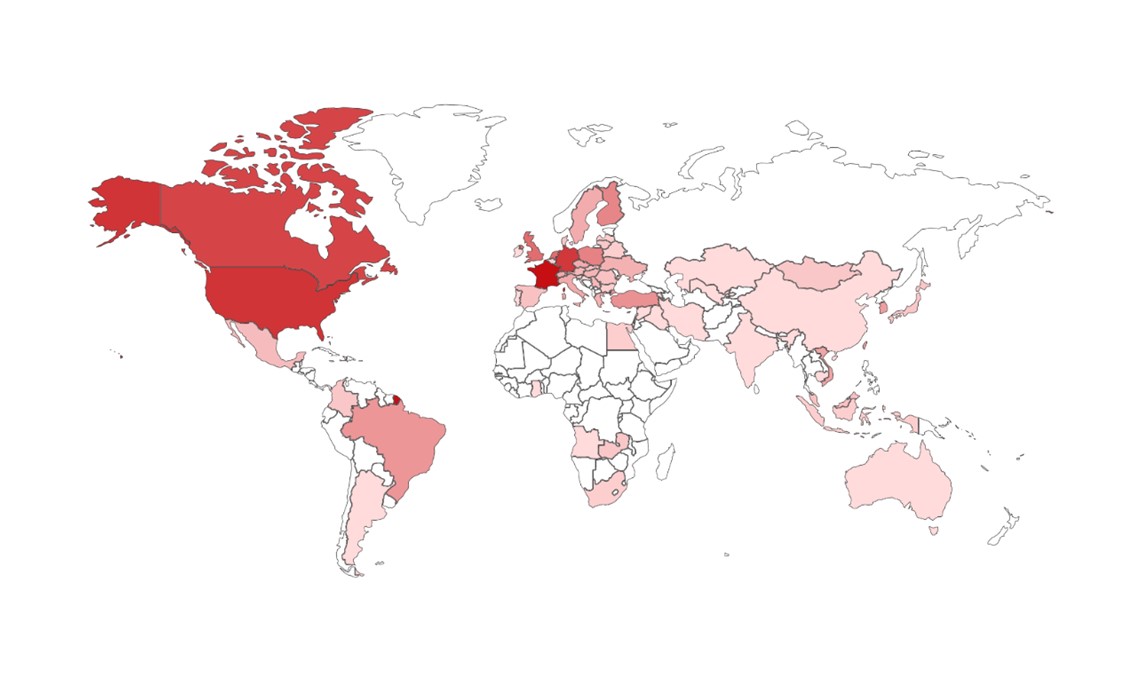

Il recente (3-4 febbraio 2023) un cyberattack di livello mondiale ha preso di mira il famoso hypervisor VMware ESXi con il fine di installare un ransomware (ESXiArgs) su tali sistemi.

Sappiamo che l’attacco ha avuto successo su alcuni server ESXi operanti su una versione obsoleta dell’hypervisor di punta di casa WMware, ed in particolare le seguenti versioni:

Tali versioni appaiono vulnerabili all’esposizione CVE-2021–21974, inoltre sappiamo che:

Questo è, molto sinteticamente, lo scenario noto di questo grave cyberattack a livello mondiale.

Ancora oggi non sappiamo veramente cosa è accaduto.

La CVE-2021–21974 non risponde a tutti i quesiti tecnici che il Ransomware ESXiArgs ha sollevato.

Va notato che il CVE-2021-21974 non è ancora ufficialmente confermato come vettore di attacco. Il CERT francese ha elencato anche il CVE-2020-3992 come un’altra possibilità, che è anche una vulnerabilità di OpenSLP.

Anche BleepingComputer, la famosa rivista americana di Cybersecurity ha riportato che alcuni Hypervisor sono stati attaccati con SLP disattivo, pertanto rendendo vano il payload del CVE-2021-21974.

Alcuni esperti infatti iniziano a pensare che si tratti di uno 0-day, anche se WMware si è affrettata a dichiarare che “non ci sono evidenze” in questo senso.

La Sicurezza informatica mette a rischio il tuo business

Scopo di questo breve articolo non è certamente quello di analizzare in dettaglio tutte le evidenze di un tale poderoso cyberattack, addirittura di livello mondiale.

L’obiettivo è solo quello di “consigliare” al lettore che forse è giunto il momento storico di guardare la IT Security con occhi nuovi e diversi.

Nel 2019 il WEF (World Economic Forum) prese parte, con la Fondazione di Bill Gates e altri, a un’esercitazione pandemica chiamata Evento 201, che immaginava un’epidemia diffusa in tutto il pianeta. Poi è accaduto quello che tutti noi sappiamo.

Tra il 17-20 gennaio 2023 (neanche un mese prima dall’attacco mondiale ransomware in oggetto) Klaus Schwab, fondatore e presidente del World Economic Forum (WEF), ha dichiarato che entro i prossimi due anni potrebbe verificarsi un attacco informatico catastrofico di portata mondiale.

Visto che abbiamo deciso di guardare con occhi nuovi la IT Security e volendo consapevolmente unire tutti i punti di questo “strano” attacco ransomware ora ci troviamo davanti ad un bivio.

Scegliere di girarci dall’altra parte, così come abbiamo fatto in passato oppure rimboccarci le maniche e iniziare a studiare cybersecurity ed applicarla alle nostre aziende. Questo prendendo in “seria” considerazione nuove soluzioni architetturali e tecnologiche per proteggere la tua azienda e creare un mondo digitale sempre migliore.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…