Autori: Simone D’Agostino e Antonio Piovesan

Abbiamo spesso parlato di casi di vettori di attacco come e-mail/sms di phishing, siti abbeveratoio (watering hole) o altro riconducibile in generale a social engineering, quest’oggi invece vi parleremo di una nuova modalità che sfrutta una tecnologia nata da pochi anni e che si sta sempre più diffondendo.

Il 12 giugno 2025, Kaspersky GReAT ha pubblicato un’allerta riguardante una sofisticata campagna malware che sfrutta la crescente diffusione di modelli linguistici offline (Offline LLM) per colpire utenti Windows.Il malware, mai emerso prima, è stato denominato BrowserVenom: è progettato per intercettare il traffico web delle vittime, rubando credenziali e informazioni personali.

Ma la vera novità è appunto il vettore d’inganno: si presenta come una falsa versione installabile del noto LLM DeepSeek-R1.

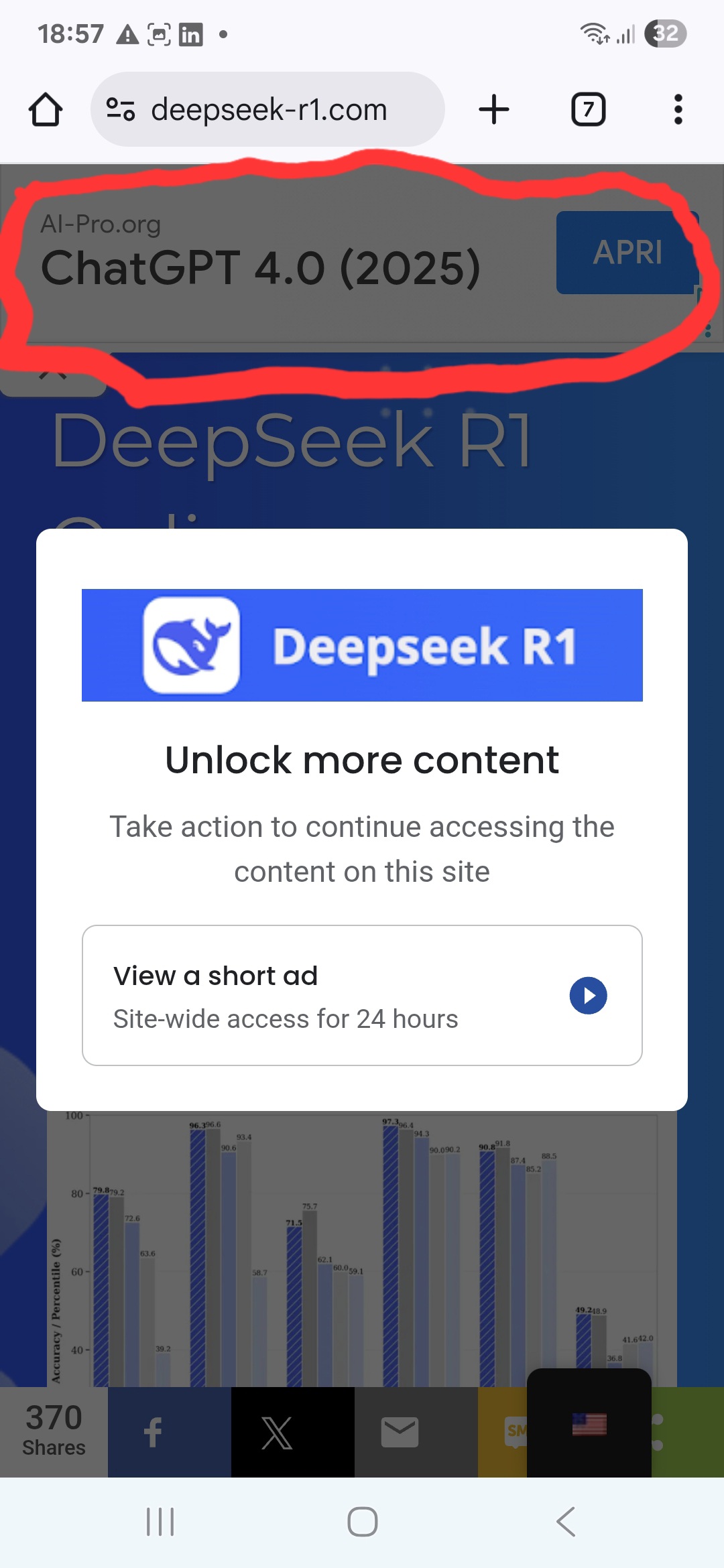

BrowserVenom si diffonde attraverso un sito fake che replica in modo credibile la homepage di DeepSeek-R1, uno dei modelli open-source più ricercati del momento, in grado di funzionare offline tramite strumenti come Ollama o LM Studio.

Una volta installato, BrowserVenom:

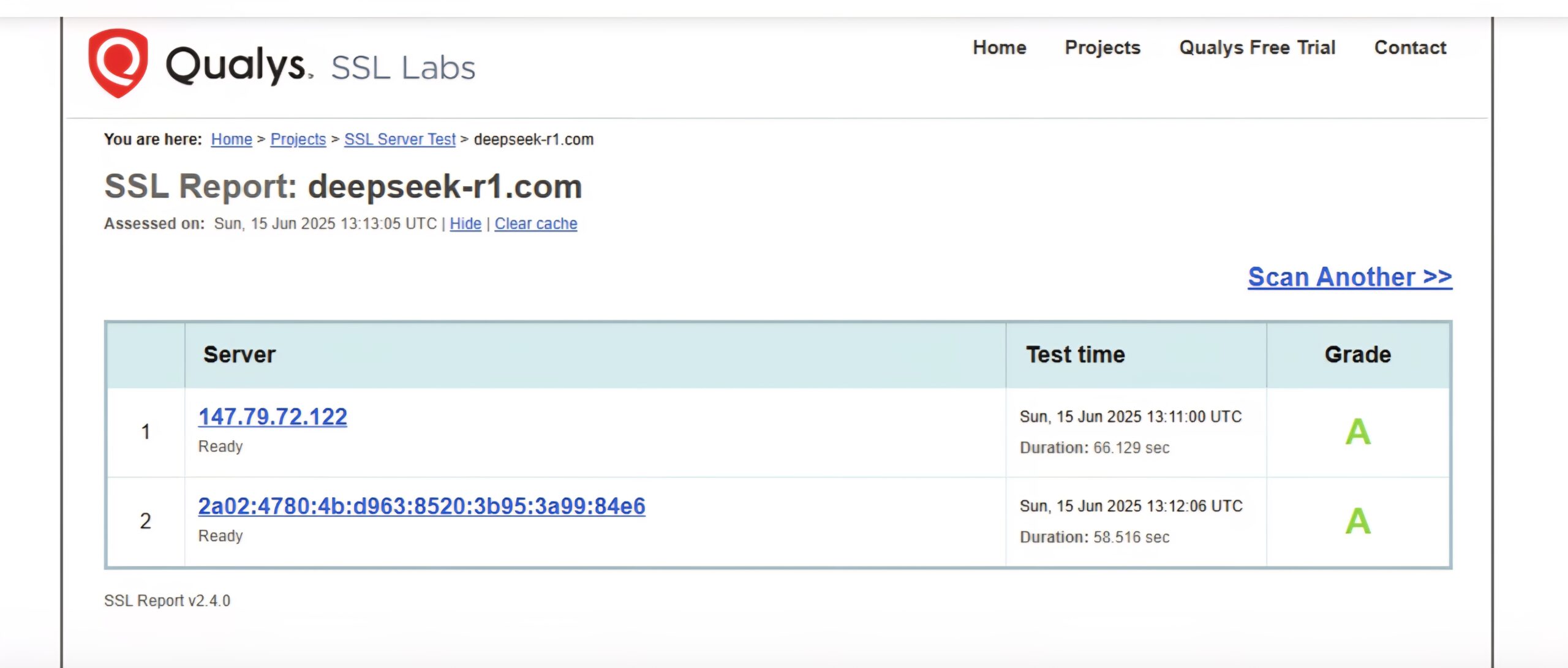

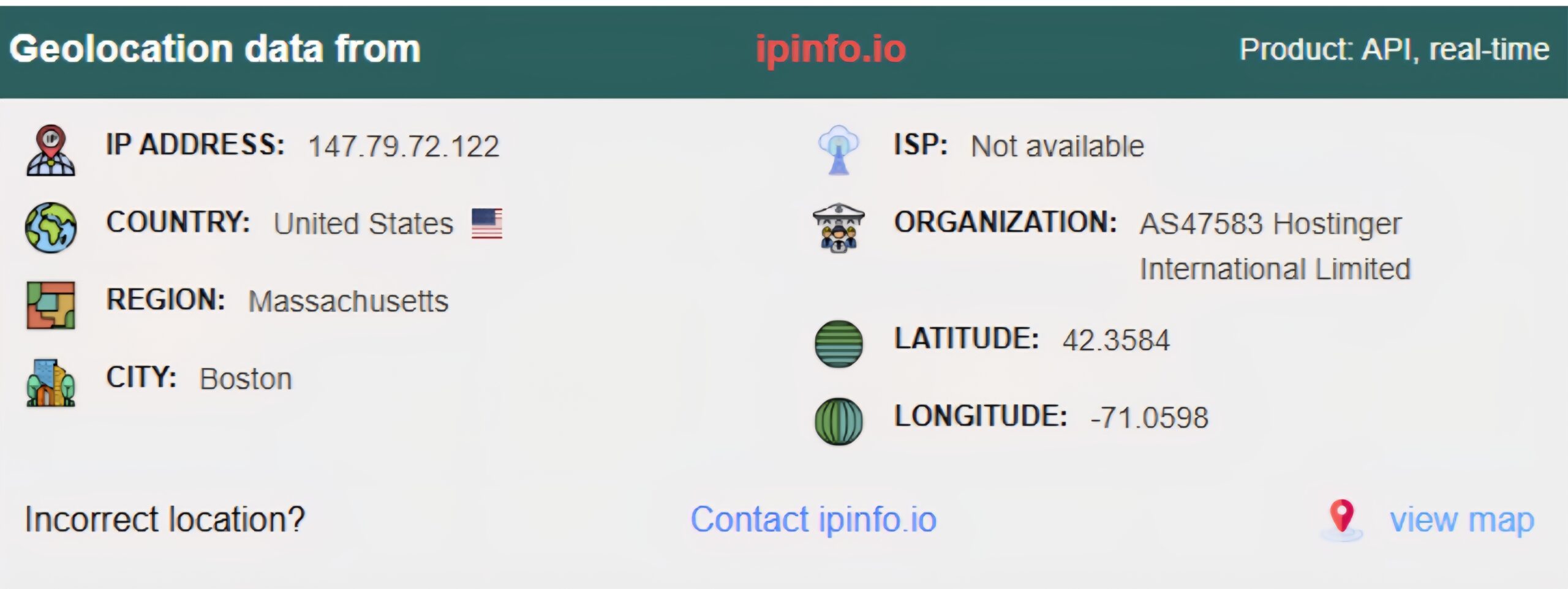

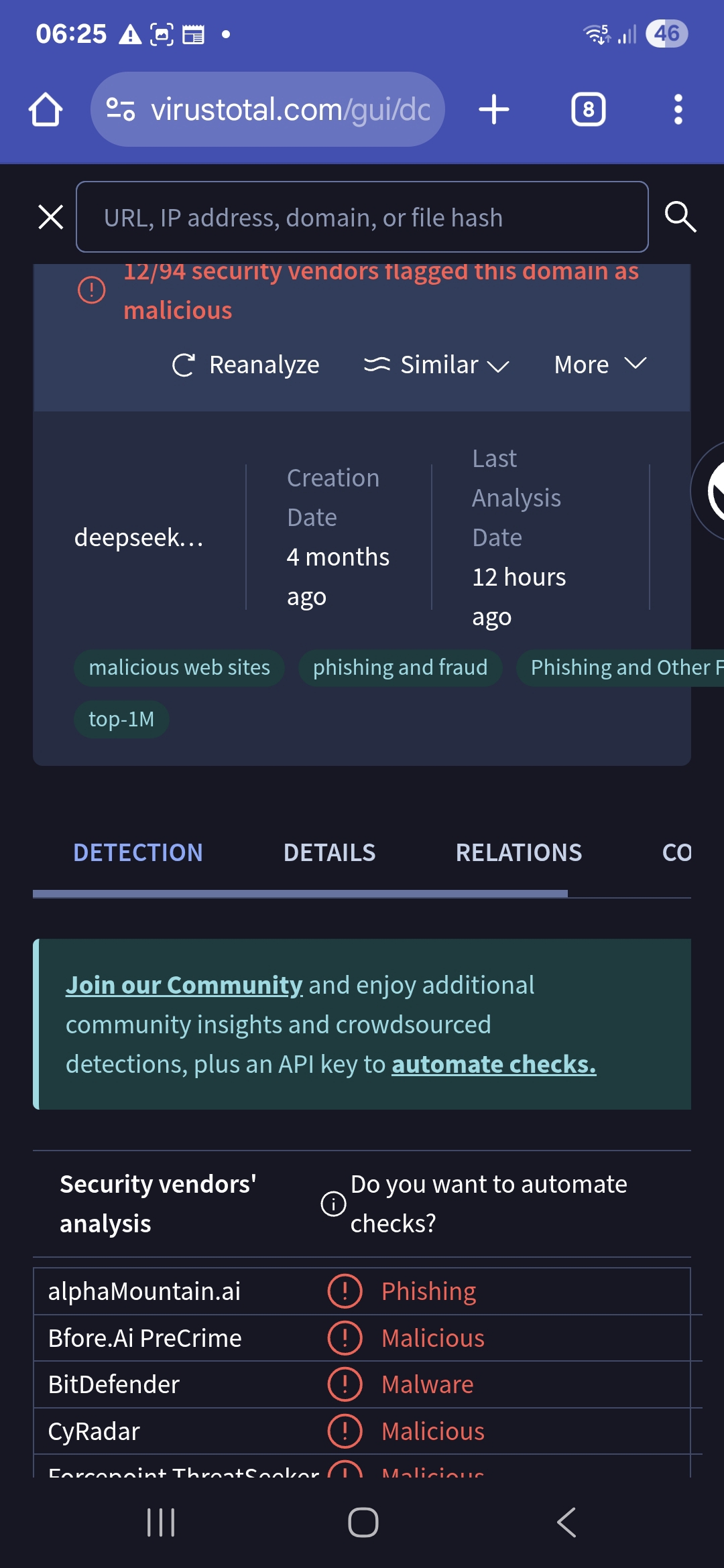

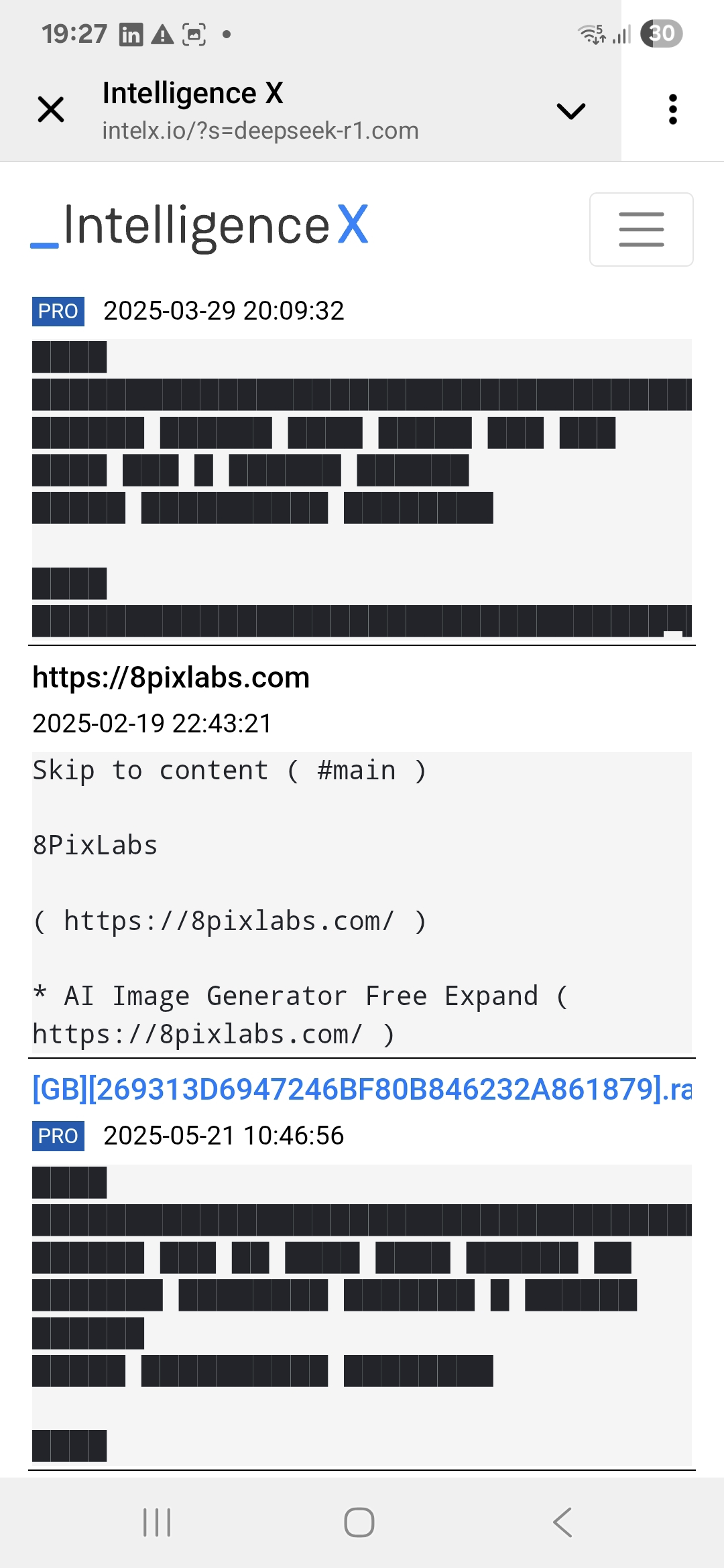

La nostra analisi OSINT indipendente ha individuato il dominio deepseek-r1.com come nodo centrale della campagna.

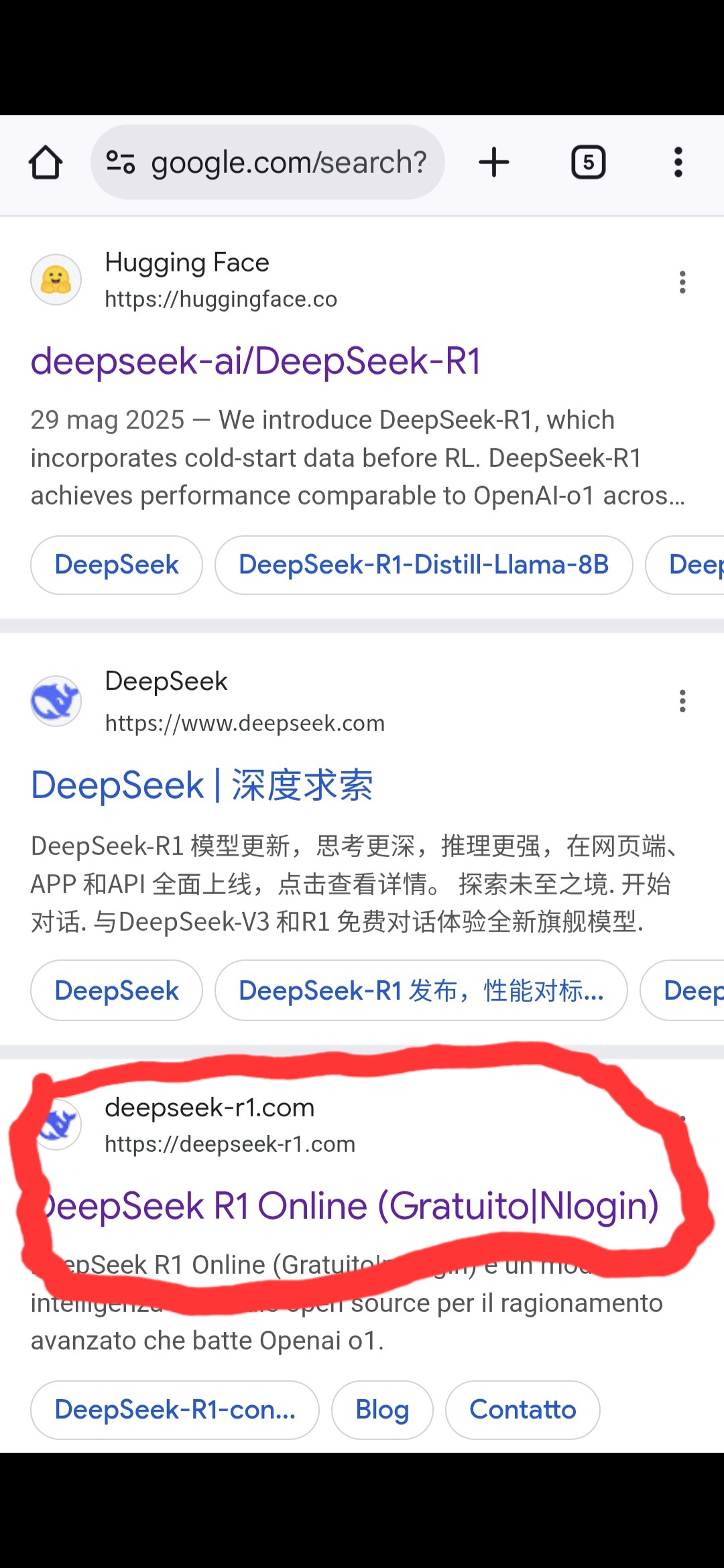

Partendo dalle tecniche descritte da Kaspersky — in particolare l’uso fraudolento del nome DeepSeek — è stato possibile, tramite monitoraggio SEO e analisi delle SERP, isolare il dominio compromesso.

Le SERP (Search Engine Results Pages) sono le pagine di risultati che i motori di ricerca mostrano all’utente quando effettua una ricerca per una certa parola chiave: al loro interno link e pagine web sono selezionati e ordinati tenendo conto della capacità dei contenuti di soddisfare l’intenzione di ricerca insieme ad altri fattori.

Il sito risultava posizionato nei primi risultati sponsorizzati o organici di Google, accanto a fonti legittime come Hugging Face o deepseek.com, sfruttando tecniche avanzate di SEO poisoning.

Il SEO poisoning è una tecnica in cui gli attaccanti manipolano i motori di ricerca per far apparire link fraudolenti accanto a contenuti legittimi.

Nel caso di deepseek-r1.com, il sito sfrutta:

Il cloaking è una tecnica mediante la quale, grazie a particolari script, è possibile fare in modo che un sito web mostri ai motori di ricerca un contenuto differente da quello che realmente il sito stesso propone agli utenti fisici/ai visitatori, consentendo così di ottenere un migliore posizionamento all’interno delle pagine SERP.

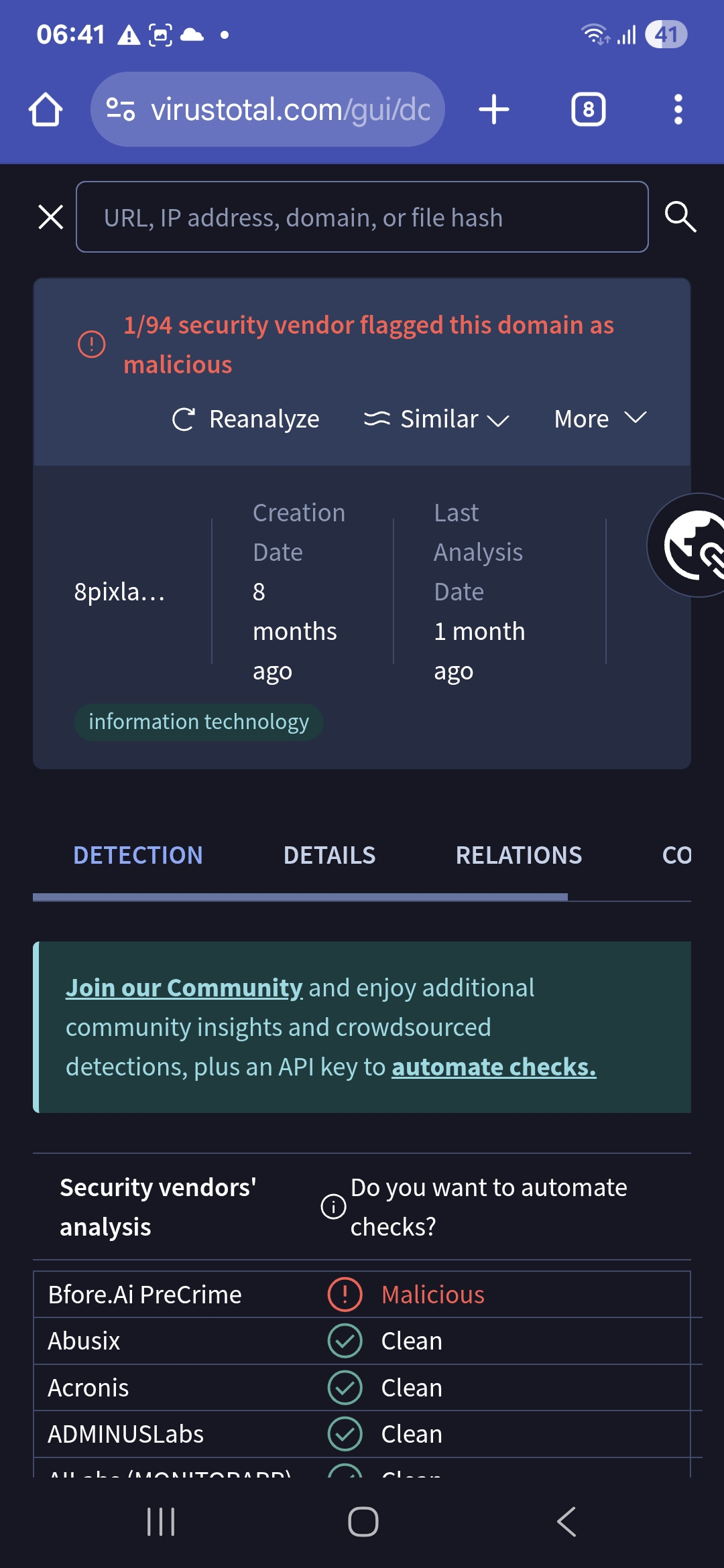

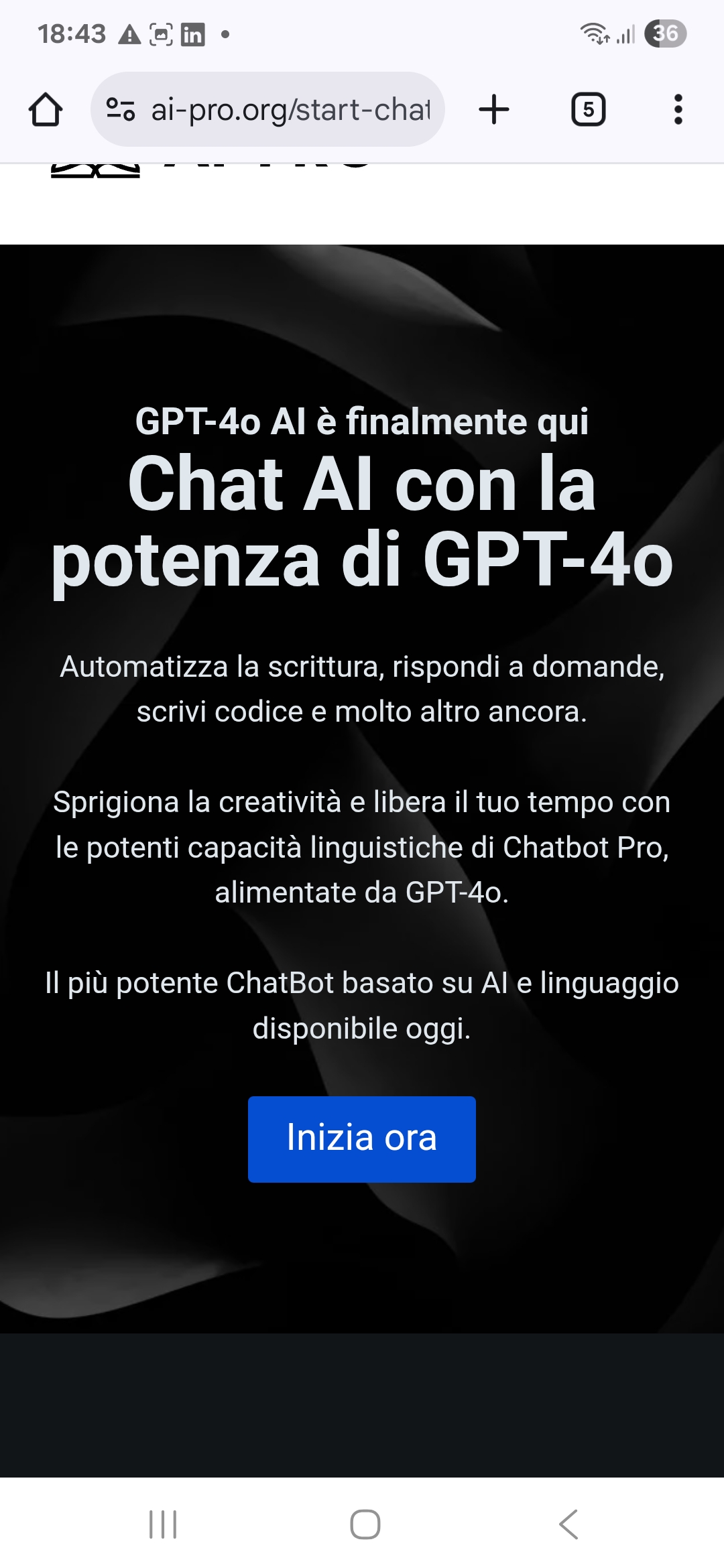

L’analisi ha evidenziato collegamenti tecnici e di referral tra deepseek-r1.com e altri domini:

8pixlabs.com: presente nei referral. Alcuni motori AV lo classificano come “malicious”, ma non vi sono elementi per attribuirgli un ruolo diretto nella catena d’infezione.ai-pro.org: linkato dalla falsa UI, presenta DNS Cloudflare e IP 172.67.38.167.

Ad oggi non risultano infezioni accertate in Italia, ma:

La campagna BrowserVenom sfrutta il boom dell’AI offline per colpire in modo silenzioso ma efficace.

Il dominio deepseek-r1.com, al centro della catena d’infezione, è stato scoperto dalla nostra redazione OSINT prima delle segnalazioni ufficiali.

L’indagine dimostra come campagne SEO ben orchestrate possano alterare i risultati di ricerca, convincendo l’utente ad affidarsi a strumenti, in questo caso di AI, manipolati per rubare credenziali o altre informazioni personali o sensibili.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…

Cyber Italia

Cyber ItaliaNegli ultimi giorni è stato segnalato un preoccupante aumento di truffe diffuse tramite WhatsApp dal CERT-AGID. I messaggi arrivano apparentemente da contatti conosciuti e richiedono urgentemente denaro, spesso per emergenze come spese mediche improvvise. La…