Ne avevamo già parlato alla Cybercrime Conference del 2019, quando Massimiliano Brolli presentò il “Paradosso della sicurezza informatica” oltre che sulle pagine di Red Hot Cyber, ma sembra che ora se ne inizi a parlare in modo più approfondito.

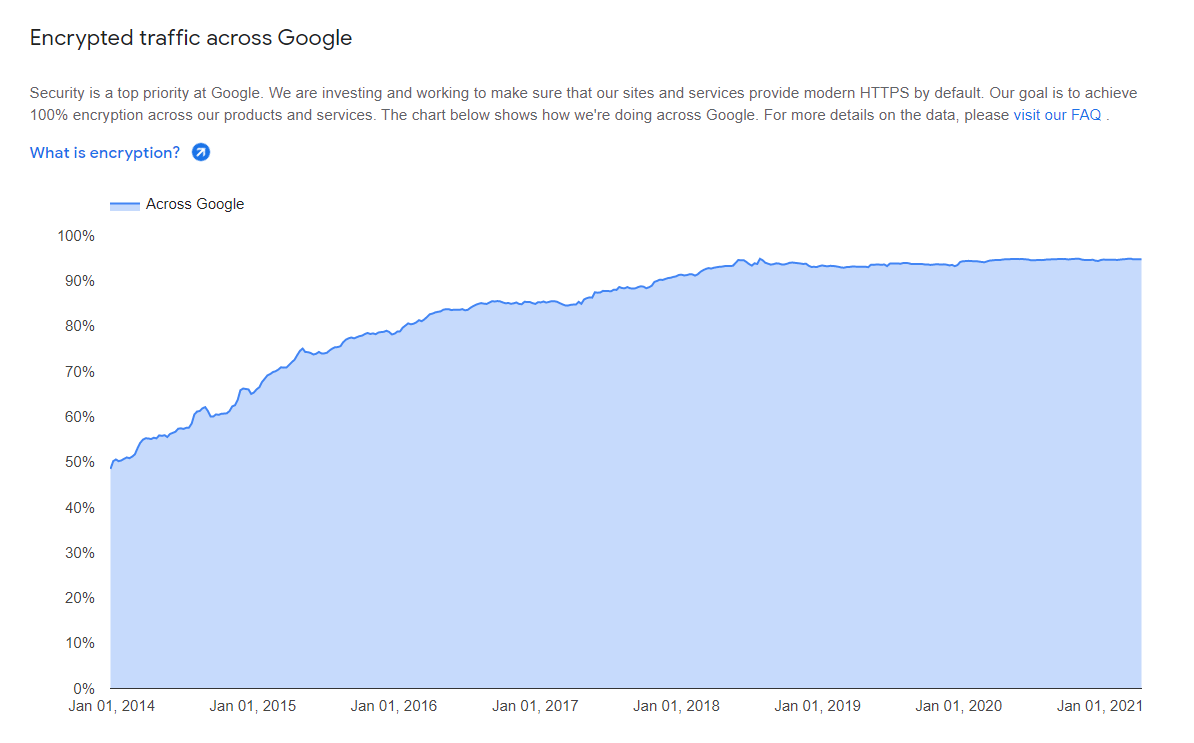

Infatti, ma questo lo sappiamo tutti, c’è stata una esplosione nella crittografia del traffico Internet. Parliamo del 50% nel gennaio 2014 al 95% del 20 marzo 2021, secondo il Rapporto di Google.

Ma la crittografia è un’arma a doppio taglio perché il rischio è diventare ciechi.

Ma questo cosa vuol dire?

Da un lato è positivo che le organizzazioni utilizzino la crittografia per proteggere i dati critici. Tuttavia, anche gli avversari stanno usando questa tecnologia. Crittografano sempre più i loro attacchi, utilizzando protocolli come Transport Layer Security (TLS) per nascondere il malware nel traffico di rete.

L’enorme volume di traffico crittografato ha reso difficile ottenere visibilità sulle nuove minacce.

“Molte organizzazioni sono piuttosto cieche per quanto riguarda la visibilità della rete”

Afferma Bill Mabon, Senior Manager of Network and Application Security Products presso Cisco.

“Dal punto di vista operativo è difficile decrittografare tutto per ispezionarlo, soprattutto quando un’organizzazione ha restrizioni legali su ciò che può essere decrittografato”.

Inoltre, gli sviluppatori di applicazioni possono includere il blocco del certificato nello sviluppo del software, in cui un certificato crittografico specifico dell’app (ad esempio nelle APP mobile) impedisce qualsiasi forma di decrittografia prima della ricezione su un sistema client.

La funzionalità ha lo scopo di proteggere i dati sensibili, come le informazioni bancarie e sanitarie. Tuttavia, se utilizzato altrove, rende la conformità normativa doppiamente difficile per le organizzazioni che conducono un’ispezione approfondita dei pacchetti, una funzione fondamentale per ottenere visibilità sulle potenziali minacce di rete. Gli amministratori probabilmente non possono decrittografare ogni flusso, a causa del blocco del certificato, motivi legali oppure, la consueta mancanza di risorse.

Un’altra tendenza è quella di “sfidare la sicurezza della rete”: i cambiamenti nelle architetture delle applicazioni.

Il passaggio dalle app monolitiche allo sviluppo multicloud e a container, basato su microservizi aumenta i livelli, le funzioni e i flussi dei dati che devono essere protetti. Le applicazioni possono cambiare ogni giorno, anche ogni ora, rendendo impossibile stare al passo senza automazione.

Le moderne applicazioni di integrazione continua e distribuzione continua (CI / CD), richiedono un coordinamento più stretto tra sviluppatori, team di sicurezza e di rete per garantire che gli ambienti applicativi e i carichi di lavoro siano protetti, i firewall siano configurati in modo appropriato e le policy integrate. In caso contrario, le vulnerabilità e le configurazioni errate in questi ambienti in continua evoluzione lasciano le porte aperte a potenziali criminali informatici.

In mezzo a queste sfide, l’infrastruttura IT continua a crescere e ad espandersi, con l’aggiunta di nuovi endpoint. I team di sicurezza hanno il compito di monitorare ulteriormente le minacce dedicando ancora più tempo alla ricerca e all’ispezione di volumi di carico, sempre maggiori.

L’intelligenza artificiale? Si, ma da valutare bene (ne parleremo la prossima settimana).

Fonte

https://www.csoonline.com/article/3616971/network-encryption-modern-applications-impact-security-visibility.html?webview=1&cfPlatform=android#tk.rss_all

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…