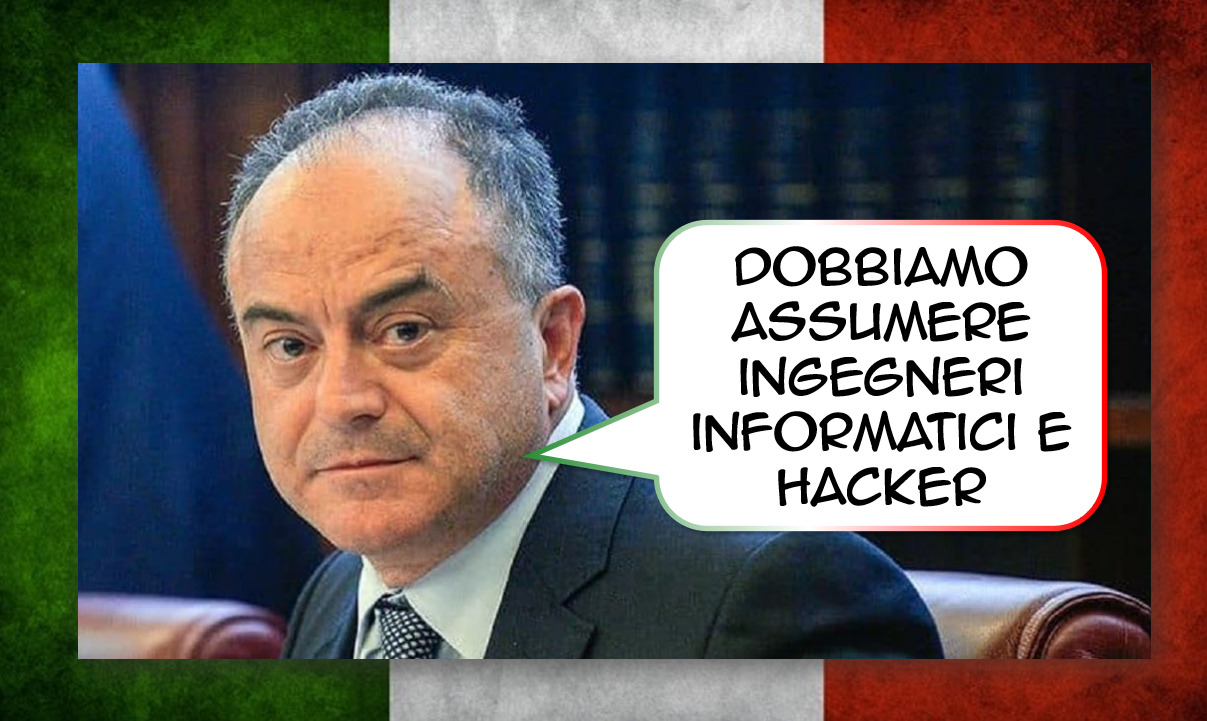

Il procuratore della Repubblica Nicola Gratteri è intervenuto recentemente ad un convegno alla sala stampa della Camera dei deputati, dove è stato presentato il rapporto “Le mafie nell’era digitale”. All’interno del suo discorso ha ripetuto quanto segue:

“Mentre la politica discute di utilità o meno delle intercettazioni, le mafie sono sempre più presenti nei social ma soprattutto sono in grado di pagare degli hacker e di crearsi nuovi sistemi di comunicazione simili a Whatsapp e a Telegram. Noi ad ora non siamo riusciti a bucare nessuno dei loro sistemi comunicativi. Bisogna finirla di arruolare solo il maresciallo o il poliziotto o il carabiniere nei servizi segreti. Dobbiamo assumere ingegneri informatici e hacker, altrimenti non riusciremo mai a essere competitivi con le altre migliori polizie del mondo”.

Le nuove tecnologie sono ormai utilizzate da tutti, e non è difficile trovare strumenti di messaggistica proprietari utilizzati nelle aziende creati con lo scopo di evitare di essere intercettati.

La guerra si è sempre basata sul concetto di “segretezza delle informazioni”, dalla scitala lacedemonica dell’antica Grecia fino ad arrivare all’algoritmo RSA. Pertanto vale sempre la regola di evitare che il tuo avversario conosca i tuoi passi prima che tu li compia davvero.

Non sono da meno quindi le mafie o i cartelli criminali che sempre di più utilizzano queste tecnologie digitali per poter evitare di essere rilevati nei loro loschi affari.

Su queste pagine abbiamo spesso parlato di milizie cyber e di cartelli ransomware. Va da sé che se vuoi combattere questi tipi di crimini in modo efficace, devi poter “contrattaccare” e disporre di capacità che ti permettano di confrontarti sul loro stesso piano.

Sfiorammo questo tema ad agosto del 2022, quando nell’ambito del decreto Aiuti del 9 agosto 2022 n.115 “Misure urgenti in materia di energia, emergenza idrica, politiche sociali e industriali”, nell’articolo 37 sulle disposizioni in materia di intelligence relative all’ambito cibernetico, per la prima volta si iniziava a parlare di controffensiva cyber in caso di attacco.

Ma occorre sapersi cimentare nell’arte della guerra cyber, anche perché le ritorsioni sia in termini di immagine che di danno potrebbero essere molto importanti qualora non fossimo preparati.

Come Italia siamo molto indietro su questi temi, lo riportava anche il direttore dell’agenzia per la Cybersicurezza Nazionale Bruno Frattasi ai 25 anni della polizia postale. L’agenzia – nata da appena due anni – sta cercando di poter mettere in atto una serie di miglioramenti non con poche difficoltà.

Ma sappiamo che l’Italia è un paese complesso e allo stesso tempo meraviglioso – capace di far accadere qualsiasi cosa – dove gli obiettivi devono essere mediati con la politica e ci vuole tempo per poter far accadere un cambiamento nelle cose.

Inoltre certe capacità in certi ambiti ci sono. Sarebbe importante ascoltare “ingegneri, informatici ed Hacker”, in quanto i loro consigli in questo stato dei fatti potrebbero essere fondamentali per le scelte che si faranno nel prossimo futuro.

Siamo indietro di 20 anni su questi fronti non è vero?

Altri paesi sono più avanti e ci stanno lavorando da molti anni. Quindi perché non analizzare come questi paesi siano arrivati sulla vetta per il contrasto di questi temi e non copiare da loro?

D’altra parte, ci sono gruppi hacker sponsorizzati dagli stati che fanno questo per mestiere. Rubare proprietà intellettuale ed informazioni per trarre un beneficio strategico industriale, economico e geopolitico.

E non parlo di Cina e Corea del Nord, parlo di tutti i paesi cyber-industrializzati, nonché di alcuni cugini europei.

Italia, non sei meno a nessuno. Ma ora occorre copiare dagli altri per poi dire la nostra, una volta superati i nostri cyber problemi.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…