La piattaforma di collaborazione Microsoft Teams è diventata un bersaglio ambito per gli aggressori, poiché la sua vasta adozione l’ha resa un obiettivo di alto valore. Le funzionalità di messaggistica, chiamate e condivisione dello schermo vengono sfruttate per scopi dannosi. Secondo un avviso di Microsoft, sia gli autori di minacce sponsorizzate dagli stati sia i criminali informatici stanno aumentando l’abuso delle funzionalità e delle capacità di Teams nelle loro catene di attacco.

Gli autori delle minacce sfruttano in modo improprio le sue funzionalità principali, ovvero la messaggistica (chat), le chiamate, le riunioni e la condivisione dello schermo basata su video in diversi punti della catena di attacco.

Ciò aumenta la posta in gioco per i responsabili della sicurezza, che devono monitorare, rilevare e rispondere in modo proattivo. Sebbene la Secure Future Initiative (SFI) di Microsoft abbia rafforzato la sicurezza, l’azienda sottolinea che i responsabili della sicurezza devono utilizzare i controlli di sicurezza disponibili per rafforzare i propri ambienti Teams aziendali.

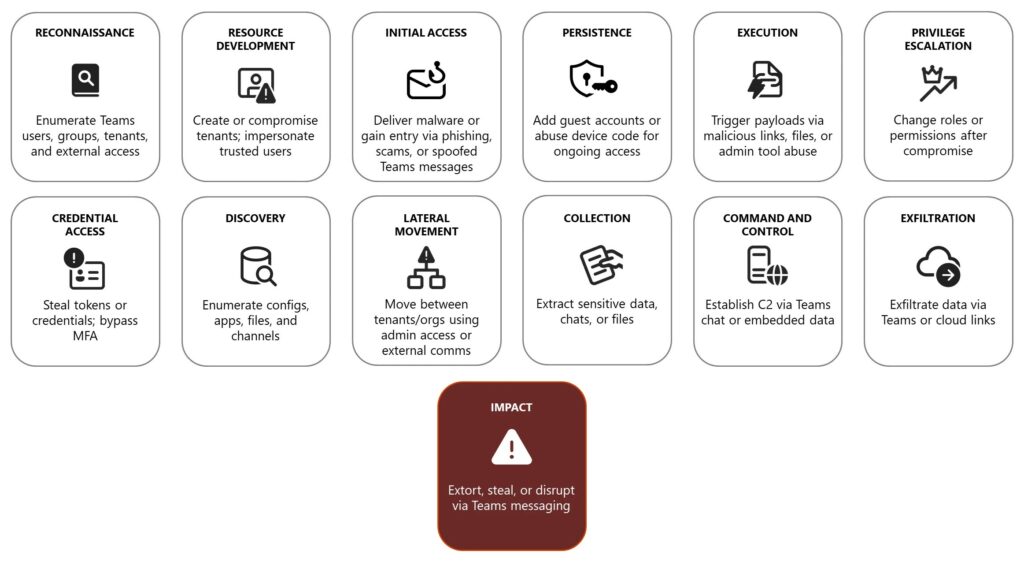

Gli aggressori stanno sfruttando l’intero ciclo di vita dell’attacco all’interno dell’ecosistema Teams, dalla ricognizione iniziale all’impatto finale, ha affermato Microsoft Si tratta di un processo in più fasi in cui lo stato di affidabilità della piattaforma viene sfruttato per infiltrarsi nelle reti, rubare dati e distribuire malware.

La catena di attacco spesso inizia con la ricognizione, durante la quale gli autori della minaccia utilizzano strumenti open source come TeamsEnum e TeamFiltration per enumerare utenti, gruppi e tenant. Eseguono la mappatura delle strutture organizzative e individuano le debolezze della sicurezza, come ad esempio impostazioni di comunicazione esterna permissive.

Gli aggressori proseguono con lo sfruttamento delle risorse, mediante la compromissione di tenant legittimi o la creazione di nuovi, dotati di un marchio personalizzato, al fine di impersonare entità fidate, come ad esempio il supporto IT. Successivamente, una volta stabilita un’identità credibile, gli aggressori procedono con l’accesso iniziale, spesso attraverso l’utilizzo di tattiche di ingegneria sociale, fra cui le truffe legate al supporto tecnico.

Un caso paradigmatico è quello dell’autore della minaccia Storm-1811, che si è travestito da tecnico di supporto con il compito di risolvere presunti malfunzionamenti della posta elettronica, sfruttando tale copertura per diffondere un ransomware. Un modus operandi simile è stato adottato dagli affiliati del ransomware 3AM, i quali hanno sommerso i dipendenti di messaggi di posta non richiesti, per poi utilizzare le chiamate di Teams al fine di persuaderli a concedere l’accesso remoto.

Dopo aver preso piede, gli autori delle minacce si concentrano sul mantenimento della persistenza e sull’aumento dei privilegi. Possono aggiungere i propri account guest, abusare dei flussi di autenticazione del codice del dispositivo per rubare token di accesso o utilizzare esche di phishing per distribuire malware che garantiscano l’accesso a lungo termine.

Il gruppo Octo Tempest, mosso da motivazioni finanziarie, è stato osservato mentre utilizzava un’aggressiva ingegneria sociale su Teams per compromettere l’autenticazione a più fattori (MFA) per gli account privilegiati. Con un accesso elevato, gli aggressori iniziano a scoprire e a muoversi lateralmente. Utilizzano strumenti come AzureHound per mappare la configurazione dell’ID Microsoft Entra dell’organizzazione compromessa e cercare dati preziosi.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…