Le bande di ransomware non stanno ferme e l’ottimizzazione delle attività associate all’aggiornamento dei loro ecosistemi e infrastrutture tecnologiche è una pratica consolidata. Questa volta, il famigerato Hive Ransomware è stato aggiornato a Rust e a un metodo di crittografia più sofisticato.

Hive viene fornito come Ransomware-as-a-Service (RaaS) e i suoi sviluppatori hanno revisionato il software per passare completamente a Rust con un metodo di crittografia più sicuro.

Supporta Red Hot Cyber

Secondo un rapporto del Microsoft Threat Intelligence Center (MSTIC), i principali aggiornamenti di Hive mostrano che sono uno dei ceppi di ransomware in più rapida crescita, illustrando un ecosistema in continua evoluzione.

Come è noto, Hive è stato scoperto per la prima volta nel giugno 2021 ed è diventato uno dei gruppi RaaS più attivi, con 17 attacchi nel solo maggio 2022, insieme a Black Basta e Conti.

Il passaggio da GoLang a Rust, rende Hive il secondo ceppo di ransomware dopo BlackCat ad essere implementato in questo linguaggio di programmazione.

Questo permette al malware di ottenere ulteriori vantaggi, come la sicurezza della memoria e un controllo più approfondito sulle risorse di basso livello, nonché la possibilità di utilizzare un’ampia gamma di librerie crittografiche.

Un enorme vantaggio per il ransomware è che lo rende resistente al reverse engineering. Inoltre, il malware è dotato di funzioni per interrompere servizi e processi di soluzioni di sicurezza che possono potenzialmente rilevarlo e interromperlo.

| Parameter | Functionality |

| -no-local | Don’t encrypt local files |

| -no-mounted | Don’t encrypt files on mounted network shares |

| -no-discovery | Don’t discover network shares |

| -local-only | Encrypt only local files |

| -network-only | Encrypt only files on network shares |

| -explicit-only | Encrypt specific folder(s). For example, ‘-explicit-only c:\mydocs c:\myphotos’ |

| -min-size | Minimum file size, in bytes, to encrypt. For example, ‘-min-size 102400’ will encrypt files with size equal or greater than 100kb |

| -da | [Usage is being analyzed.] |

| -f | [Usage is being analyzed.] |

| -force | [Usage is being analyzed.] |

| -wmi | [Usage is being analyzed.] |

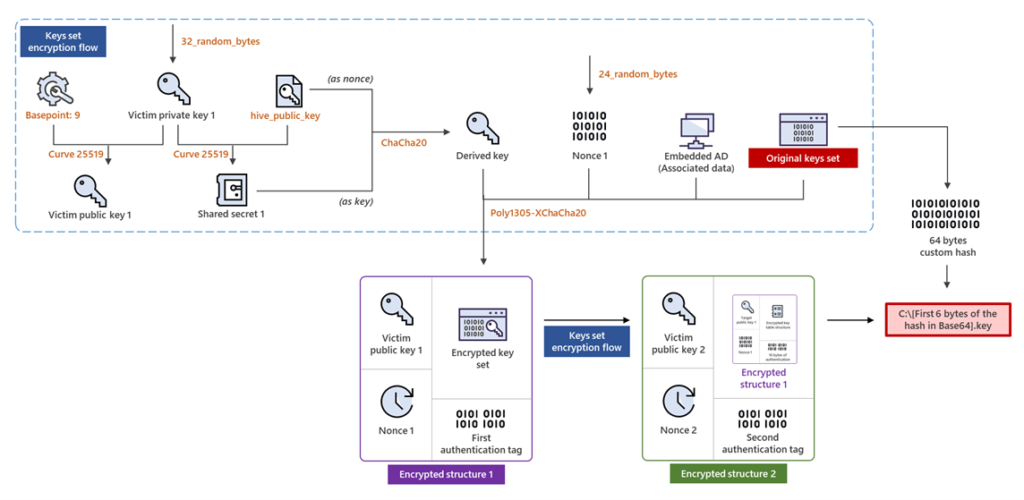

Nella nuova versione basata su Rust, modifiche significative sono legate all’approccio di crittografia dei file. Invece di incorporare la chiave crittografata in ogni file crittografato, come faceva Hive prima, ora genera due set di chiavi in memoria e le utilizza per crittografare i file, crittografarli e scrive i set nella radice dell’unità crittografata con una chiave specifica.

Per determinare quale delle due chiavi viene utilizzata per bloccare un determinato file, il file crittografato viene rinominato in modo da includere il nome del file contenente la chiave seguito da un carattere di sottolineatura e da una stringa codificata Base64 (ad esempio, “C:\myphoto. jpg .l0Zn68cb _ -B82BhIaGhI8”) che punta a due punti diversi nel file chiave corrispondente.

I ricercatori Microsoft hanno condiviso gli indicatori di compromissione (IoC) per questa nuova versione e hanno raccomandato alle organizzazioni di utilizzarli per scoprire se la cybergang si muove nel loro ambiente oltre a valutare la potenziale intrusione nella rete.

| Indicator | Type | Description |

| f4a39820dbff47fa1b68f83f575bc98ed33858b02341c5c0464a49be4e6c76d3 | SHA-256 | Hive Rust variant payload |

| 88b1d8a85bf9101bc336b01b9af4345ed91d3ec761554d167fe59f73af73f037 | SHA-256 | Hive Rust variant payload |

| 065208b037a2691eb75a14f97bdbd9914122655d42f6249d2cca419a1e4ba6f1 | SHA-256 | Hive Rust variant payload |

| 33744c420884adf582c46a4b74cbd9c145f2e15a036bb1e557e89d6fd428e724 | SHA-256 | Hive Rust variant payload |

| afab34235b7f170150f180c7afb9e3b4e504a84559bbd03ab71e64e3b6541149 | SHA-256 | Hive Rust variant payload |

| 36759cab7043cd7561ac6c3968832b30c9a442eff4d536e901d4ff70aef4d32d | SHA-256 | Hive Rust variant payload |

| 481dc99903aa270d286f559b17194b1a25deca8a64a5ec4f13a066637900221e | SHA-256 | Hive Rust variant payload |

| 6e5d49f604730ef4c05cfe3f64a7790242e71b4ecf1dc5109d32e811acf0b053 | SHA-256 | Hive Rust variant payload |

| 32ff0e5d87ec16544b6ff936d6fd58023925c3bdabaf962c492f6b078cb01914 | SHA-256 | Hive Rust variant payload |

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.