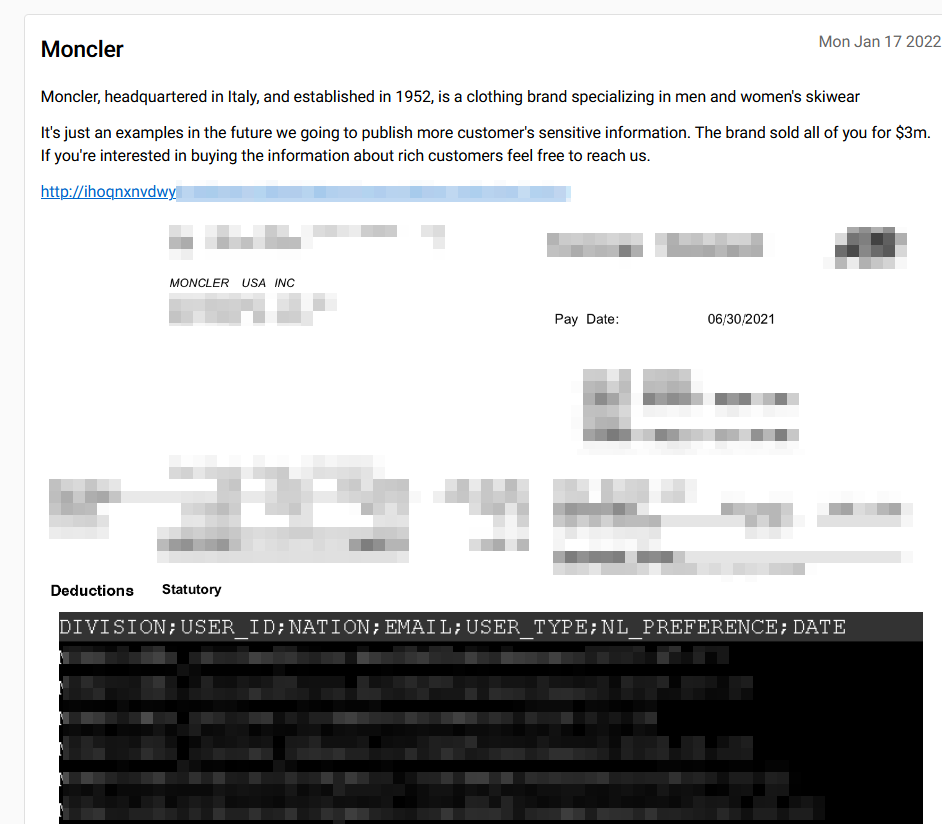

La cyber gang Alphvm, ha fatto una irruzione già da qualche tempo nelle infrastrutture IT dell’azienda Moncler, ma ieri nel suo data leak site (DLS) è stato pubblicato quanto segue:

“It’s just an examples in the future we going to publish more customer’s sensitive information. The brand sold all of you for $3m. If you’re interested in buying the information about rich customers feel free to reach us.”

ovvero

“È solo un esempio, in futuro pubblicheremo più informazioni sensibili sui clienti. Vendiamo tutto per 3 milioni di dollari. Se sei interessato ad acquistare le informazioni sui clienti ricchi non esitare a contattarci.”

La società è quotata nell’indice FTSE MIB della Borsa di Milano e nel 2020 ha registrato un fatturato di oltre 1,4 miliardi nonché un utile netto di 300,4 milioni di euro.

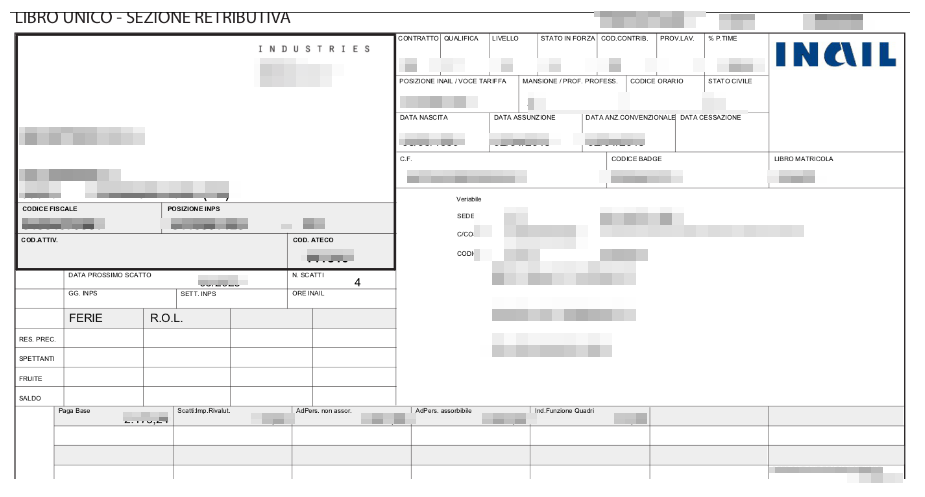

Analizzando i sample contenuti nell’home page pubblicati dalla cyber gang, vengono riportane informazioni sui clienti dell’azienda oltre che delle buste paga dei dipendenti.

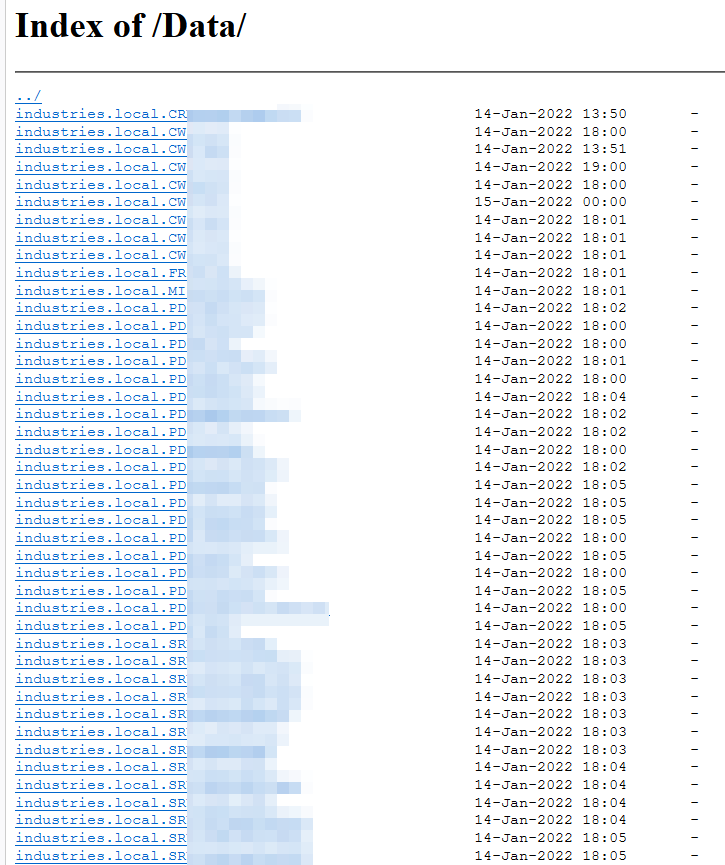

La gang riporta anche un ulteriore link onion dove trovare altri files e in effetti sembra che le informazioni sono molte di più rispetto a quelle riportate nella home page in quanto viene riportato un directory listing con tutti i server dell’infrastruttura compromessi dalla gang con moltissime informazioni che non abbiamo analizzato, per non spingerci oltre.

Moncler è un’azienda di lusso italiana di origini francesi specializzata in abbigliamento e accessori. Moncler è stata fondata nel 1952 a Monestier-de-Clermont, una località sciistica vicino a Grenoble, Francia da René Ramillon, un artigiano di attrezzature da montagna francese e André Vincent.

All’inizio Moncler produceva sacchi a pelo imbottiti, un unico modello di mantella foderata con cappuccio e tende con struttura telescopica e copertura esterna. Il prodotto più venduto erano in particolare le tende.

I primi piumini Moncler sono stati prodotti nel 1954 per gli operai dell’azienda stessa, che li indossavano sopra la tuta da lavoro nel piccolo stabilimento di montagna. L’alpinista Lionel Terray, amico di René Ramillon, li nota, e sotto la sua consulenza Moncler mette a punto la prima linea specializzata per l’alpinismo in alta quota, “Moncler pour Lionel Terray”.

Gli articoli sono provati nel corso di varie spedizioni e perfezionati come ad esempio:

ALPHV (BlackCat) è un sofisticato programma di tipo ransomware scritto nel linguaggio di programmazione Rust. Questo programma viene utilizzato nelle operazioni di Ransomware-as-a-Service (RaaS).

Il malware di questo tipo crittografa i dati e richiede il pagamento per decrittografarli.

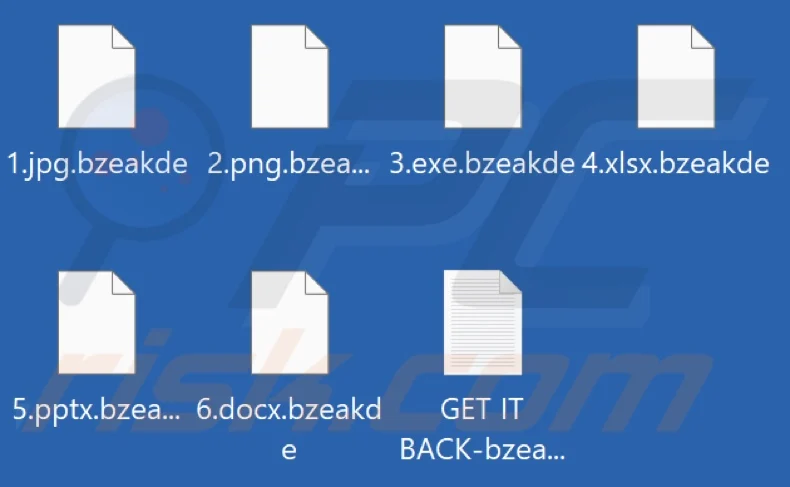

In genere, questi programmi dannosi rinominano i file crittografati aggiungendo loro estensioni specifiche. Tuttavia, poiché ALPHV (BlackCat) è offerto come RaaS, le sue estensioni, i nomi dei file delle note di riscatto (ad esempio, “GET IT BACK-[file_extension]-FILES.txt “) e il loro contenuto – variano a causa dei diversi criminali affiliati coinvolti.

Ad esempio, i file potrebbero essere aggiunti con un’estensione simile a “.bzeakde ” (quindi, un file chiamato ” 1.jpg ” apparirà come ” 1.jpg.bzeakde “, ecc.) e quindi rilasciare un messaggio di richiesta di riscatto con il nome di “GET IT BACK-bzeakde-FILES.txt .

Un esempio di dati crittografati dalla gang ALPHV (BlackCat):

Al momento ALPHV (BlackCat) è uno dei programmi ransomware più sofisticati. Secondo le affermazioni dei suoi sviluppatori, può infettare varie versioni del sistema operativo Windows e Linux. Questo ransomware è altamente personalizzabile e pesantemente gestito, il che è particolarmente importante in quanto viene utilizzato principalmente per prendere di mira grandi entità (ad es. aziende, società, organizzazioni, ecc.

Il malware ALPHV (BlackCat) può utilizzare quattro diverse routine di crittografia, utilizzare diversi algoritmi crittografici, proliferare tramite reti locali (ovvero diffondersi tra computer), terminare macchine virtuali e così via. Può anche terminare i processi in esecuzione e chiudere i file aperti durante la crittografia. Il ransomware riduce le opzioni di ripristino delle vittime eliminando le copie shadow del volume di Windows e svuotando il Cestino.

I riscatti richiesti da ALPHV (BlackCat) sono esorbitanti, da cinque a sei cifre in dollari. I pagamenti dovevano essere in criptovalute Bitcoin o Monero (a seconda della disponibilità di quest’ultimo nella regione).

Questo ransomware ha anche minacciato la pubblicazione di dati sensibili rubati dalle reti compromesse e/o l’implementazione di attacchi Distributed Denial-of-Service (DDoS) nel caso in cui le vittime si fossero rifiutate di soddisfare le richieste di riscatto.

Sfortunatamente, nella maggior parte delle infezioni da ransomware, la decrittazione è impossibile senza il coinvolgimento dei criminali informatici. Inoltre, nonostante il pagamento, le vittime spesso non ricevono gli strumenti di decrittazione promessi.

Per prevenire ulteriori crittografie, il ransomware deve essere rimosso dal sistema operativo. Tuttavia, la rimozione non ripristinerà i file già interessati. L’unica soluzione è recuperarli da un backup, se è stato creato in precedenza e archiviato altrove.

Pertanto, si consiglia vivamente di conservare i backup in più posizioni separate (ad esempio, dispositivi di archiviazione scollegati, server remoti, ecc.) – per evitare la perdita permanente dei dati.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…