Dopo gli ultimi episodi di Colonial Pipeline e l’attacco al servizio sanitario nazionale Irlandese, lo CSIRT-ITA, propone una pubblicazione relativa all’evoluzione del ransomware, una famiglia di malware utilizzata dai criminali informatici per compromettere la disponibilità di dati con lo scopo di ottenere un riscatto dalle vittime per il ripristino dei sistemi.

Passando dalla spiegazione del Ransomware, alla sua evoluzione, al Ransomware as a Service (MaaS), si arriva alla spiegazione di Egregor, un ceppo storico di ransomware, dove una serie di fork di codici malevoli presero vita dopo la chiusura di Maze.

Egregor è un gruppo di criminali informatici specializzato in una branca unica degli attacchi ransomware, oltre ad un termine nella magia occidentale che si riferisce all’energia collettiva di un gruppo di persone unite con uno scopo comune.

Si ipotizza che gli operatori di ransomware del famigerato gruppo di criminali informatici Maze, abbiano formato Egregor dopo aver chiuso le loro operazioni nell’ottobre 2020.

Gli sforzi di attacco ransomware di Maze erano di vasta portata, fornendo al gruppo Egregor appena formato una piattaforma importante da cui scalare.

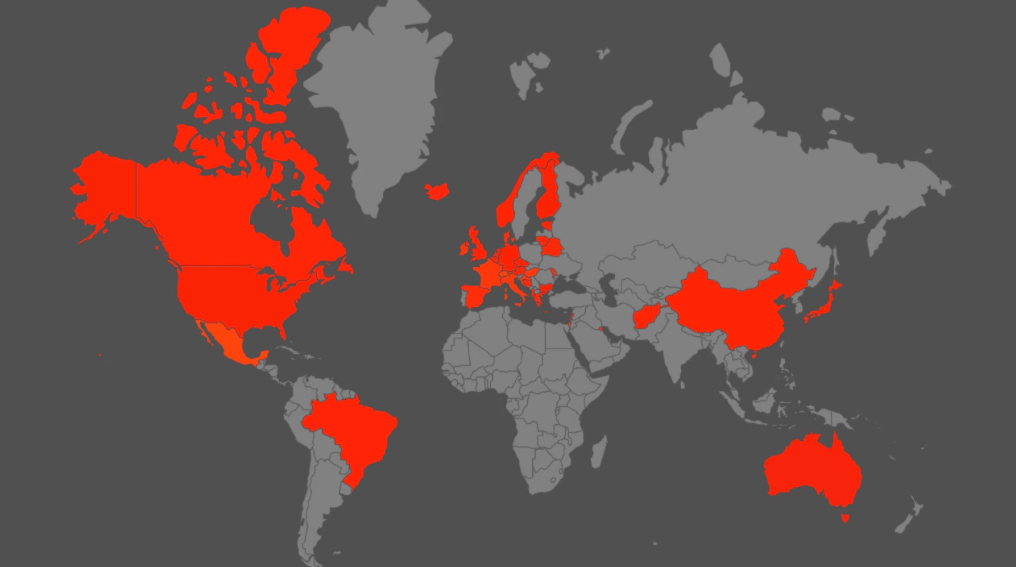

Portata degli attacchi del ransomware Maze

Egregor ha guadagnato la sua reputazione distruttiva dopo che il gruppo ha violato con successo Barnes & Noble e gli sviluppatori di videogiochi Crytek e Ubisoft nell’ottobre 2020.

Nell’attacco informatico di Barnes & Noble, Egregor ha affermato di aver avuto accesso a informazioni finanziarie e di audit. In un’e-mail interna ai propri clienti, Barnes & Noble ha dichiarato che i dati finanziari dei clienti non sono stati rubati . L’attacco ha anche causato interruzioni temporanee agli e-reader di Barnes & Noble’s Nook.

Negli attacchi informatici di Crytek e Ubisoft, la banda di ransomware ha affermato di aver esfiltrato i codici sorgente per le prossime versioni, tra cui Watchdogs: Legion e Arena of Fate. Egregor ha pubblicato un sottoinsieme dei dati rubati sul proprio sito Web sul dark web, ma la legittimità della violazione del codice sorgente è stata inconcludente.

E da li iniziò quella che viene chiamata “la seconda estorsione”.

In genere, per ottenere un primo accesso alla rete dell’obiettivo, gli attaccanti sono soliti:

Considerata l’estensione della superficie potenzialmente accessibile, il vettore iniziale dell’attacco spesso rimane l’elemento più difficile da rilevare con certezza negli incidenti. Le fasi che tendono invece a essere meglio definite sono quelle successive, vale a dire:

Questi stadi, che possono variare a seconda della grandezza e complessità della rete, si realizzano con tempistiche differenti, culminano nella distribuzione massiva del ransomware sui sistemi centrali dell’infrastruttura di riferimento e possono interessare all’occorrenza sistemi secondari, anche geograficamente dislocati.

Gli utilizzatori di Egregor sono soliti avviare la distribuzione del ransomware solo dopo essersi garantiti un profondo livello di compromissione dell’infrastruttura oggetto dell’attacco, in modo da assicurare il buon esito dell’esfiltrazione di informazioni ad alto valore e la cifratura dei dati, ovvero gli elementi sostanziali del ricatto (double extortion).

La strategia più comune adottata dagli attori prevede:

Recenti attacchi hanno ad esempio interessato la vulnerabilità associata alla CVE-2020-0787, corretta nell’aggiornamento di sicurezza rilasciato da Microsoft a marzo 2020, che consiste in una falla di tipo “Arbitrary File Move” nella componente Windows BITS (Background Intelligent Transfer Service). Altre segnalazioni, limitate e non confermate, hanno comunicato l’utilizzo della CVE-2020-0688 (vulnerabilità che consente l’esecuzione di codice remoto in Microsoft Exchange), mentre altri eventi ancora sembrano contemplare il possibile sfruttamento della CVE-2018-8174 (VBScript Engine) e delle CVE-2018-4878 e CVE-2018-15982 di Adobe Flash Player.

Una parte importante, giustamente presente nel documento dello CSIRT è come proteggersi dagli attacchi di Ransomware. In particolare, vengono elencate di seguito alcune misure di mitigazione atte a ridurre il rischio e a limitare eventuali impatti:

Lo sfruttamento di vulnerabilità o di configurazioni di sicurezza non ottimali che interessano le tecnologie e servizi esposti sulla rete perimetrale è tra i punti di accesso privilegiati nelle incursioni ransomware.

Le attività di difesa devono pertanto prevedere cicli di verifica, ad esempio tramite vulnerability assessment (VA), al fine di garantire la tempestiva risoluzione delle stesse.

Fonte

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…