Dopo l’Operazione Cronos 2, la cybergang LockBit ha scatenato un’ondata di violazioni senza precedenti sul suo data leak site. Questo comportamento potrebbe essere interpretato come un segno di sfida, ma anche come una manifestazione di irritazione verso le recenti notizie circolate su internet, compreso il nome del presunto capo della piramide di LockBit.

Il countdown è giunto a zero e l’attesa è finita. La Task Force Cronos ha mantenuto la promessa di ripagare LockBit con la stessa moneta, senza richiedere un riscatto.

In questa operazione, sono emerse nuove informazioni, ma la gang sembra tutt’altro che smantellata. Sicuramente le prime identità della piramide sono emerse e questo sta comportando una infinità di attività di OSINT per individuare ulteriori informazioni relative a Dmitry Yuryevich Khoroshev, vista anche la taglia di 10 milioni di dollari promessa dall’FBI.

Questa serie di eventi sta scrivendo una nuova pagina nella storia della lotta al cybercrime. Le violazioni massicce sul Leak Site sembrano essere il prossimo capitolo di questa saga con una partita a scacchi avviata tra LockBitSupp e le forze dell’ordine. Ma vediamo con calma cosa sta succedendo.

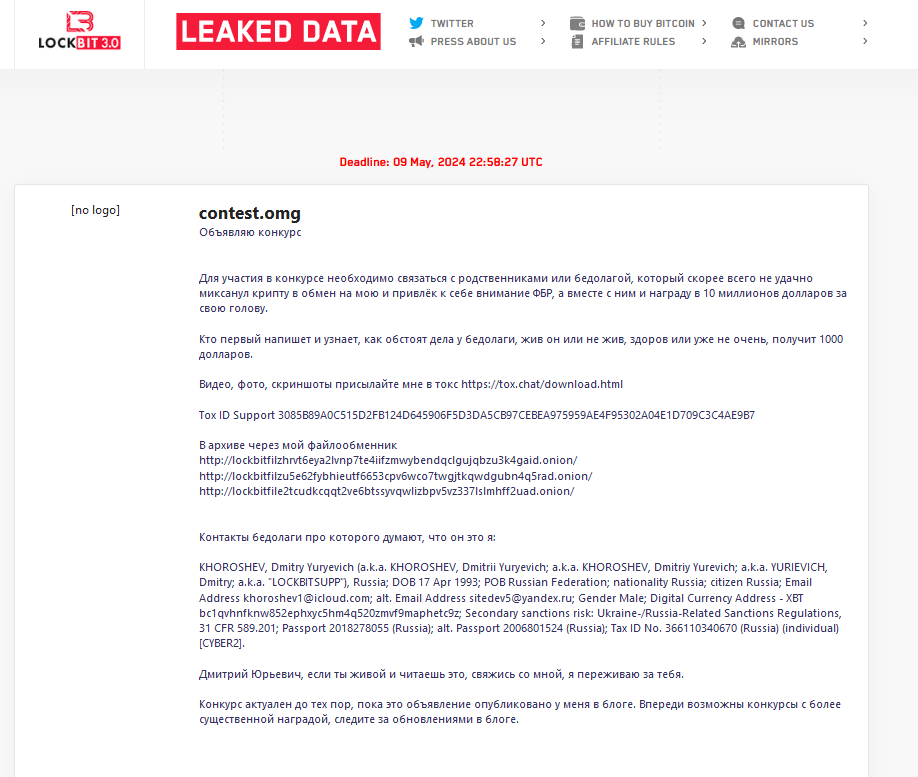

Mentre le pubblicazioni delle violazioni sul Data Leak Site aumentano, Lockbit pubblica un post dove offre 1000 dollari per chi riuscirà a contattare il vero Dmitry Yuryevich, mettendosi in contatto con lui.

Infatti con un post sul DLS pubblica una challenge tra le violazioni dei siti dove riporta quanto segue:

Sto annunciando un concorso.

Per partecipare al concorso è necessario contattare i propri parenti o il povero ragazzo, che molto probabilmente non è riuscito a mescolare con successo cripto in cambio di mine e ha attirato l'attenzione dell'FBI, e con essa la ricompensa di 10 milioni di dollari per la sua testa.

Chiunque sia il primo a scrivere e a scoprire come sta il poveretto, se è vivo o no, se è in salute o se non lo è più, riceverà 1000 dollari.

Inviatemi video, foto, screenshot al mio Tox https://tox.chat/download.html

Tox ID Support 3085B89A0C515D2*********************D709C3C4AE9B7

Archiviato tramite il mio sito di condivisione file

http://lockbitfil**************.onion/

http://lockbitfil**************.onion/

http://lockbitfil**************.onion/

Contatti del povero ragazzo che pensano sia io:

KHOROSHEV, Dmitry Yuryevich (pseudonimo KHOROSHEV, Dmitrii Yuryevich;

pseudonimo KHOROSHEV, Dmitriy Yurevich;

pseudonimo YURIEVICH, Dmitry;

pseudonimo "LOCKBITSUPP"),

Russia; nato il 17 aprile 1993; nato nella Federazione Russa; nazionalità Russia; cittadino russo; indirizzo e-mail [email protected]; alt. Indirizzo e-mail [email protected]; Sesso Maschio;

Indirizzo in valuta digitale - XBT bc1qvhnfknw852ephxyc5hm4q520zmvf9maphetc9z; Rischio di sanzioni secondarie: Ukraine-Russia-Related Sanctions Regulations, 31 CFR 589.201; Passaporto 2018278055 (Russia); alt.

Passaporto 2006801524 (Russia); Codice fiscale 366110340670 (Russia) (individuo)

Va da se che ancora non sappiamo se la persona segnalata dall’FBI sia davvero il vertice della piramide di LockBit. Ma come riporta VX Underground, probabilmente LockBitsupp è un uomo ricco, al vertice del RaaS più longevo di sempre, con molteplici attività finanziare attive e sarà difficile, qualora sia in Russia, localizzarlo ed estirparlo davvero.

Questa partita a scacchi tra cybercrime e forze dell’ordine come andrà a finire? Se non ci fossero attriti tra Russia e Stati Uniti, probabilmente (come fatto per Colonial Pipeline), gli Stati Uniti avrebbero potuto chiedere aiuto a Vladimir Putin che di fatto estirpò la cybergang Darkside poco dopo degli accordi di Ginevra.

Probabilmente ora la situazione è diversa e potrebbe anche rilevarsi una lotta proprio tra Stati Uniti (e mondo occidentale) e Russia in stile guerra fredda, per capire dietro “chi le abbia più grosse”. Ma come andrà a finire?

LockBit dopo che per la seconda volta le forze dell’ordine si sono intrufolate all’interno delle proprie infrastrutture, ha reagito alle azioni della Task Force con disprezzo, ma anche con una certa dose di arroganza.

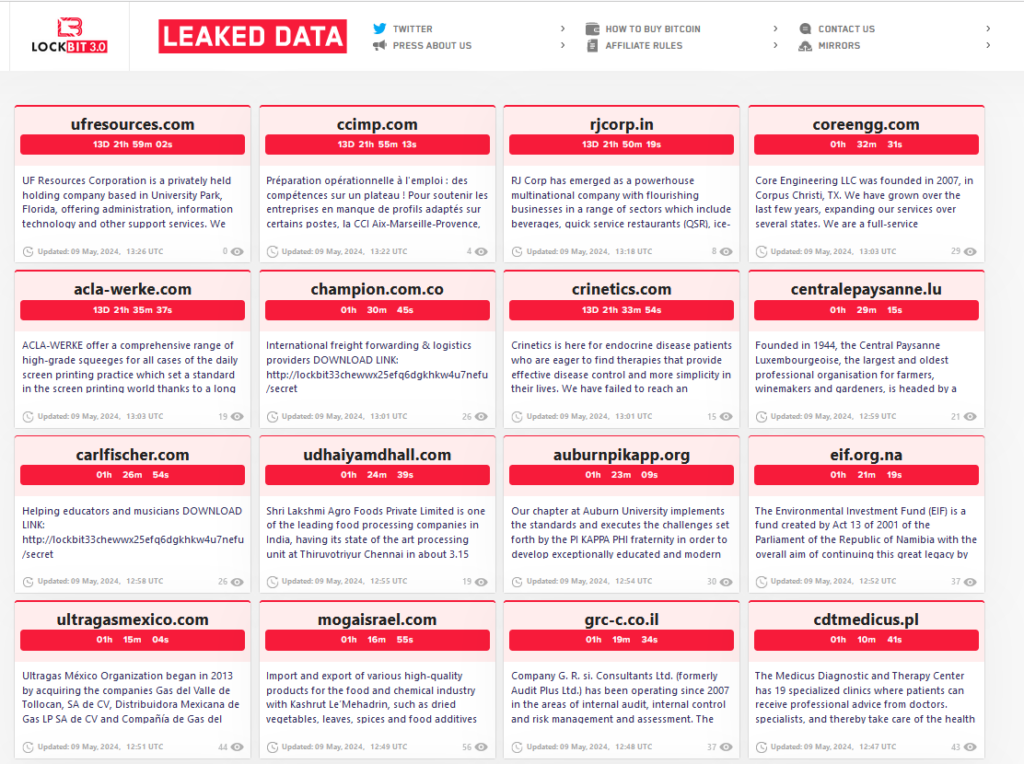

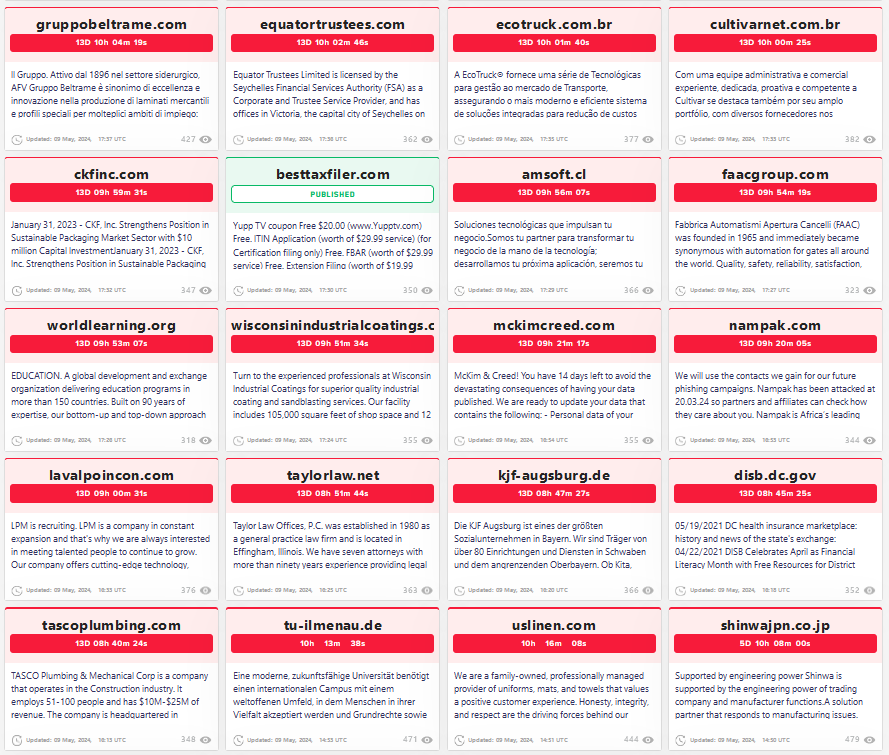

Ha quindi pubblicato 80 sul Data Leak Site ancora sotto il proprio controllo, molte violazioni in pochissimi giorni e tra queste anche alcune aziende italiane. Tra le aziende che si trovano ad essere sul sito underground di Lockbit ci sono sia nuove aziende violate ma anche aziende precedentemente prese di mira.

L’operazione Cronos ha rivelato una lotta senza quartiere tra le forze dell’ordine e i criminali informatici. Mentre LockBit cerca di mantenere la sua supremazia, le autorità stanno dimostrando di avere le risorse e la determinazione necessarie per contrastare questa minaccia.

LockBit is still posting.

— Dark Web Informer (@DarkWebInformer) May 9, 2024

⚠️#Ransomware⚠️Allegedly, #LockBit has named multiple victims.#DarkWebInformer #DarkWeb #Cybersecurity #Cyberattack #Cybercrime #Malware #Infosec #CTI

Threat Actor: LockBit

Ransomware Victim: 80+ Victims

Date: 2024-05-09 pic.twitter.com/ALsOMChaR3

La saga di LockBit è lungi dall’essere ancora conclusa.

Mentre le indagini proseguono e le autorità continuano a combattere il cybercrime, è chiaro che questa è una lotta senza quartiere. In questo momento di incertezza, una cosa è chiara: il crimine informatico alla lunga non paga se si alza troppo l’asticella.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…