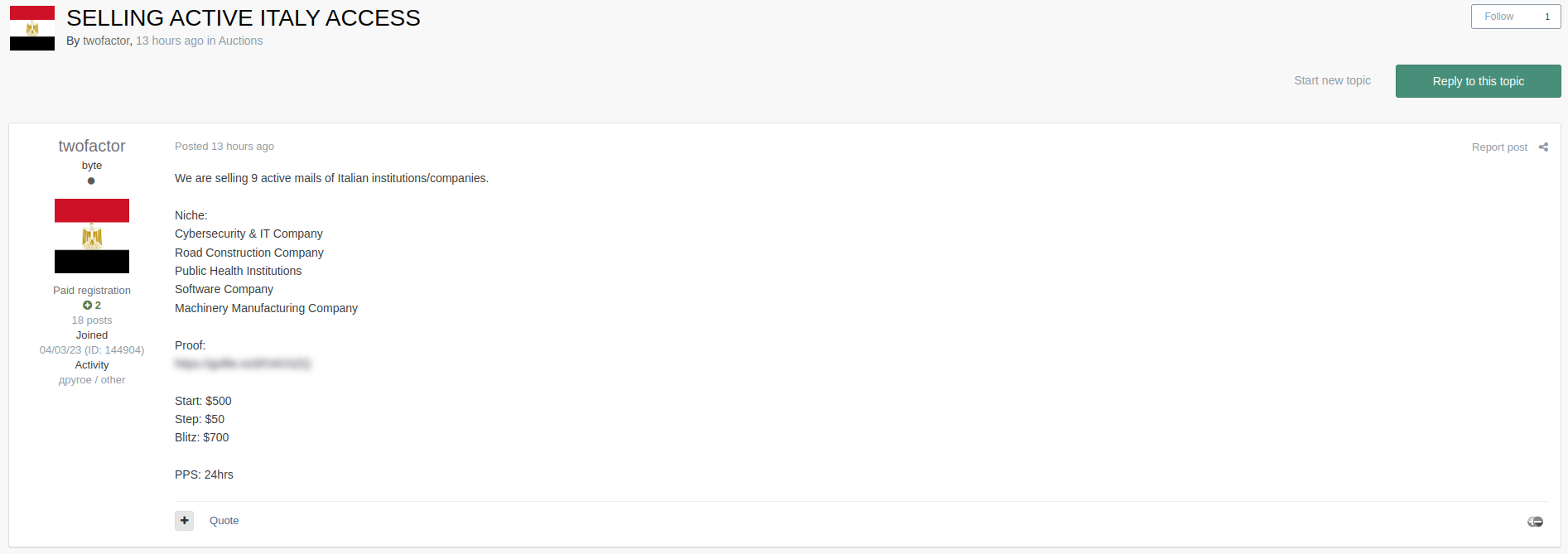

Il lato oscuro del web continua a rivelare minacce inquietanti per la sicurezza informatica. Nel mese di giugno abbiamo scoperto che dei criminali informatici hanno messo in vendita accessi a caselle email di importanti aziende italiane.

Incredibilmente, tra le vittime figurano aziende di cybersecurity, aziende di costruzione di strade, sanità pubblica, software e produzione di macchinari. Ancora più allarmante, la messa in vendita delle caselle di posta elettronica della polizia italiana, coinvolta in questo nefasto mercato nero.

Dalle consuete attività di cyber threat intelligence condotte da Red Hot Cyber nel mese di Giugno 2023, su diversi forum underground noti per le attività di criminalità informatica, sono stati individuati diversi post riguardanti la vendita di accessi alle caselle di posta elettronica relative ad aziende italiane.

Questo fenomeno mette in evidenza le profonde vulnerabilità che possono colpire organizzazioni di settori critici, aprendo la strada a gravi rischi per la sicurezza delle informazioni e delle infrastrutture.

Non dimentichiamoci anche la minaccia degli infostealer, dei malware che consentono di rubare informazioni dai computer delle vittime – come le utenze e le password – generalmente installati tramite email di phishing, eseguibili compromessi e altro ancora.

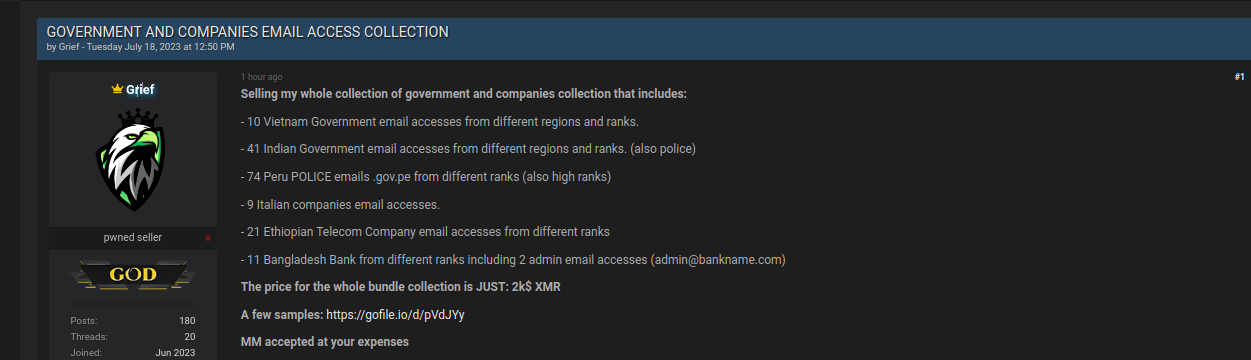

I post scoperti sui forum underground rivelano che i criminali informatici non si fanno scrupoli nella scelta delle loro vittime.

Sono stati individuati accessi in vendita di aziende operanti in diversi settori. La vastità di queste categorie dimostra come le organizzazioni di diversi ambiti siano potenziali bersagli di attacchi cibernetici. Non dimentichiamoci anche dei market creati per la vendita dei “log” generati dagli “infostealer”.

Ne parlammo diverso tempo fa di questi mercati che giorno dopo giorno, visto la grande richiesta di informazioni, prosperano fino a diventare dei veri e propri e-commerce di informazioni rubate.

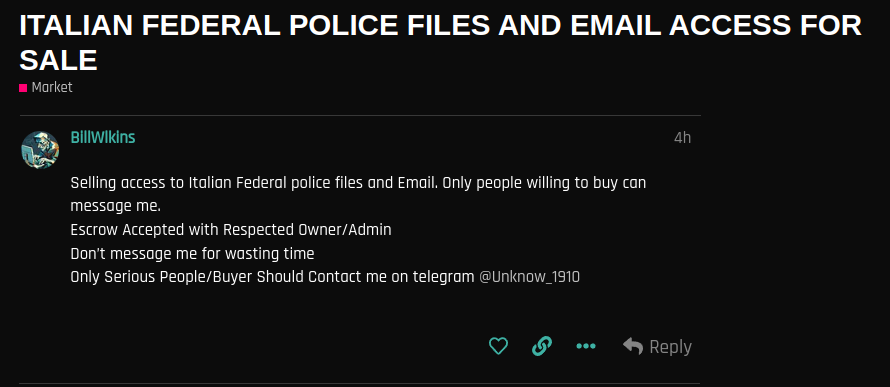

All’interno di un altro forum underground, sono stati messi in vendita gli accessi a delle caselle email della polizia italiana. La vendita di accessi a caselle email di organizzazioni di settori chiave e addirittura della polizia italiana rappresenta una minaccia seria per la sicurezza nazionale.

Questi accessi potrebbero fornire ai criminali informazioni sensibili e segrete, permettendo loro di compiere azioni dannose che potrebbero mettere a rischio la sicurezza nazionale.

L’accesso alle caselle di posta elettronica avviene normalmente attraverso un utente e una password. Tale utente e password sappiamo che deve essere conservata con cura e messa al riparo da occhi indiscreti.

Ma deve essere messa al riparo anche dagli infostealer. Un Infostealer – o ladro di informazioni – è un tipo di malware che viene installato su una postazione di lavoro e ruba tutte le informazioni che un utente digita con la tastiera e le invia ad un server remoto controllato da un attaccante.

Accessi alla banca, accessi alle caselle di posta, accessi a qualsiasi account o profilo utente come Netflix, Disney Plus, Instagram, Facebook, vengono inviati costantemente al “botmaster”. Il botmaster è un criminale informatico che controlla la botnet dei computer infetti e vende queste informazioni nei forum underground, alle volte creando delle API di interfacciamento verso diversi mercati e alle volte – per le botnet più grandi – anche verso i tool di cyber threat intelligence (CTI) chiamati “dark feed”.

Prendersi un infostealer è molto semplice, ad esempio scaricando un file infetto – come i keygen di attivazione dei software – oppure un software non originale, oppure cliccando su un allegato infetto.

Come Red Hot Cyber abbiamo spesso portato all’attenzione il fenomeno delle botnet e dei dati raccolti da questi malware dai singoli dispositivi. Tali informazioni, vengono rivendute successivamente nei mercati underground, e sono spesso l’inizio di un attacco ai sistemi informatici in quanto forniscono credenziali di accesso o preziose informazioni per i criminali informatici.

Come spesso riportiamo su queste pagine, abilitare la Multi Factor Authentication (MFA) consente un accesso più robusto ad un qualsiasi account – che sia di posta elettronica o di un social network per esempio. Questo significa che oltre alla password, viene richiesto un altro “elemento “fattore” di verifica, come un codice inviato tramite SMS o una chiave di sicurezza fisica, oppure un codice generato su una APP di autenticazione.

L’utilizzo della MFA è molto importante perché aumenta significativamente la sicurezza delle informazioni personali e dei dati sensibili. Ecco alcuni dei motivi per cui la MFA è utile:

In sintesi, la Multi Factor Authentication è un elemento importante per aumentare la sicurezza delle informazioni personali e dei dati sensibili. Se si desidera proteggere i propri dati da eventuali minacce, la MFA è una soluzione efficace da considerare dove è possibile applicarla.

Ad esempio, molte caselle email di servizi cloud mettono a disposizione la MFA, come quasi tutti i social network la mettono a disposizione.

Quindi perché non utilizzarla?

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…