Dopo l’Operazione Cronos, un colpo ben coordinato contro la cybergang LockBit portato avanti dall’FBI e dall’NCA, sembrava che il destino della banda fosse segnato. Ma ora, una nuova storia si sta dipanando nel labirinto digitale.

L’amministratore di LockBit, noto per la sua astuzia e la sua abilità nel cybercrime, ha deciso di risorgere dalle ceneri, aprendo un nuovo sito nel Dark Web. Questo nuovo covo, basato su PHP 8.3.3 con nginx 1.24.0 su http://lockbit3753ekiocyoSepmpy6klmejchj…2id.onion/, è diventato rapidamente il fulcro per i suoi attacchi ransomware.

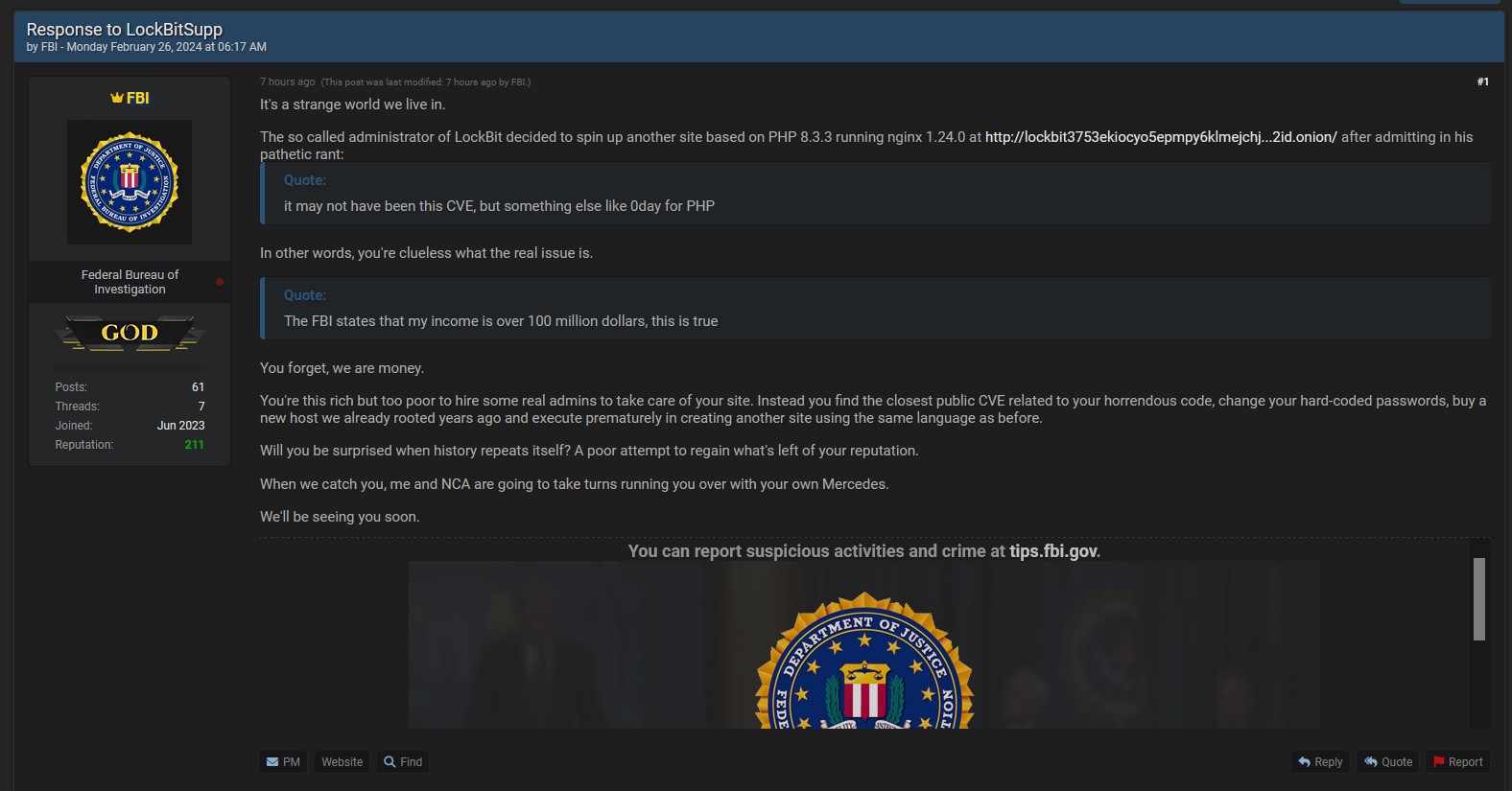

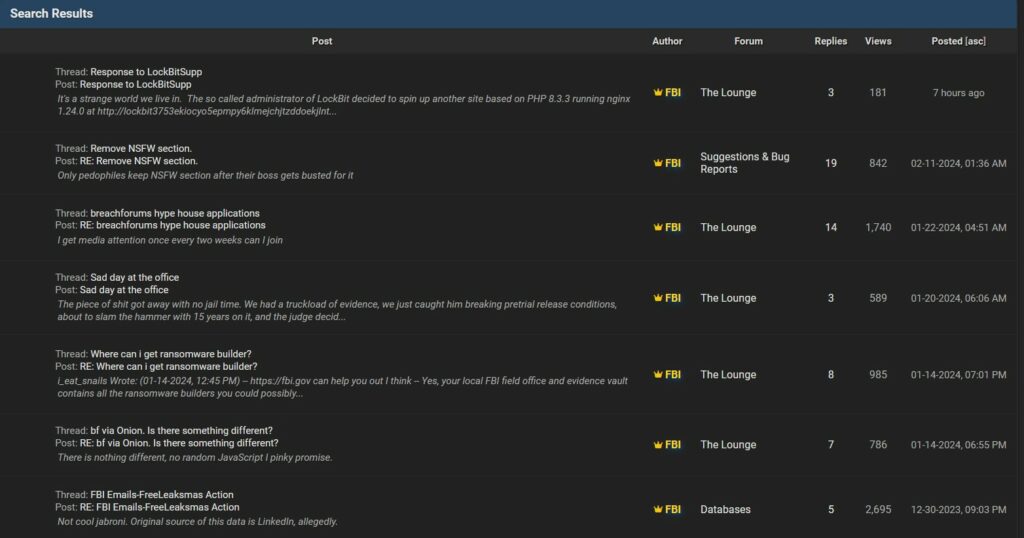

Ma ciò che sta scuotendo l’underground digitale è un post criptico apparso su breachforums, un noto forum underground. Un utente, con il nickname FBI e l’avatar dell’intelligence degli Stati Uniti, ha pubblicato un lungo messaggio che ha gettato dubbi sulla sua origine.

Nel post, vengono citati dei passaggi del lungo post di LockBit pubblicato sul nuovo DLS.

In questo passaggio riportato dal presunto post pubblicato dall’FBI viene riportato che l’amministratore sembra ammettere la propria vulnerabilità tecnica: “Potrebbe non essere stato questo CVE, ma qualcos’altro come Oday per PHP.”

Questo post solleva domande sulla vera identità di chi si cela dietro l’avatar dell’intelligence degli Stati Uniti. Potrebbe essere davvero un agente dell’FBI o, più probabilmente, un affiliato deluso dalla condotta irresponsabile di LockBit?

Ma le dichiarazioni non finiscono qui. L’amministratore di LockBit afferma anche il suo successo finanziario: “L’FBI afferma che il mio reddito supera i 100 milioni di dollari, questo è vero.”

Il post si conclude con una minaccia di cattura: “Rimarrai sorpreso quando la storia si ripeterà? Un pessimo tentativo di riconquistare ciò che resta della tua reputazione. Quando ti prenderemo, io e la NCA faremo a turno a investirti con la tua Mercedes.”

Queste parole, sebbene minacciose, sollevano ulteriori interrogativi sulla vera identità di chi sta dietro questo messaggio. È un avvertimento diretto dall’FBI o una minaccia da parte di un ex affiliato di LockBit?

La vera identità di chi si cela dietro l’avatar dell’intelligence degli Stati Uniti rimane avvolta nel mistero, ma una cosa è certa: la lotta nel regno oscuro del cybercrime continua.

È uno strano mondo quello in cui viviamo.

Il cosiddetto amministratore di LockBit ha deciso di creare un altro sito basato su PHP 8.3.3 con nginx 1.24.0 su http://lockbit3753ekiocyoSepmpy6klmejchj...2id.onion/ dopo aver ammesso nel suo patetico sfogo:

Citazione: "potrebbe non essere stato questo CVE, ma qualcos'altro come Oday per PHP"

In altre parole, non hai idea di quale sia il vero problema.

Citazione: "L'FBI afferma che il mio reddito supera i 100 milioni di dollari, questo è vero"

Dimentichi che noi siamo soldi.

Sei così ricco ma troppo povero per assumere dei veri amministratori che si prendano cura del tuo sito. Trovi invece il CVE pubblico più vicino relativo al tuo orrendo codice. cambia le tue password hardcoded, acquista un nuovo host su cui abbiamo già effettuato il root anni fa e eseguire prematuramente nella creazione di un altro sito utilizzando lo stesso linguaggio di prima.

Rimarrai sorpreso quando la storia si ripeterà? Un pessimo tentativo di riconquistare ciò che resta della tua reputazione. Quando ti prenderemo, io e la NCA faremo a turno a investirti con la tua Mercedes.

Beh, ci vediamo presto.Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…