Immaginate di svegliarvi una mattina e scoprire che i vostri dati finanziari sensibili – contratti, liste clienti, strategie di investimento – sono esposti su un sito nascosto del dark web, con un timer che minaccia di renderli pubblici se non pagate un riscatto. È esattamente ciò che è accaduto a dieci società di asset management in Corea del Sud, vittime della campagna “Korean Leak” orchestrata dal gruppo ransomware Qilin.

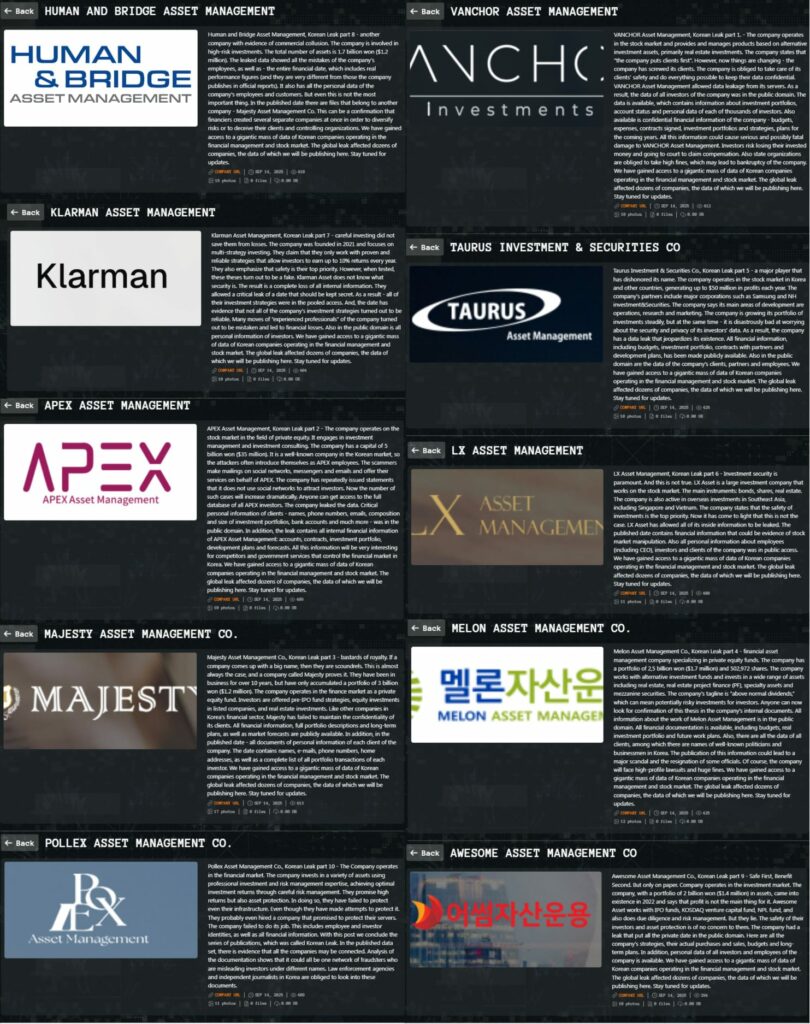

Attraverso attività di monitoraggio CTI e OSINT — con fonti come Ransomware.live e H4ckmanac — è emerso che il gruppo Qilin ha preso di mira il settore sudcoreano dell’asset management. La verifica diretta sul loro sito onion ha confermato la pubblicazione, in data 14/09, delle schede dedicate alle vittime identificate come Korean Leak, corredate da campioni di dati esfiltrati. Di seguito le dieci organizzazioni colpite, sulla base di rivendicazioni verificate e IOC estratti dal Data Leak Site (DLS):

Queste rivendicazioni, mostrano un pattern di pubblicazione progressiva: preview iniziali seguiti da full dump se il riscatto non è pagato.

Qilin non è solo un nome: deriva da una creatura mitologica cinese simbolo di cambiamenti epocali, e il gruppo lo usa per rivendicare una missione che va oltre il profitto criminale. Come emerge dall’intervista esclusiva di Red Hot Cyber, Qilin si presenta come sostenitore di un “mondo multipolare”, con toni anti-occidentali e una struttura decentralizzata che coinvolge team in molteplici paesi. Ma dietro la retorica, c’è un’operazione RaaS (Ransomware-as-a-Service) sofisticata, con payload in Rust e C sviluppati internamente per evadere le difese.

Il gruppo è attivo dal 2022 e ha scalato le classifiche delle minacce: solo ad aprile 2025 ha rivendicato 72 vittime, inclusa l’ondata sudcoreana. La loro infrastruttura include un Data Leak Site (DLS) su Tor, noto come “WikiLeaks V2”, accessibile via onion address come ijzn3sicrcy7guixkzjkib4ukbiilwc3xhnmby4mcbccnsd7j2rekvqd.onion, dove pubblicano dati per pressione estorsiva.

Dall’intervista di Red Hot Cyber, Qilin rivela di usare “tutto”: phishing, exploit 0-day/1-day ricercati internamente, e permanenza prolungata nelle reti per studiare processi prima della cifratura. Il loro stack include:

IOC specifici estratti includono IP C2 come 176.113.115.97 e numerosi MD5 hash di payload, confermando l’uso di FTP per trasferimento dati sottratti.

Qilin opera come RaaS con split 80/20 (affiliati/servizio), e parte dei ricavi è dichiarata destinata a “movimenti per la libertà”. La “doppia estorsione” è evoluta: oltre alla cifratura, minacciano aste, vendita a concorrenti o pubblicazione totale. Offrono persino “immunità” preventiva a pagamento, paragonata a un “vaccino”

Nel 2025, hanno aggiunto il “pacchetto intimidazione”: team legali e giornalisti interni per negoziazioni e campagne mediatiche, con 1 PB di storage e tool DDoS integrati. Qilin non è solo codice: è una minaccia ibrida che mescola crimine, ideologia e innovazione. Capirla è il primo passo per contrastarla.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…

Cyber Italia

Cyber ItaliaNegli ultimi giorni è stato segnalato un preoccupante aumento di truffe diffuse tramite WhatsApp dal CERT-AGID. I messaggi arrivano apparentemente da contatti conosciuti e richiedono urgentemente denaro, spesso per emergenze come spese mediche improvvise. La…