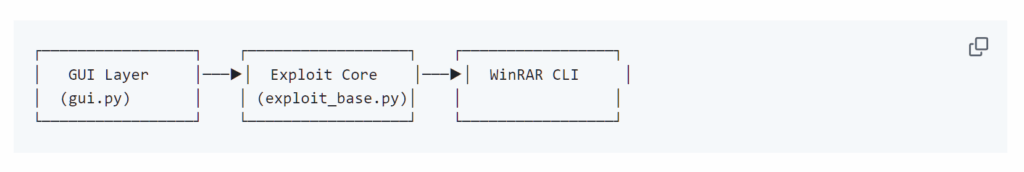

Manuel Roccon, leader del team etico HackerHood di Red Hot Cyber, ha realizzato una dettagliata dimostrazione video su YouTube che espone in modo pratico come funziona l’exploit basato sulla vulnerabilità CVE-2025-8088 di WinRAR.

Il video mostra passo dopo passo le tecniche utilizzate dagli aggressori per compromettere i sistemi delle vittime attraverso un semplice doppio click su un archivio RAR malevolo.

Il bug in questione è di tipo directory traversal ed è stato sfruttato attivamente in campagne di phishing mirate.

Come spiegato nell’articolo “Hai fatto doppio click su WinRAR? Congratulazioni! Sei stato compromesso”, un archivio manipolato può estrarre file in directory critiche, come le cartelle di avvio automatico di Windows, bypassando la normale destinazione di estrazione selezionata dall’utente.

Quando gli attaccanti posizionano il malware nelle cartelle %APPDATA%\Microsoft\Windows\Start Menu\Programs\Startup o %ProgramData%\Microsoft\Windows\Start Menu\Programs\StartUp, il sistema operativo lo esegue automaticamente al successivo avvio, consentendo loro di avviare codice dannoso, backdoor o altri payload malevoli.

I ricercatori hanno attribuito questi exploit al gruppo RomCom (noto anche come Storm-0978, Tropical Scorpius, Void Rabisu o UNC2596), un collettivo cyber-criminale legato alle operazioni di spionaggio russo.

Originariamente focalizzato sull’Ucraina, il gruppo ha ampliato i propri obiettivi, attaccando entità legate a progetti umanitari e altre organizzazioni europee. Le loro campagne si avvalgono di malware proprietario e tecniche sofisticate di persistenza e furto dati.

Fortunatamente, gli sviluppatori hanno risolto la vulnerabilità rilasciando WinRAR versione 7.13. Tuttavia, a causa dell’assenza di aggiornamenti automatici in WinRAR, molti utenti potrebbero rimanere esposti se non eseguono manualmente l’update scaricandolo dal sito ufficiale. Questo ritardo nell’adozione della patch ha permesso al bug di essere sfruttato a lungo prima della sua correzione.

Il video realizzato da Manuel Roccon mette in evidenza il valore formativo delle dimostrazioni “hands-on”.

Guardare concretamente come gli attaccanti nascondono i file malevoli in percorsi di sistema critici e li attivano senza alcuna interazione dell’utente aiuta ad aumentare la consapevolezza sul reale impatto della vulnerabilità. Questi contenuti divulgativi sono fondamentali per stimolare un’adozione più rapida delle buone pratiche di sicurezza e la tempestiva installazione degli aggiornamenti.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…