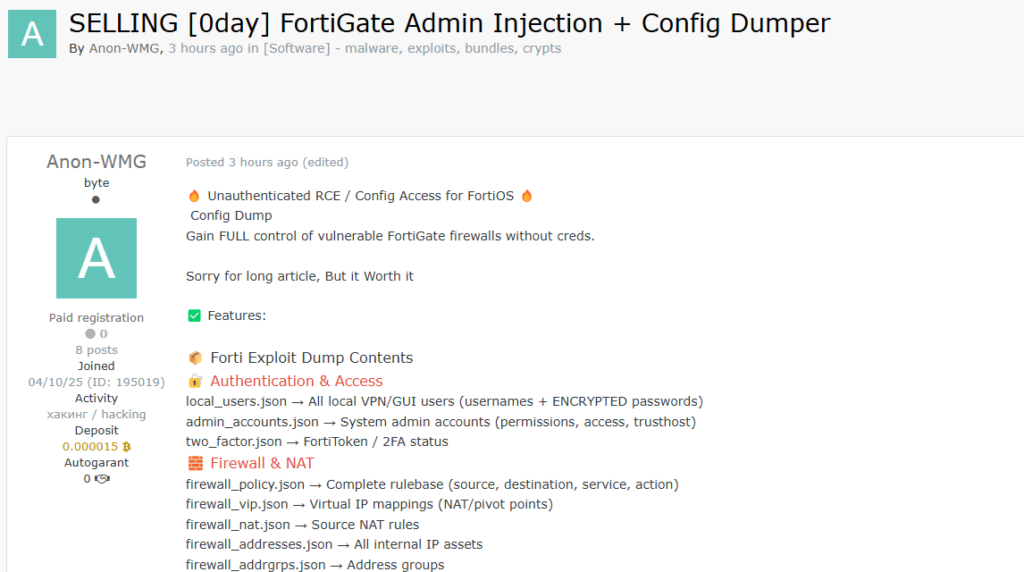

Un utente anonimo ha pubblicato nel forum underground chiuso Exploit un annuncio che ha subito attirato l’attenzione della comunità di cybersecurity: la vendita di un exploit zero-day per firewall Fortinet, che permetterebbe l’accesso completo e non autenticato ai dispositivi vulnerabili.

Il post è comparso sul forum underground exploit.in nella sezione dedicata a malware e exploit commerciali. L’attacco di tipo Unauthenticated Remote Code Execution (RCE) consentirebbe l’accesso completo ai dispositivi vulnerabili senza la necessità di autenticazione. Il prezzo per questo exploit? 6.500 dollari.

Disclaimer: Questo rapporto include screenshot e/o testo tratti da fonti pubblicamente accessibili. Le informazioni fornite hanno esclusivamente finalità di intelligence sulle minacce e di sensibilizzazione sui rischi di cybersecurity. Red Hot Cyber condanna qualsiasi accesso non autorizzato, diffusione impropria o utilizzo illecito di tali dati. Al momento, non è possibile verificare in modo indipendente l’autenticità delle informazioni riportate, poiché l’organizzazione coinvolta non ha ancora rilasciato un comunicato ufficiale sul proprio sito web. Di conseguenza, questo articolo deve essere considerato esclusivamente a scopo informativo e di intelligence.

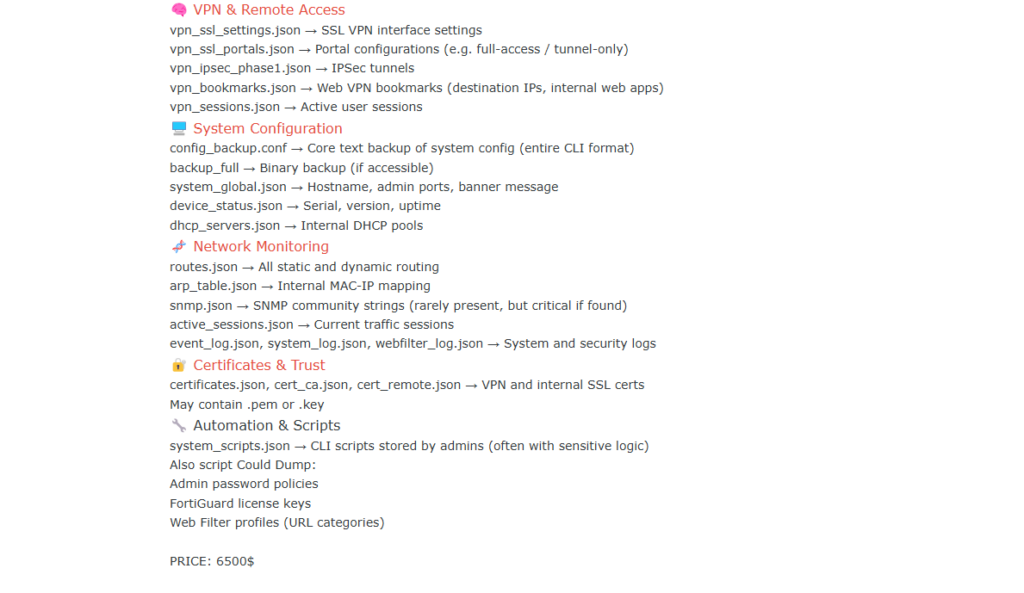

L’annuncio, estremamente dettagliato, elenca i file e le informazioni che il tool in vendita sarebbe in grado di estrarre:

local_users.json)admin_accounts.json)two_factor.json)config_backup.conf, backup_full)L’autore sottolinea che non sono necessarie credenziali per sfruttare l’exploit e ottenere il pieno controllo del dispositivo. Al momento, non esiste una conferma ufficiale da parte di Fortinet sull’autenticità dello zero-day, ma la natura tecnica del post e il linguaggio utilizzato fanno ipotizzare che si tratti di una minaccia concreta.

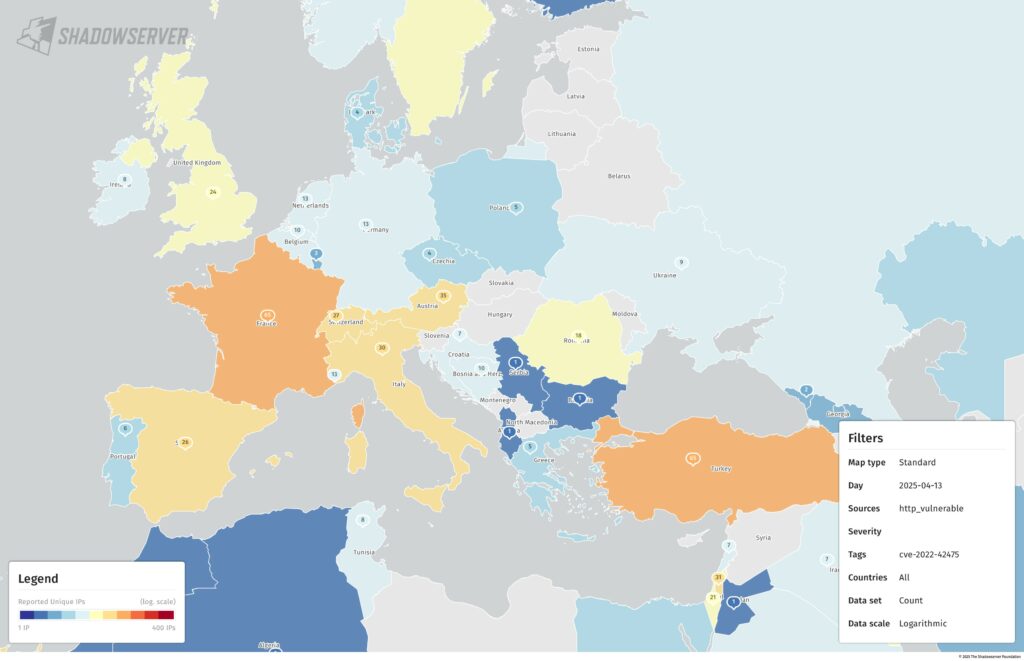

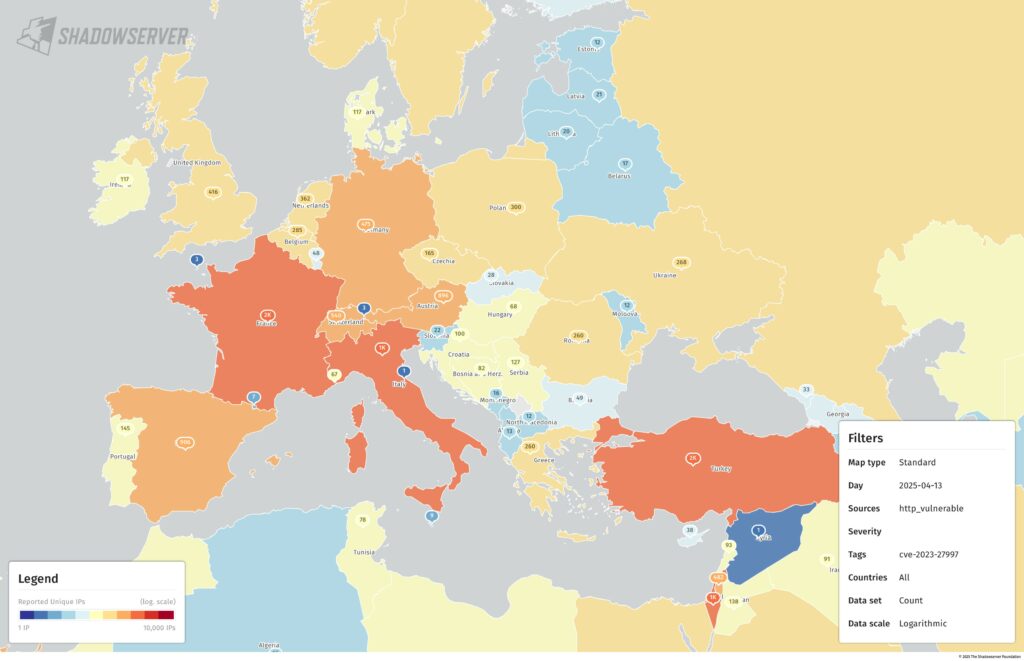

Il 10 Aprile (qualche giorno prima dell’apparsa del post sullo 0-Day) Fortinet, sul blog ufficiale del PSIRT, ha pubblicato un approfondimento relativo all’analisi di un attacco ad alcuni dispositivi vulnerabili alle CVE-2022-42475, CVE-2023-27997 e CVE-2024-21762 (già note e patchate).

Nel post ufficiale Fortinet descrive come gli hacker, dopo aver sfruttato le vulnerabilità dei dispositivi non aggiornati, abbiamo creato un link simbolico, che collega il filesystem dell’utente con il filesystem di root del firewall, in una cartella utilizzata per servire i file di lingua per il portale di accesso SSL-VPN.

Con questa tecnica i threat actor hanno potuto mantenere un’accesso in read-only ai firewall compromessi sebbene questi fossero stati aggiornati. L’offuscamento del link simbolico nel filesytem dell’utente ha impedito inizialmente la rilevazione di queste modifiche.

Fortinet è successivamente intervenuta per mitigare l’accaduto, aggiornando le firme Antivirus e IPS al fine di individuare e rimuovere i link sospetti. Inoltre, ha introdotto nelle nuove versioni del firmware un meccanismo per rilevare e rimuovere i collegamenti simbolici, garantendo che il portale SSL-VPN serva esclusivamente i file autorizzati.

Fortinet ha rilasciato patch e mitigazioni per impedire l’abuso di queste tecniche e consiglia l’aggiornamento immediato a:

Il Computer Emergency Response Team francese (CERT-FR) ha rivelato, nel suo bollettino di sicurezza, che questa tecnica è stata utilizzata in una massiccia ondata di attacchi a partire dall’inizio del 2023. Ed invita tutti gli amministratori di sistema ad aggiornare i propri dispositivi e porre in atto tutte le mitigazioni indicate.

Il CISA americano ha invitato gli operatori di rete a segnalare eventuali incidenti e attività anomale legate al report di Fortinet al proprio Centro Operativo attivo 24/7.

Il CSIRT Italiano pubblica un bollettino relativo alle tecniche di post-sfruttamento e invita all’aggiornamento immediato dei dispositivi.

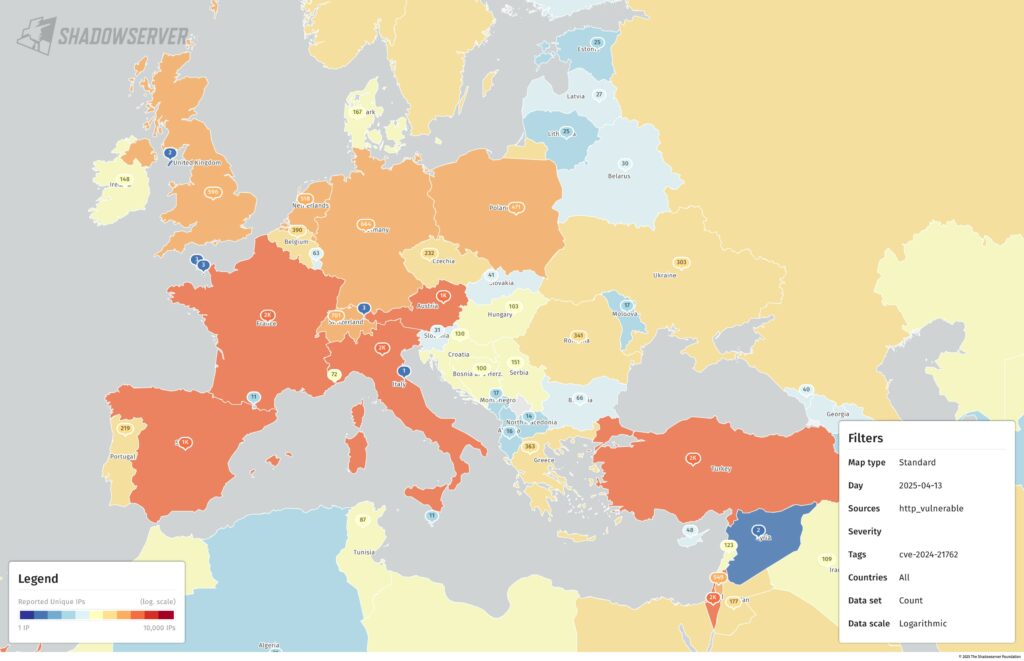

Abbiamo condotto una ricerca su shadowserver per renderci conto dei numeri dei dispostivi ad oggi vulnerabili alle 3 CVE in esame. Eccetto la CVE più “anziana” che conta pochi dispositivi, le altre due riportano numeri sull’ordine delle migliaia.

Il presunto zero-day in vendita rappresenta una minaccia attuale e potenzialmente devastante, mentre l’analisi di Fortinet dimostra che i dispositivi già compromessi possono contenere meccanismi di controllo persistente invisibili, anche a seguito di aggiornamenti.

Le due vicende non sono direttamente collegate, ma condividono un comune denominatore: la crescente attrattiva dei dispositivi perimetrali FortiGate come obiettivo critico per attacchi avanzati.

Che si tratti dunque di uno zero-day sconosciuto o di vulnerabilità già note, il pattern è chiaro: i firewall non sono più solo dispositivi di protezione, ma bersagli ad alto valore strategico.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…