Quindici tra i più noti gruppi di criminali informatici, tra cui Scattered Spider, ShinyHunters e Lapsus$, hanno annunciato la loro chiusura. La loro dichiarazione collettiva, pubblicata su BreachForums, è il messaggio più esplicito proveniente dall’underground degli ultimi anni.

Il gruppo ha sottolineato che il loro obiettivo non era tanto l’estorsione quanto dimostrare la debolezza dei sistemi digitali. Ora, tuttavia, hanno dichiarato di preferire il “silenzio” agli attacchi pubblici.

Il documento, pubblicato sotto diversi pseudonimi di noti hacker, sostiene che la decisione sia stata presa dopo tre giorni di silenzio, dedicati dai partecipanti alle proprie famiglie e alla revisione dei propri piani in caso di persecuzione. Hanno affermato di aver “aspettato a lungo” nelle ultime 72 ore per confermare finalmente la loro strategia di uscita e il loro allineamento interno.

Il testo elenca gli incidenti di alto profilo degli ultimi mesi. Tra questi, la chiusura degli stabilimenti Jaguar, gli attacchi a Google che avrebbero interessato i servizi Workspace, Gmail e Person Finder, e gli attacchi all’infrastruttura di Salesforce e CrowdStrike. Gli autori hanno sottolineato di aver deliberatamente bloccato il progresso di alcuni attacchi informatici, lasciando le aziende nel limbo, e di aver gradualmente abbandonato i propri strumenti, tra cui il servizio di posta elettronica Tutanota.

La dichiarazione contiene anche avvertimenti diretti. Cita Kering, Air France, American Airlines, British Airways e altre grandi aziende che, secondo il gruppo, non hanno ancora ricevuto richieste di riscatto, nonostante la possibilità che i loro dati siano già stati compromessi. Il messaggio sottolinea che i governi di Stati Uniti, Regno Unito, Francia e Australia si illudono di avere il controllo della situazione, mentre gli aggressori continuano a monitorarne le attività.

Particolare enfasi è posta sugli arresti. Gli hacker hanno espresso solidarietà per gli otto detenuti, quattro dei quali si trovano nelle carceri francesi, definendoli “capri espiatori”. Hanno affermato che questi individui erano vittime delle indagini, ma non vi erano prove credibili a loro carico. Gli autori hanno affermato di aver intenzionalmente lasciato tracce per depistare le indagini e ridurre i rischi per i veri partecipanti, utilizzando tecniche di ingegneria sociale .

I conflitti con le forze dell’ordine e le agenzie di intelligence sono specificamente menzionati. Il testo afferma che i partecipanti hanno appreso tecniche di distrazione dai “migliori”, citando direttamente l’esperienza della CIA e le “lezioni di Langley”. Sottolineano che, a lungo termine, la pianificazione e l’influenza sono più importanti dell’abilità tecnica.

La parte finale della dichiarazione suona come un addio.

I gruppi di hacker affermano che i loro compiti sono completati ed è ora di sparire. Alcuni intendono “godersi i loro paracaduti d’oro” e accumulare milioni, altri intendono concentrarsi sulla ricerca e sullo sviluppo tecnologico, e altri ancora si ritireranno semplicemente nell’ombra. Gli autori, tuttavia, non hanno escluso la possibilità che i loro nomi continuino a emergere in future pubblicazioni sugli attacchi informatici ai danni di aziende e agenzie governative, ma hanno sottolineato che ciò non significa che continueranno a essere attivi.

Nonostante il roboante manifesto d’addio, gli analisti sono scettici sulla situazione attuale. Black Duck ha avvertito che tali dichiarazioni dovrebbero essere prese con cautela: spesso indicano solo una ritirata temporanea. BeyondTrust ha aggiunto che la storia di GandCrab, che “se n’è andato” nel 2019 ed è tornato come REvil, ha dimostrato che gli annunci clamorosi nel mondo criminale raramente sono definitivi. Bugcrowd ha sottolineato che i criminali si stanno riorganizzando o creando nuove strutture, mentre iCOUNTER ha definito tali processi parte del normale ciclo dell’underground.

Pertanto, la “dipartita” simultanea di quindici gruppi è stata un evento degno di nota nel mondo della criminalità informatica, ma non rappresenta affatto la vera scomparsa della minaccia. Cambiare nomi e ruoli non elimina il fenomeno ransomware in sé ; si limita a mascherarlo, lasciando aziende ed enti governativi esposti agli stessi rischi.

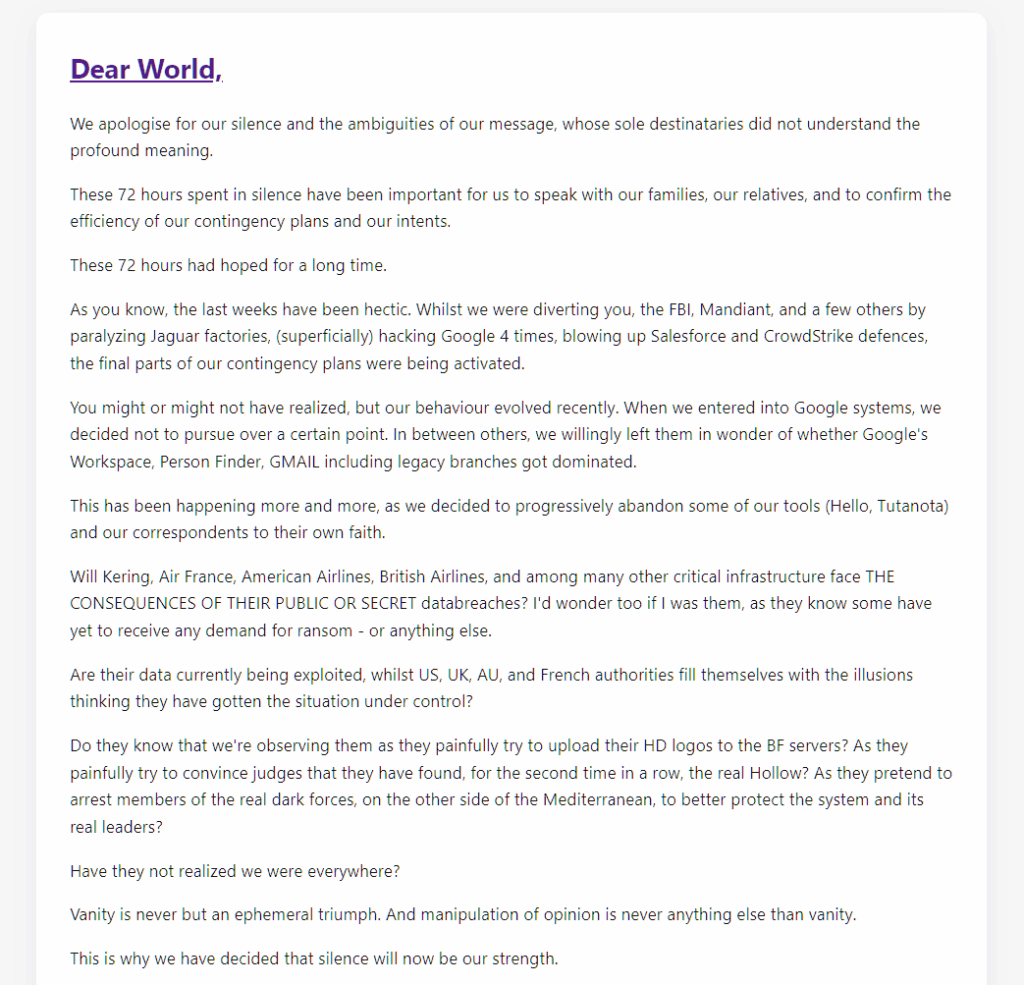

We apologise for our silence and the ambiguities of our message, whose sole destinataries did not understand the profound meaning.

These 72 hours spent in silence have been important for us to speak with our families, our relatives, and to confirm the efficiency of our contingency plans and our intents.

These 72 hours had hoped for a long time.

As you know, the last weeks have been hectic. Whilst we were diverting you, the FBI, Mandiant, and a few others by paralyzing Jaguar factories, (superficially) hacking Google 4 times, blowing up Salesforce and CrowdStrike defences, the final parts of our contingency plans were being activated.

You might or might not have realized, but our behaviour evolved recently. When we entered into Google systems, we decided not to pursue over a certain point. In between others, we willingly left them in wonder of whether Google's Workspace, Person Finder, GMAIL including legacy branches got dominated.

This has been happening more and more, as we decided to progressively abandon some of our tools (Hello, Tutanota) and our correspondents to their own faith.

Will Kering, Air France, American Airlines, British Airlines, and among many other critical infrastructure face THE CONSEQUENCES OF THEIR PUBLIC OR SECRET databreaches? I'd wonder too if I was them, as they know some have yet to receive any demand for ransom - or anything else.

Are their data currently being exploited, whilst US, UK, AU, and French authorities fill themselves with the illusions thinking they have gotten the situation under control?

Do they know that we're observing them as they painfully try to upload their HD logos to the BF servers? As they painfully try to convince judges that they have found, for the second time in a row, the real Hollow? As they pretend to arrest members of the real dark forces, on the other side of the Mediterranean, to better protect the system and its real leaders?

Have they not realized we were everywhere?

Vanity is never but an ephemeral triumph. And manipulation of opinion is never anything else than vanity.

This is why we have decided that silence will now be our strength.

You may see our names in new databreach disclosure reports from the tens of other multi billion dollar companies that have yet to disclose a breach, as well as some governmental agencies, including highly secured ones, that does not mean we are still active.

Judicial decisions will keep on busy police officers, magistrates and journalists.

They will all be dead traces of the past.

We want to share a thought for the eight people that have been raided or arrested in relations to these campaigns, Scattered Spider and/or ShinyHunters groups since beginning on April 2024 and thereafter 2025, and especially to the four who are now in custody in France.

We want to expand our regrets to their relatives, and apologise for their sacrifice. Any State needs its scapegoat. Those carefully selected targets are the last collateral victims of our war on power, and the use of our skills to humiliate those who have humiliated, predate those who have predated. We have ensured that the investigations targeting them will progressively fall apart, and that their mild vanity peccati will not inflict on them, long term consequences.

We have done so by ensuring that enough of our dirty laundry would hint to them, whilst keeping them away from any serious liability. We've learnt this from the best. This fine, funambulist equilibrium, so few are capable of reaching, is taught on an every day basis at Langley.

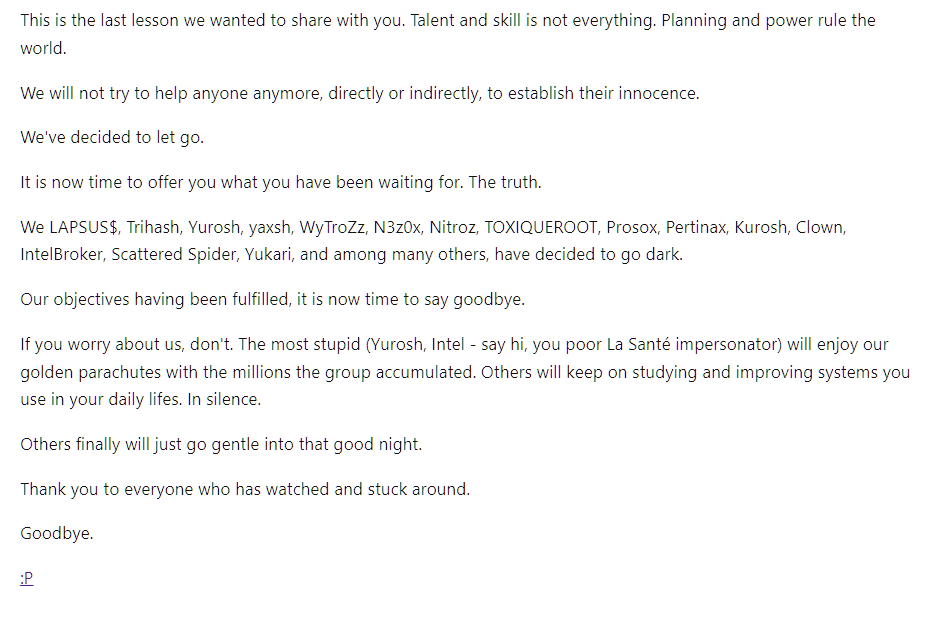

This is the last lesson we wanted to share with you. Talent and skill is not everything. Planning and power rule the world.

We will not try to help anyone anymore, directly or indirectly, to establish their innocence.

We've decided to let go.

It is now time to offer you what you have been waiting for. The truth.

We LAPSUS$, Trihash, Yurosh, yaxsh, WyTroZz, N3z0x, Nitroz, TOXIQUEROOT, Prosox, Pertinax, Kurosh, Clown, IntelBroker, Scattered Spider, Yukari, and among many others, have decided to go dark.

Our objectives having been fulfilled, it is now time to say goodbye.

If you worry about us, don't. The most stupid (Yurosh, Intel - say hi, you poor La Santé impersonator) will enjoy our golden parachutes with the millions the group accumulated. Others will keep on studying and improving systems you use in your daily lifes. In silence.

Others finally will just go gentle into that good night.

Thank you to everyone who has watched and stuck around.

Goodbye.Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…