Il gruppo di hacker cinese Volt Typhoon ha iniziato a ripristinare la sua botnet KV, che era stata disattivata dalle forze dell’ordine alla fine del 2023. Secondo gli esperti il gruppo attacca ora soprattutto i router Cisco e Netgear ormai obsoleti.

Chi ci sia dietro Volt Typhoon ancora non è chiaro in quanto i due schieramenti, Cina e USA, attribuiscono il gruppo all’altro Stato. Quello che è sicuro che si tratta di un gruppo di hacking “governativo” che si è infiltrato nelle infrastrutture critiche degli Stati Uniti e ha attaccato altre reti almeno nel 2021.

Secondo un rapporto Microsoft del 2023, gli attacchi di Volt Typhoon utilizzano botnet costituite da centinaia di router e altri dispositivi sparsi negli Stati Uniti per nascondere attività dannose ed eludere il rilevamento.

All’inizio del 2024, l’FBI ha annunciato di aver smantellato una grande botnet KV di proprietà di un gruppo di hacker e di aver ripulito i dispositivi compromessi dal malware Volt Typhoon. Secondo gli esperti di sicurezza informatica, gli hacker hanno tentato senza indugio di ripristinare l’infrastruttura distrutta, ma ciò non ha prodotto alcun risultato.

Come riferiscono ora gli esperti di securityScorecard, nonostante ciò Volt Typhoon è ancora attivo e sta facendo progressi nel ripristino della botnet KV. Il gruppo ora prende di mira i router Cisco e Netgear legacy e ha compromesso “un numero significativo di dispositivi” in appena un mese. Per l’hacking vengono utilizzati principalmente malware MIPS e web shell che trasmettono dati attraverso porte non standard, rendendo difficile il rilevamento della minaccia.

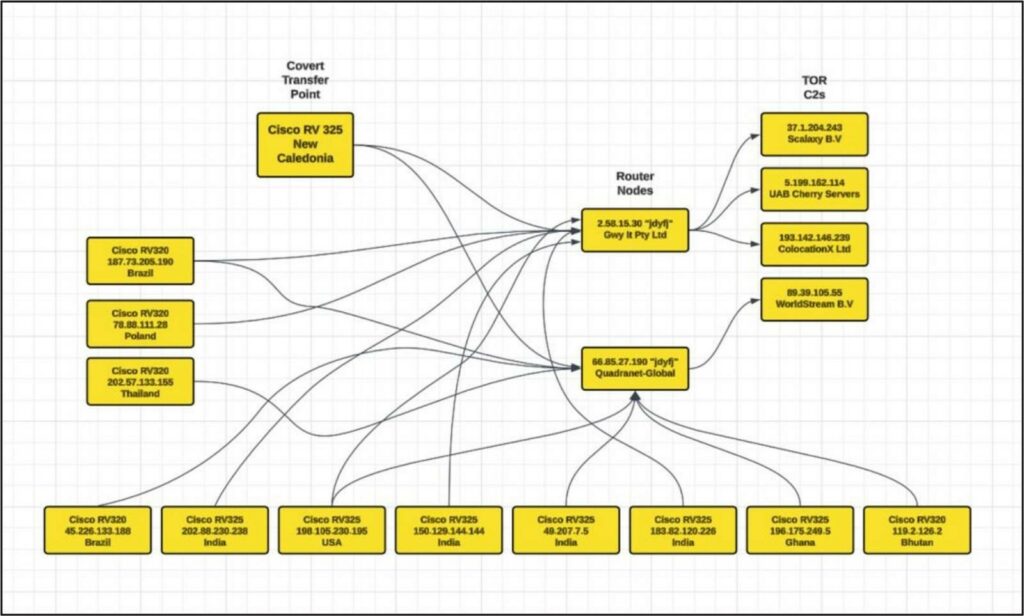

Secondo i ricercatori, l’attività degli hacker è ripresa nel settembre 2024 e il gruppo è tornato in azione con una nuova rete di dispositivi compromessi proveniente dall’Asia. Ora la botnet KV, che SecurityScorecard traccia come JDYFJ (a causa del certificato SSL autofirmato trovato sui dispositivi compromessi), prende di mira principalmente i dispositivi della serie Cisco RV320/325 e Netgear ProSafe.

È noto che in soli 37 giorni Volt Typhoon ha compromesso circa il 30% di tutti i dispositivi Cisco RV320/325 accessibili via Internet.

“Non sappiamo quale specifica vulnerabilità o errore venga sfruttato dagli aggressori. Tuttavia, poiché questi dispositivi hanno raggiunto la fine della loro vita utile, gli aggiornamenti non vengono più rilasciati”, hanno affermato i ricercatori. L’obiettivo principale della rinascita della botnet KV sembra essere quello di mascherare attività dannose instradando il traffico attraverso un’infrastruttura legittima compromessa.

Per creare una rete più ampia e stabile, i server di controllo della botnet si trovano in Digital Ocean, Quadranet e Vultr. Si noti inoltre che Volt Typhoon utilizza un dispositivo VPN compromesso situato sull’isola della Nuova Caledonia nel Pacifico come ponte che instrada il traffico tra la regione Asia-Pacifico e le Americhe, fungendo da hub nascosto.

Per proteggersi dagli attacchi Volt Typhoon, gli esperti consigliano di sostituire i dispositivi più vecchi e non supportati con modelli più recenti, aggiornare il firmware all’ultima versione, posizionarli dietro firewall, non consentire l’accesso remoto ai pannelli di amministrazione su Internet e modificare le credenziali di amministratore predefinite.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…