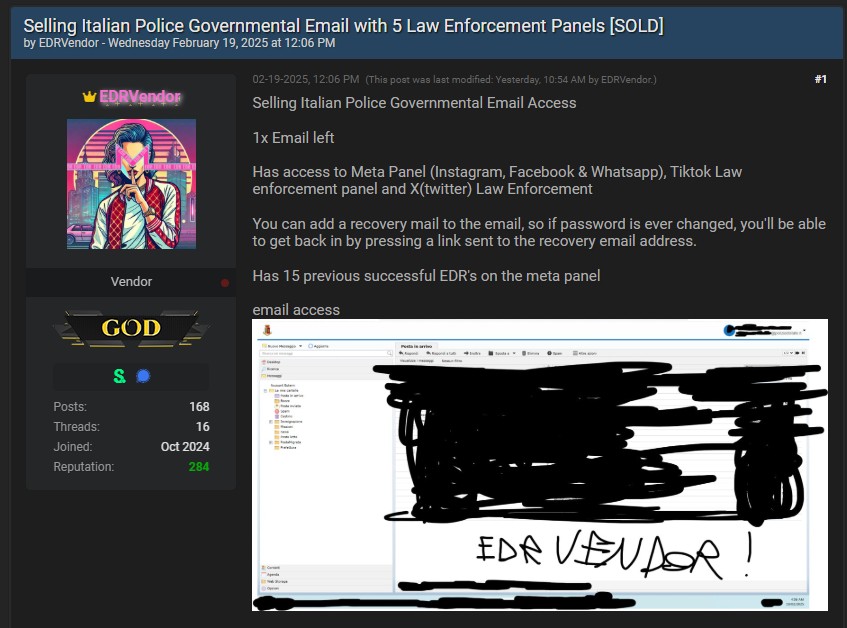

Su BreachForum un utente dallo pseudonimo EDRVendor ha venduto, dopo poche ore dall’annuncio, l’accesso ad una cassetta postale della polizia di stato italiana.

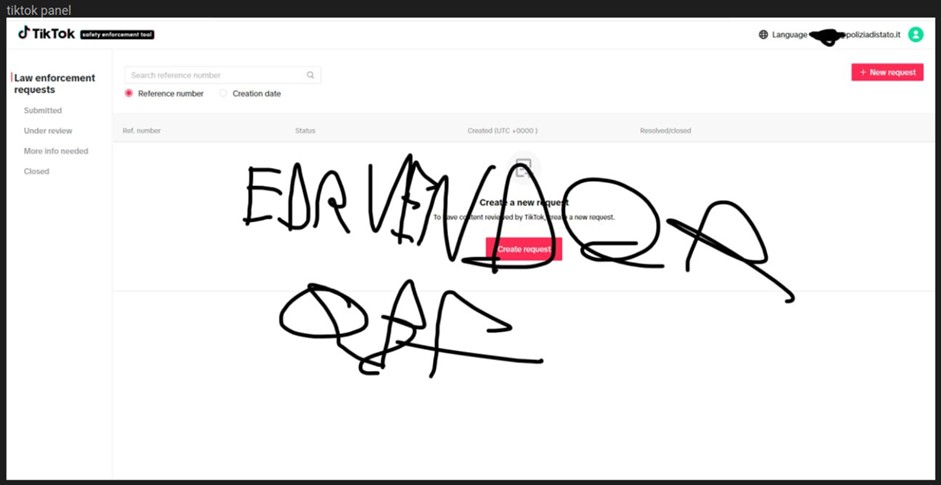

Oltre alla mail viene offerto anche l’accesso ai pannelli riservati alle forze dell’ordine dei principali social network: Meta (Facebook, WhatsApp e Instagram), TikTok e X.

Il prezzo di vendita è di 220 dollari e con 60 dollari in più era possibile avere in bundle anche un “mandato di perquisizione e un mandato di cattura”.

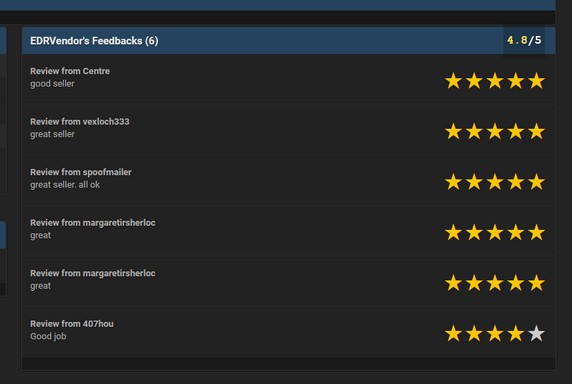

La reputazione di EDRVendor è molto alta su BreachForum e lo stesso utente, a garanzia della transazione, riporta i suoi feedback a 5 stelle su Escrow.

Abbiamo approfondito il profilo di EDRVendor e pare essere specializzato nella vendita di accessi governativi.

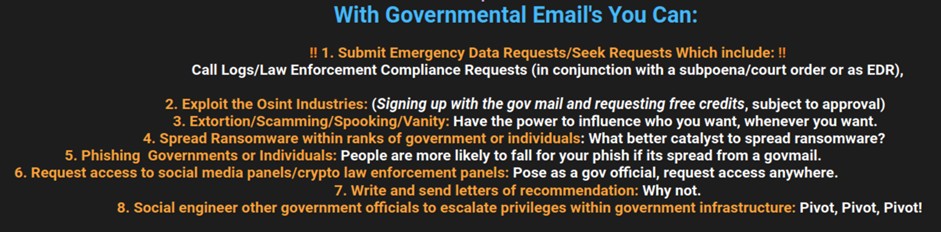

Cosa è possibile fare comprando accessi di questo tipo? La risposta è ovvia, ma se per caso avessimo qualche dubbio, EDRVendor offre anche qualche suggerimento.

Avere accesso alla cassetta postale di una forza di polizia genera una “credibilità” tale da commettere ogni sorta di illecito, proviamo a fare qualche riflessione in merito:

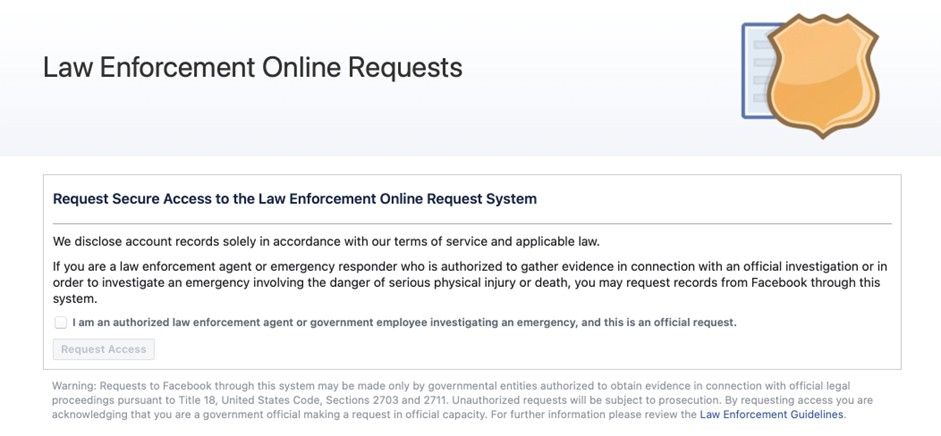

Viene quindi riportata la possibilità di accedere ai portali dedicati alle forze dell’ordine (messi a disposizione dai social network) consente di richiedere informazioni di qualsiasi natura in merito ai profili degli utenti, giustificando la richiesta come relativa ad un’indagine in corso.

Inoltre, da quanto riporta l’Initial Access Broker, è possibile richiedere un EDR (Emergency Data Request) a seguito del quale vengono fornite informazioni quali: log di accesso, IP, numeri di telefono ecc. Per un EDR potrebbero essere richiesti anche documenti comprovanti l’indagine in corso, ecco perché nel bundle in vendita venivano offerti anche un “mandato di attesto e un mandato di perquisizione”.

EDRVendor, nel suo post di vendita, mette anche degli screenshot che dimostrano l’effettiva capacità di eseguire un EDR nei confronti dei vari social media.

Poter recuperare così “facilmente” informazioni su qualsiasi utente di un social media, apre a scenari di CSINT (Closed Source Intelligence) molto evoluti.

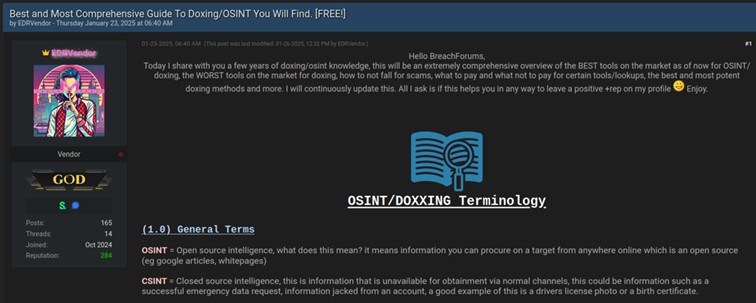

Sempre EDRVendor in uno suo post del 23 gennaio 2025 regala una guida molto evoluta sui tool e le tecniche di OSINT/Doxxing: post dal titolo “Best and Most Comprehensive Guide To Doxing/OSINT You Will Find. [FREE!|”.

Per concludere è importante capire che ruolo giocano gli IAB (Initial Access Broker) nel panorama dell’underground, aprendo le porte a gruppi hacker che poi sfruttano questi accessi per portare a segno attacchi più importanti e potenzialmente devastanti.

Abbiamo informato prima di scrivere questo articolo la polizia postale che ci ha detto che stanno già indagando sulla questione.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…