Il 12 febbraio 2023 l‘Azienda Ospedaliero-Universitaria di Parma è stata vittima di un attacco informatico, presumibilmente di origine russa.

L’attacco sarebbe partito dall’intrusione nel server di posta elettronica interno (dai server di Microsoft Exchange) e si sarebbe propagato al server del sistema di Picture Archiving and Communication System (Pacs), dove sono archiviate le immagini dei referti clinici dei pazienti.

Questo è stato possibile in quanto i criminali informatici hanno effettuato dei movimenti laterali sulla rete, per poi raggiungere il sistema Pacs.

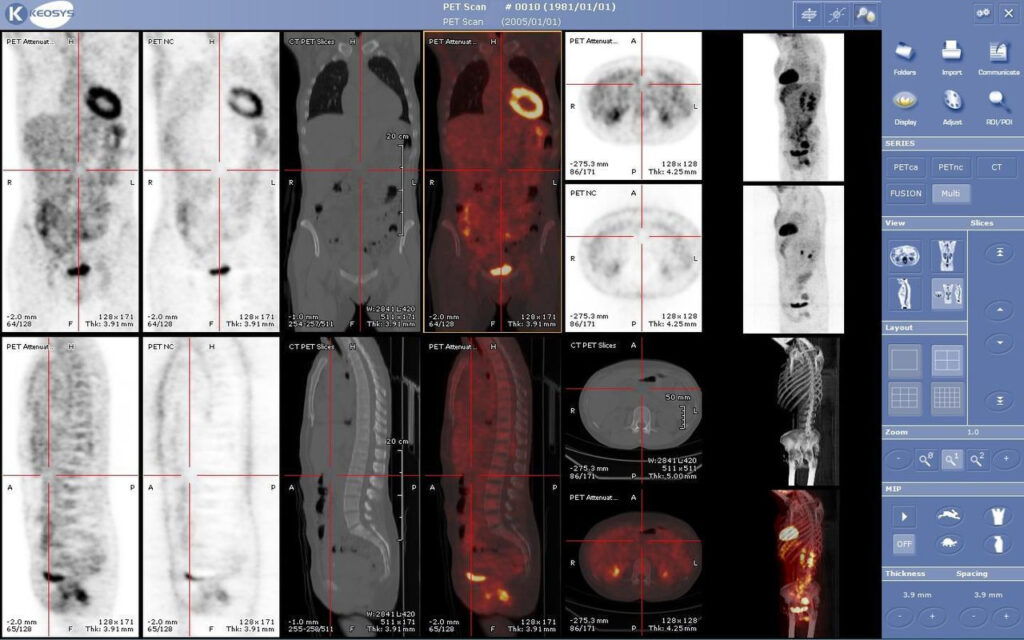

Il Pacs (Picture Archiving and Communication System) è una tecnologia di imaging medico utilizzata per archiviare, gestire e presentare in modo sicuro immagini elettroniche e referti clinicamente rilevanti.

Il sistema consiste in un hardware e software dedicato all’archiviazione, trasmissione, visualizzazione e stampa delle immagini diagnostiche digitali.

L’attacco informatico ha colpito i sistemi interni del datacenter dell’Azienda Ospedaliero-Universitaria di Parma, che comprende l’Ospedale Maggiore e la Facoltà di medicina e chirurgia dell’Università di Parma. Secondo le prime informazioni, ci sarebbe un alto rischio di furto di dati sensibili degli utenti.

L’attacco informatico è stato segnalato al Garante della Privacy, in quanto si teme il furto di dati sensibili degli utenti.

Le autorità stanno indagando sull’accaduto per individuare gli autori dell’attacco e prevenire eventuali futuri attacchi.

Al momento ancora non è nota la cybergang che abbia colpito l’ospedale.

L’Azienda ospedaliero-universitaria di Parma è una struttura ospedaliera ad alta specializzazione che usufruisce della presenza fondamentale della Facoltà di medicina e chirurgia dell’Università di Parma, offre servizi diagnostici, terapeutici e riabilitativi, tra i più numerosi della regione Emilia-Romagna ed è centro di riferimento traumatologico e neurochirurgico per l’Emilia nord-occidentale.

Le province più interessate dai servizi dell’ospedale sono Parma, Piacenza e Reggio Emilia. Dispone di 1.359 posti letto e nel 2007 sono stati registrati 51.516 ricoveri tra ordinari, in day hospital, urgenti e ad alta specialità.

L’ospedale offre lavoro a 3.150 dipendenti dei quali 2.288 risiedono in città, mentre 707 in provincia.

Gli attacchi informatici agli ospedali sono diventati sempre più frequenti negli ultimi anni, costituendo una minaccia per la sicurezza nazionale e dei pazienti e del personale medico.

Gli ospedali sono particolarmente vulnerabili agli attacchi informatici in quanto sono organizzazioni che raccolgono e trattano un’enorme quantità di dati sensibili, tra cui informazioni personali dei pazienti, dati medici, informazioni finanziarie e altro ancora. Inoltre, spesso i sistemi informatici degli ospedali non sono sufficientemente protetti, nonostante l’importanza dei dati sensibili che gestiscono.

Gli attacchi informatici possono avere conseguenze devastanti, come l’interruzione delle attività ospedaliere, la perdita di dati sensibili, l’esposizione di informazioni personali dei pazienti e il rischio di estorsioni o ricatti. Inoltre, possono mettere a rischio la sicurezza dei pazienti stessi, ad esempio interferendo con l’accesso alle informazioni mediche o addirittura manipolando i dati medici.

Per prevenire gli attacchi informatici, gli ospedali devono investire in una solida infrastruttura informatica, formare il personale medico sulla sicurezza informatica e adottare politiche di sicurezza rigorose. Inoltre, è fondamentale avere un piano di gestione delle emergenze informatiche, in modo da essere pronti ad affrontare eventuali attacchi.

La Lista delle organizzazioni sanitare italiane colpite si fa sempre più lunga. Di seguito gli attacchi rivendicati (e quindi conosciuti) dei quali abbiamo parlato su Red Hot Cyber:

Ma sembra che ancora non abbiamo compreso l’importanza strategica a livello di sicurezza nazionale di queste infrastrutture che vengono continuamente bersagliato dal cybercrime e che devono essere immediatamente protette.

RHC monitorerà l’evoluzione della vicenda in modo da pubblicare ulteriori news sul blog, qualora ci fossero novità sostanziali. Nel caso in cui l’azienda voglia fornire una dichiarazione a RHC, saremo lieti di pubblicarla con uno specifico articolo dando risalto alla questione.

Qualora ci siano persone informate sui fatti che volessero fornire informazioni in modo anonimo possono accedere utilizzare la mail crittografata del whistleblower.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.