Come avevamo riportato qualche giorno fa, la cyber gang Hunters International ha rivendicato all’interno del suo Data Leak Site (DLS) un attacco informatico ai danni dell’italiana Benetton.

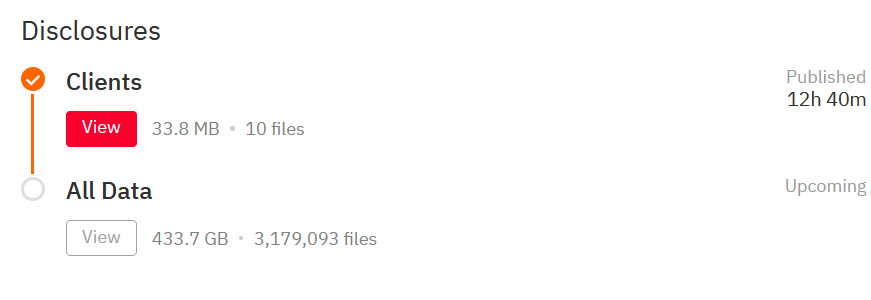

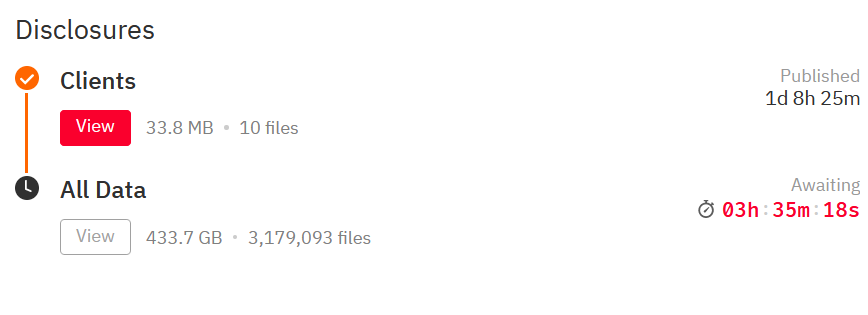

Nello specifico, la cyber gang aveva attivato un countdown in due fasi. Il primo con lo scopo di pubblicare una serie di Samples per un totale di 33,8 MB. Un secondo con l’intento della pubblicazione complessiva dei dati che ammontano a circa 433GB.

Al momento ancora non abbiamo particolari dettagli a riguardo e non si sa se si tratti di una filiale o di un negozio della Benetton. Questo anche perchè non è stato pubblicato alcun comunicato stampa da parte dell’azienda riguardo l’accaduto.

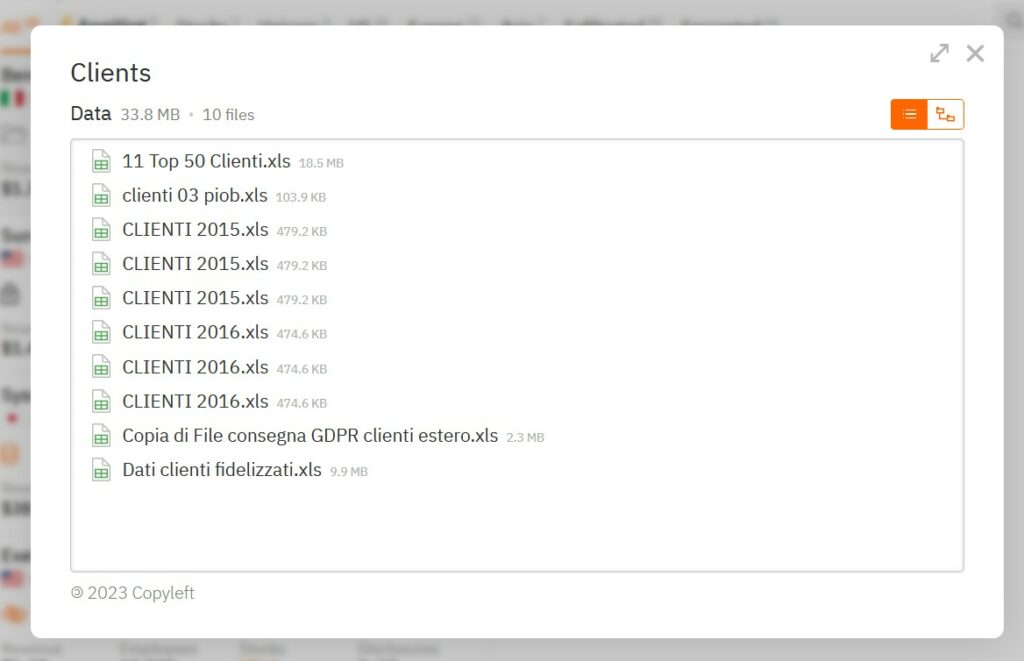

Sul sito underground di Hunters International oggi vengono pubblicati i 33,8 MB di samples all’interno del loro forum underground. I samples sono dati che la cyber gang pubblica per far comprendere che tali informazioni sono reali e che possono comportare, qualora pubblicati un danno verso l’azienda colpita.

Nello specifico la gang riporta una serie di file XLS. Tali file sembrerebbero contenere informazioni riguardo ai clienti dell’azienda ma tali informazioni risultino non recenti. Infatti in molti file le date riportate sono comprese tra il 2014 e il 2019.

Sono altresì presenti molti dati personali di utenti contenenti numeri di telefono email e altro ancora che potrebbero essere ancora utilizzati.

Pertanto l’incidente informatico potrebbe configurarsi come un attacco ad una porzione di rete dell’azienda in disuso. Oppure, molto più verosimilmente come un attacco alla supply-chain o come riportato in precedenza a qualche negozio o filiale della Benetton stessa e non all’head quarter.

Aggiorniamo questo articolo, riportando che la cybergang ha recentemente avviato un altro countdown riferito ai restanti documenti. Si tratta degli oltre 433GB che verranno pubblicati tra 3 ore e 35 minuti. La cybergang in questo modo riporta chiaramente che le trattative con l’azienda non hanno avuto esito positivo, pertanto pubblica tutti i dati in suo possesso.

Al momento, non siamo ancora a conoscenza di un comunicato stampa della Benetton riguardo quasta minaccia informatica. Come nostra consuetudine, lasciamo sempre spazio ad una dichiarazione da parte dell’azienda qualora voglia darci degli aggiornamenti sulla vicenda. Saremo lieti di pubblicare tali informazioni con uno specifico articolo dando risalto alla questione.

RHC monitorerà l’evoluzione della vicenda in modo da pubblicare ulteriori news sul blog, qualora ci fossero novità sostanziali. Qualora ci siano persone informate sui fatti che volessero fornire informazioni in modo anonimo possono utilizzare la mail crittografata del whistleblower.

In questo periodo storico, molto spesso stiamo assistendo a continue perdite “collaterali” dovute a problemi nella supply-chain. Si tratta di esfiltrazioni che non avvengono direttamente dalle infrastrutture IT delle aziende, ma da aziende di terze parti che collaborano con l’azienda.

Tutto questo ci porta all’attenzione che i fornitori possono essere oggi il “tallone di Achille” della cybersecurity. Sia nella produzione che nella sicurezza informatica aziendale, oggi occorre prestarne la massima attenzione su questo genere di attacchi. Gli attacchi supply chain possono avvenire in variegate forme: vulnerabilità sui sistemi, malware, impiegati infedeli. Possono portare anche a problemi del fermo delle linee produttive causando danni in cascata con ricadute devastanti.

Le attività di controllo pertanto si estendono non solo alle infrastruttura IT dell’azienda, ma anche alle infrastrutture IT di partner e fornitori. Occorre quindi prevedere nei contratti delle apposite clausole contrattuali che regolamentino la sicurezza informatica. Ne consegue che oggi più che mai occorre investire sull’approfondire tutto questo. Il problema collaterale che sui giornali generalmente ci va il brand dell’azienda cliente, e non sempre il fornitore.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.