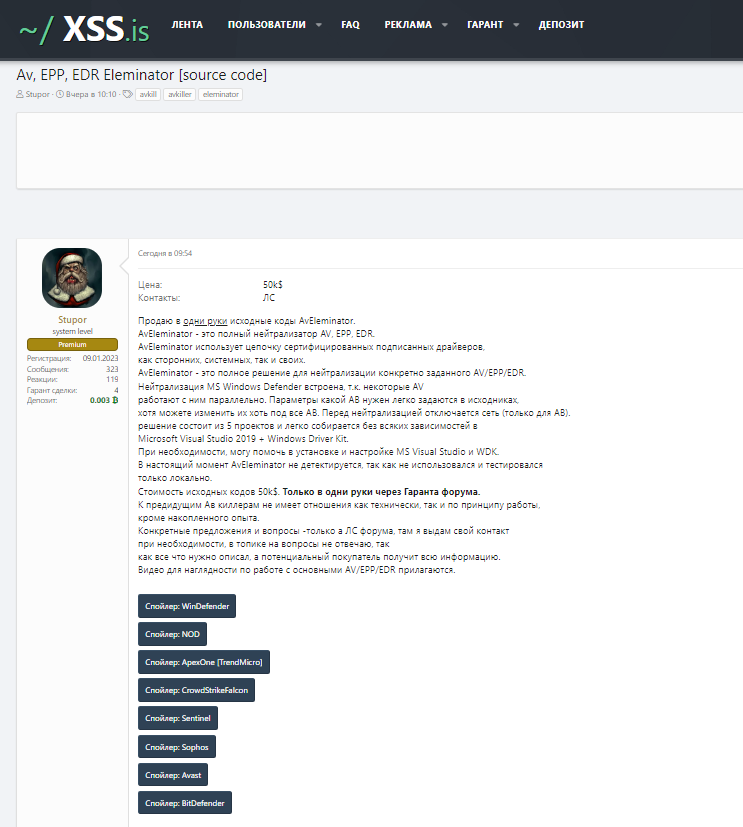

Un nuovo annuncio sul famigerato forum underground russo, noto come XSS, ha fatto scalpore nelle ultime ore. Un criminale informatico, conosciuto solo come Stupor ha messo in vendita una soluzione avanzata per neutralizzare antivirus e software di protezione endpoint.

Il prodotto in questione, denominato “AvEleminator“, è stato descritto come un neutralizzatore completo di AV (Antivirus), EPP (Endpoint Protection Platform) ed EDR (Endpoint Detection and Response). Secondo quanto riportato nell’annuncio, AvEleminator sfrutta una catena di driver firmati certificati, inclusi driver di terze parti, di sistema e proprietari, per neutralizzare in modo efficace una vasta gamma di soluzioni antivirus e di sicurezza informatica.

L’annuncio specifica che AvEleminator è progettato per essere una soluzione completa per neutralizzare un antivirus specifico o altri software di protezione endpoint. È stato anche sottolineato che la neutralizzazione di Microsoft Windows Defender è integrata nel software, rendendolo ancora più attraente per i potenziali acquirenti.

Vendo i codici sorgente di AvEleminator a una persona.

AvEleminator è un neutralizzatore completo di AV, EPP ed EDR.

AvEleminator utilizza una catena di driver firmati certificati, sia di terze parti, di sistema, sia propri.

AvEleminator è una soluzione completa per neutralizzare uno specifico AV/EPP/EDR.

La neutralizzazione di MS Windows Defender è integrata, perché... alcuni AV

lavorano con esso in parallelo. I parametri per i quali sono necessari gli AV sono facilmente specificati nel codice sorgente, sebbene sia possibile modificarli per adattarli a tutti gli AV. Prima della neutralizzazione la rete viene spenta (solo per AB).

la soluzione è composta da 5 progetti ed è facilmente assemblabile senza dipendenze in Microsoft Visual Studio 2019 + Windows Driver Kit.

Se necessario, posso aiutarti a installare e configurare MS Visual Studio e WDK.

Al momento AvEleminator non viene rilevato poiché non è stato utilizzato ed è stato

testato solo localmente.

Il costo dei codici sorgente è di $ 50.000. Solo in una mano attraverso il Foro Garante.

Non ha nulla a che vedere con i precedenti killer Av sia tecnicamente che in termini di funzionamento, fatta eccezione per l'esperienza accumulata.

Proposte e domande specifiche sono solo nel PM del forum, dove darò il mio contatto

se necessario, non rispondo a domande nel topic, poiché ho descritto tutto ciò che c'è da descrivere e il potenziale acquirente riceverà tutte le informazioni.

Sono allegati video per chiarire come lavorare con AV/EPP/EDR di base.

Spoiler: WinDefender

Spoiler: NO

Spoiler: ApexOne [TrendMicro]

Spoiler: CrowdStrikeFalcon

Spoiler: Sentinella

Spoiler: Sophos

Spoiler: Avast

Spoiler: BitDefenderSecondo quanto riportato, il prezzo dei codici sorgente di AvEleminator è di $50.000, e l’acquisto è possibile solo tramite il Foro Garante, una modalità di scambio comune all’interno del forum XSS.

Il venditore ha anche condiviso una serie di video che mostrano il funzionamento del software.

Inoltre ha dichiarato di essere disponibile a fornire assistenza nell’installazione e configurazione di Microsoft Visual Studio e Windows Driver Kit, se necessario.

Nonostante il prezzo elevato, il venditore ha sottolineato che AvEleminator non è ancora stato rilevato e è stato testato solo a livello locale. L’annuncio ha generato un acceso dibattito all’interno della comunità online sulla legalità e sull’eticità dell’offerta, con alcuni sostenitori che lo considerano come una potenziale minaccia per la sicurezza informatica, mentre altri lo vedono semplicemente come un tra i diversi prodotti che si sono susseguiti negli anni che hanno alla base il BYOVD

Un attacco BYOVD, acronimo di “Bring Your Own Vulnerable Device”, si verifica quando un utente porta volontariamente un dispositivo vulnerabile, come un computer o un dispositivo mobile, all’interno di una rete sicura o di un ambiente protetto, rendendo così la rete suscettibile a potenziali minacce e attacchi informatici.

Questi attacchi possono verificarsi in contesti come l’ambiente aziendale, dove i dipendenti utilizzano i propri dispositivi personali per accedere alla rete aziendale, senza che questi dispositivi siano adeguatamente protetti o monitorati. Inoltre, possono verificarsi anche in ambienti domestici o pubblici, dove gli utenti portano i propri dispositivi vulnerabili e li collegano a reti Wi-Fi o altri dispositivi, mettendo a rischio la sicurezza della rete.

Gli attacchi BYOVD possono anche coinvolgere l’utilizzo di driver compromessi o vulnerabili. In particolare, un attaccante potrebbe sfruttare un driver compromesso presente su un dispositivo portatile per ottenere accesso non autorizzato alla rete o compromettere la sicurezza del sistema. Questo tipo di attacco può essere particolarmente pericoloso perché i driver sono componenti fondamentali del sistema operativo e hanno un’ampia autorità per interagire con l’hardware e il software del dispositivo.

Gli attaccanti possono sfruttare vulnerabilità nei driver per eseguire codice malevolo, ottenere privilegi elevati nel sistema o compromettere la sicurezza dei dati e manipolando i sistemi di protezione come gli Antivirus, EDR ecc.. Pertanto, è importante che gli utenti e gli amministratori di sistema monitorino attentamente l’integrità e la sicurezza dei driver utilizzati nei dispositivi e applichino le patch di sicurezza rilasciate dagli sviluppatori per correggere eventuali vulnerabilità. Inoltre, è consigliabile limitare l’installazione di driver solo da fonti attendibili e mantenere aggiornati i dispositivi con le ultime versioni dei driver disponibili.

A giugno del 2023, un certo “Spyboy” vendeva una analoga soluzione di bypass di EDR al prezzo di 3000 dollari. L’autore forniva la soluzione per un solo EDR a 300 dollari, anche se non era possibile acquistare una versione per il solo bypass per SentinelOne, Sophos, CrowdStrike, Carbon Black, Cortex, Cylance in quanto occorreva l’acquisto della versione completa.

Lo strumento si chiamava Terminator era distribuito sui forum di hacking in lingua russa. Il suo venditore, Spyboy, affermò che Terminator era in grado di bloccare qualsiasi piattaforma antivirus, XDR e EDR. Tuttavia, gli esperti di CrowdStrike analizzarono la soluzione, giungendo alla conclusione che, in effetti, Terminator non era altro che un attacco BYOVD.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…