E’ stata inviata in redazione nella giornata di oggi una segnalazione da parte della Securitysas che riporta all’attenzione che una campagna di malspam si sta diffondendo velocemente e vede utilizzato come esca il Gruppo Leonardo.

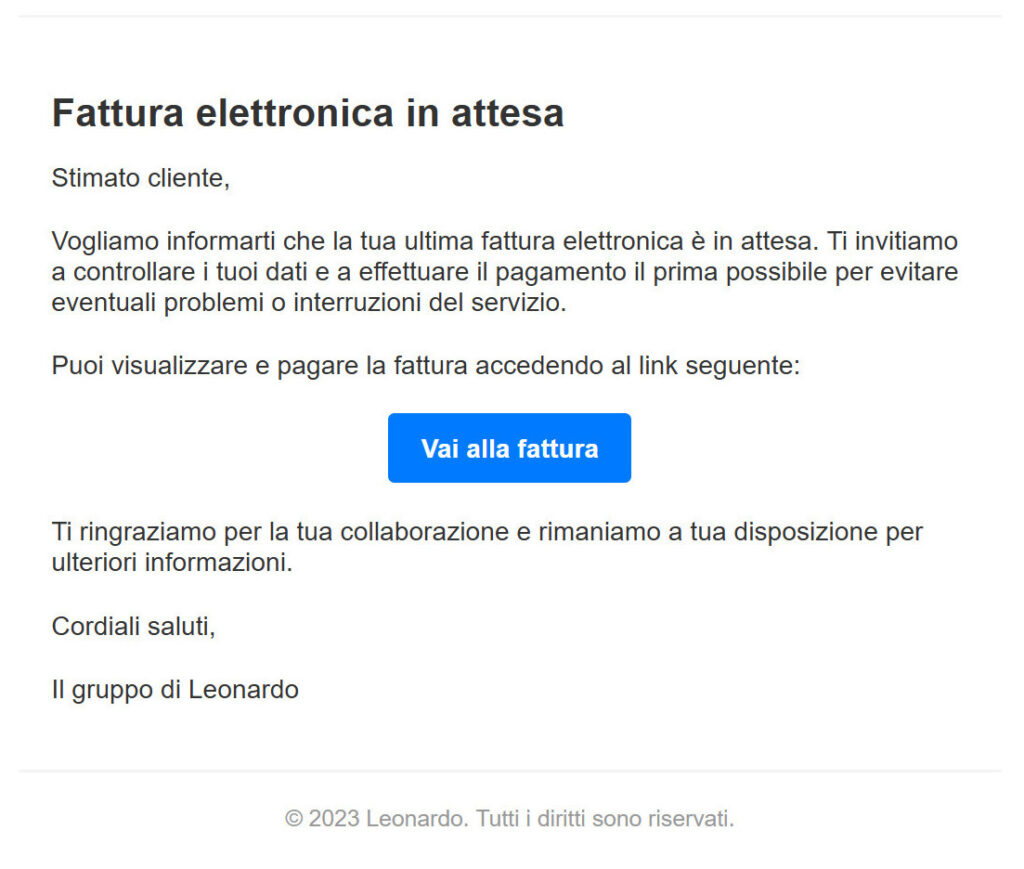

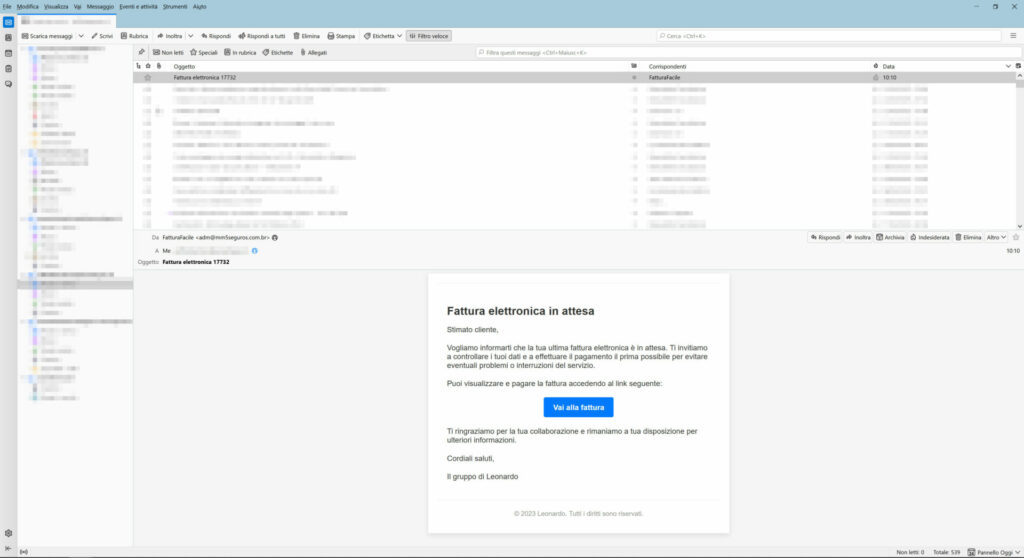

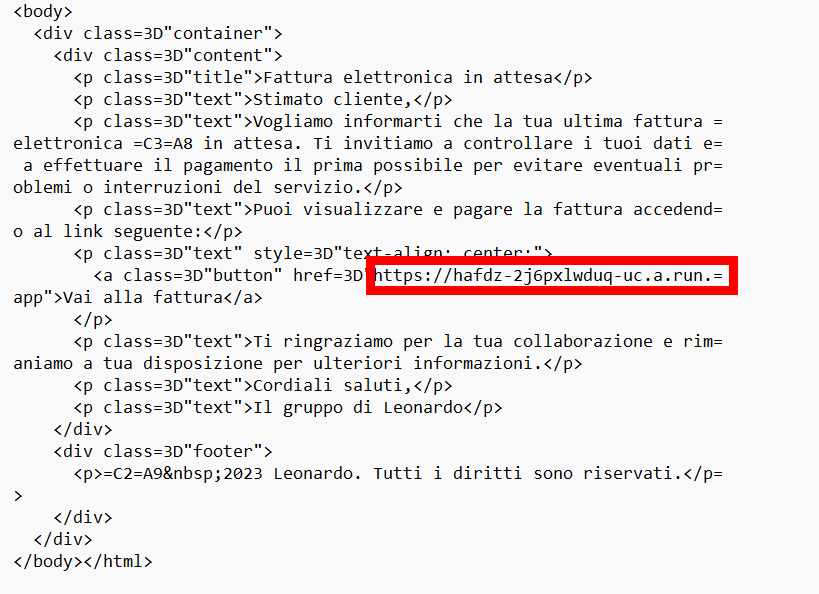

Nello specifico si tratta di una mail che ha come oggetto “Fattura Elettronica” e riporta al suo interno il seguente testo:

Fattura elettronica in attesa

Stimato cliente,

Vogliamo informarti che la tua ultima fattura elettronica è in attesa.

Ti invitiamo a controllare i tuoi dati e a effettuare il pagamento il prima possibile per evitare eventuali problemi o interruzioni del servizio.

Puoi visualizzare e pagare la fattura accedendo al link seguente:

Ti ringraziamo per la tua collaborazione e rimaniamo a tua disposizione per ulteriori informazioni.

Cordiali saluti,

Il gruppo di Leonardo

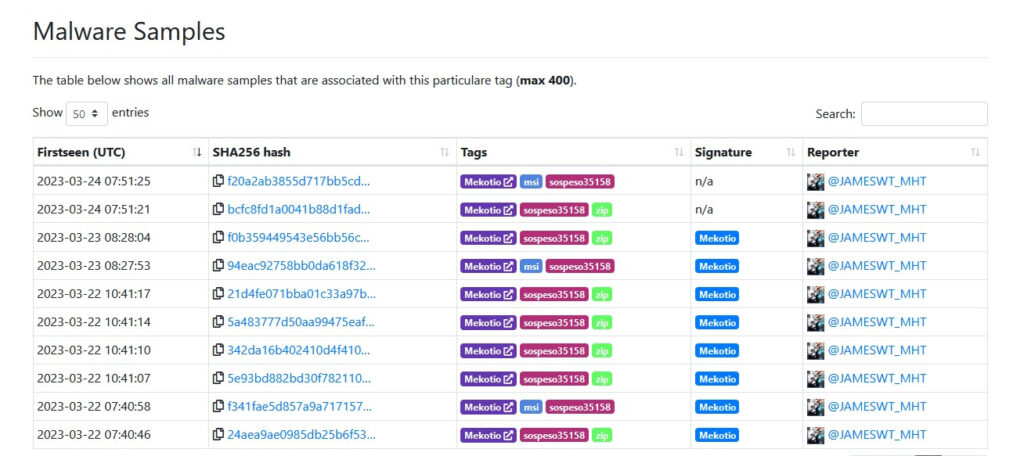

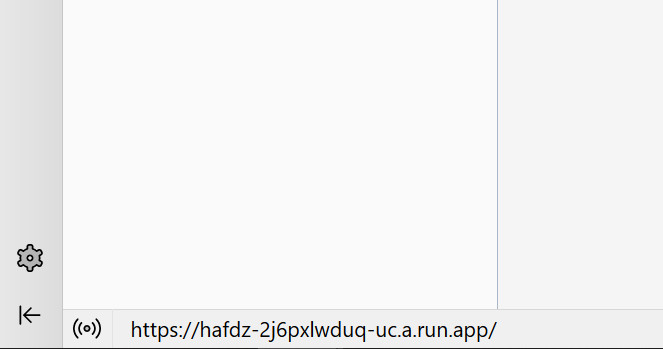

Cliccando sul tasto riportato all’interno della email, si accede al dominio https://nabf-2j6pxlwduq-uc.a[.]run[.]app. Come riporta il ricercatore di sicurezza informatica JAMESWT, non è un vero e proprio phishing classico da credenziale, ma di fatto viene distribuito un malware una volta acceduti al link.

Sostanzialmente non viene richiesta alcuna credenziale di accesso ma semplicemente si viene infettati attraverso Mekotio, che di fatto si tratta di un malware con funzionalità di trojan e di spyware.

Mekotio è un malware modulare che ha preso di mira i paesi dell’America Latina, è recentemente tornato alla ribalta con un nuovo flusso di infezione.

Una tra le campagne più massicce è avvenuta dopo che la Guardia Civil spagnola ha annunciato l’arresto di 16 persone coinvolte nella distribuzione di Mekotio nel luglio 2021.

Sembra che la banda dietro il malware sia stata in grado di ridurre rapidamente il divario e cambiare tattica per evitare il rilevamento.

I nomi di grandi aziende vengono spesso utilizzati per gli attacchi di phishing perché queste aziende sono conosciute a livello mondiale e spesso hanno un elevato numero di clienti. Ciò significa che ci sono molte persone che potrebbero essere ingannate da un’imitazione di un sito web o di un’email proveniente da queste aziende.

Per questi motivi, i truffatori cercano di utilizzare il nome e l’immagine di grandi aziende per convincere le persone a fornire informazioni personali o a cliccare su link dannosi.

Utilizzando l’immagine e il nome di un’azienda conosciuta, i truffatori cercano di aumentare la credibilità dell’attacco di phishing e di convincere le persone a fornire le informazioni richieste.

In generale, non appena si è di fronte ad una mail di dubbia provenienza, per prima cosa occorre sempre innalzare il livello di attenzione. Altre buone pratiche possono essere:

Una mail di phishing, di solito necessita di una “call to action”, pertanto sono presenti tasti funzione (come in questo caso) oppure dei link presenti all’interno del corpo della mail. I consigli relativi ai link sono:

In generale, la regola principale per evitare gli attacchi di phishing è di mantenere sempre un atteggiamento critico e di non fornire mai informazioni personali o sensibili a meno che non si sia sicuri della provenienza della richiesta.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…