Autore: Massimiliano Brolli

Data Pubblicazione: 2/02/2022

Come abbiamo visto nell’ultimo report “ransomware data-room” di gennaio 2022, realizzato da Luca Mella, l’Italia si è posizionata al terzo posto tra le nazioni più attaccate dal ransomware.

Si tratta di un primato importante che deve far riflettere, anche dato il fatto che prima dell’agosto del 2021, pochi conoscevano il termine “ransomware”, che invece oggi risuona all’interno delle prime pagine dei giornali e delle riviste specializzate.

Ma molti si chiederanno, da dove è nato tutto questo interesse per le infrastrutture italiane da parte dei criminali informatici?

In effetti le risposte potrebbero essere molte. Come sappiamo, il crimine informatico da profitto si muove seguendo una regola di base ben precisa che poi è sempre la stessa: violare le aziende che permettono il massimo ritorno economico, utilizzando il minor tempo possibile.

Pertanto, un motivo che a prima vista spieghi il perché l’Italia è tra i primi 3 paesi maggiormente colpiti dalla minaccia ransomware è che le infrastrutture delle organizzazioni sia pubbliche che private, risultano poco dispendiose da violare (sia come tempo e costo per l’acquisizione dell’accesso iniziale, ad esempio tramite i dei broker di accesso) e che le richieste di riscatto vengono pagate.

Ma facendo un passo indietro, dall’inizio del 2021, con un trend di crescita costante, moltissime violazioni si sono susseguite una dopo l’altra in Italia, facendo esplodere la minaccia ransomware in tutta la penisola, con una progressione allarmante che vogliamo ricordare.

Relativamente alla sanità pubblica, abbiamo visto moltissime violazioni, come l‘ospedale San Giovanni Addolorata di Roma, la ASL 3 di Roma, il ministero della salute a seguito di una pubblicazione di un post sul forum underground RaidForum (anche se mai confermato dal ministero), la Regione Lombardia, la ASL 2 di Savona, la ASL 2 di Terni, la ASP di Messina e l’ultimo attacco colossale alla ULSS6 di Padova.

Anche lato PA e comuni, la situazione non è andata affatto bene. Abbiamo iniziato con il Comune di Brescia, l’incidente alla Regione Lazio, il comune di Perugia, l’unione e terre di pianura, il comune di Coggiola e infine il comune di Torino.

Passando al privato, anche qua abbiamo avuto violazioni di grandi organizzazioni quali Tiscali, il Banca di Credito Cooperativo che ha colpito 188 filiali, la Euronics, la ERG, il sito della CGIL, la SIAE (dove Red Hot Cyber ha intervistato la cyber gang Everest), la San Carlo, MediaWorld, MetaEnergia e Argos Energia e molte altre ancora.

E questo è solo quello che possiamo vedere, in quanto tutti gli incidenti avvenuti e non documentati, probabilmente sono una fetta importante che sfugge dai nostri calcoli.

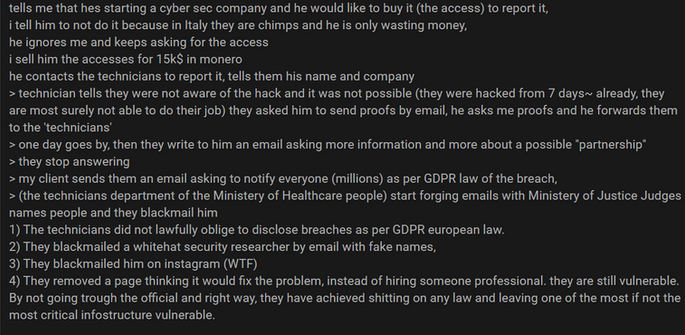

Ricordiamoci che qualche tempo fa, il 2 novembre del 2021, il black hacker ItalyIsMafia, su un noto forum underground, fece un lungo post per raccontare una storia, relativa alla violazione del ministero della salute, chiamandoci “scimpanzè ritardati” ovviamente dell’informatica, riportando le seguenti parole:

“Non prendete di mira i sistemi italiani perché sono poveri scimpanzé ritardati… ha imparato a sue spese che l’Italia non è un paese ma una mafia, dal momento che non ho mai visto un paese legittimo come la Germania o la Danimarca, che un ministero informato di una violazione informatica abbia ricattato la persona che glielo aveva fatto sapere affinché queste informazioni non divenissero pubbliche.”

Ma quel “non prendete di mira”, in quella particolare storia, faceva comprendere che i sistemi dell’Italia e gli “addetti ai lavori”, sono così scadenti, che qualsiasi cryptolocker scagliato al loro interno, potrebbero fare dei danni così importanti che le aziende non potranno avere altra alternativa se non pagare il riscatto per far ripartire il proprio business.

Un altro aspetto che spesso ci viene domandato è se le aziende o le PA pagano il riscatto.

Questa domanda per avere una risposta occorre correlarla ad un’altra domanda ovvero: perchè in Italia non si fanno “lesson learned”?

La risposta è che non si vuole divulgare consapevolezza partendo dai propri errori, per non infangare la propria web & brand reputation, evitando quindi, ad altre aziende, di acquisire nozioni utili per proteggere le loro stesse “infrastrutture”, e quindi tutto il nostro sistema paese.

Infatti, non a caso iniziano a uscire le prime “diffide” verso i giornali e le riviste, come se il problema siano loro e non i criminali informatici che hanno violato le loro infrastrutture che hanno mal gestito, oltre a non raccontare ai propri clienti la verità su quello che accadrà ai loro dati nelle underground.

La sicurezza informatica è condivisione, collaborazione, rete e divulgazione. Quattro cose che in Italia non vengono fatte, anche perché, siamo un paese nel quale si punta ad apparire come singoli e non come comunità. Questo ci dovrebbe far riflettere se tale approccio ci porti davvero ad elevarci e a reagire a questa crisi e raggiungere gli obiettivi sperati.

Ritornando alle richieste di riscatto, proprio per quanto riportavo sopra, molto spesso conosciamo solo una parte della storia di un incidente informatico, perché il resto non ci viene raccontato, vuoi perché ci sono le indagini in corso, vuoi perché non si vuole parlare, vuoi perché è tutta politica. Ma possiamo comunque affermare che i riscatti vengono pagati dalle aziende italiane, perché si vedono all’interno delle blockchain e perché altrimenti, i criminali informatici si sarebbero spostati su altri lidi, in virtù di quanto riportavamo all’inizio di questo articolo.

Speriamo che questo trend di violenti attacchi informatici inizi a flettere nel prossimo futuro, ma nel mentre siamo molto in ritardo sui temi di sicurezza informatica rispetto ad altri paesi e dobbiamo lavorarci sodo… molto sodo.

La nuova Agenzia di sicurezza Cibernetica Nazionale (ACN) è nata da poco e occorreranno diversi anni prima che si inizino a vedere dei risultati. Dobbiamo quindi lavorare per poter riportare il timone a dritta in un mare in tempesta, cercando di gestire gli attacchi informatici che ci verranno scaraventati contro, iniziando anche a pensare che oltre alla “tecnica”, occorre studiare “crisis management”.

Infatti, in Italia, non siamo preparati su questo aspetto, o meglio dire, non sappiamo come parlare quando avvengono gli incidenti informatici, pensando che chiudendosi a riccio, a protezione della propria brand e web reputation, possa in qualche modo proteggere la nostra azienda senza capire, che alle volte un “dramma”, se gestito bene, può trasformarsi in “opportunità”.

Chiudo questo articolo dicendo che in effetti, diverse anticipazioni di tutto questo le avevamo avute in passato, ma proprio nella logica dell’italiano medio, non abbiamo prestato la giusta attenzione pensando sempre che la prossima violazione, non sarebbe capitata a noi.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…