Gli sviluppatori Microsoft disattivano ancora una volta il gestore del protocollo MSIX ms-appinstaller. Questo dopo che diversi gruppi di criminali informatici lo hanno utilizzato per infettare gli utenti Windows con del malware.

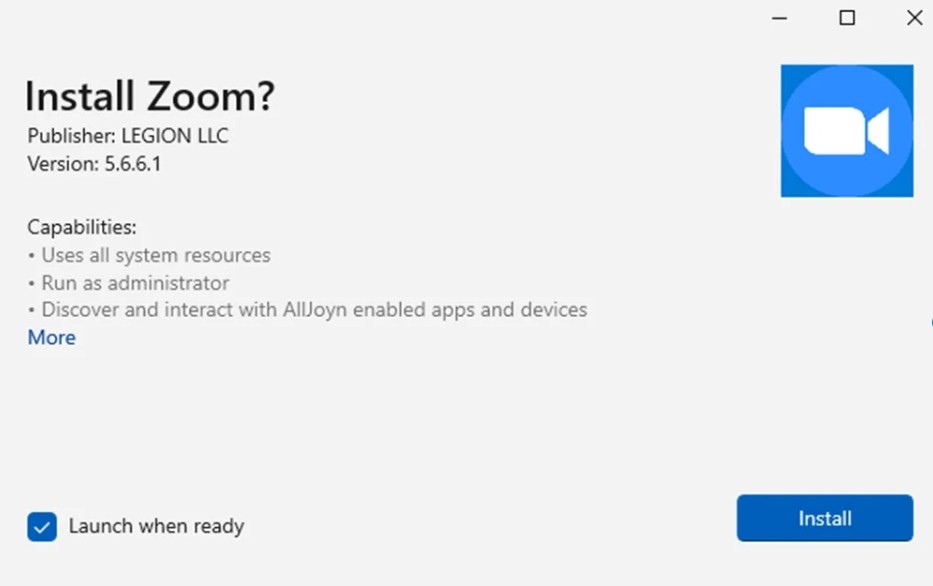

Gli aggressori stanno sfruttando la vulnerabilità CVE-2021-43890 in Windows AppX Installer, associata all’elusione delle soluzioni di sicurezza. Questo bug consente di aggirare i componenti anti-phishing e anti-malware di Defender SmartScreen. Inoltre possono bypassare gli avvisi del browser che avvisano agli utenti di non scaricare file eseguibili.

MSIX è un formato di confezionamento di file progettato specificamente per Windows 10. Si basava sul concetto di file manifest XML. In tale file gli sviluppatori possono descrivere come funziona il processo di installazione, quali file sono necessari e dove possono essere ottenuti. Sebbene MSIX fosse originariamente disponibile per le versioni più recenti di Windows, alla fine è stato portato anche su Windows 7. I file confezionati con MSIX possono essere utilizzati su tutte le versioni di Windows.

Secondo Microsoft, gli hacker distribuiscono software diffuso anche con messaggi di phishing in Microsoft Teams per distribuire pacchetti malevoli di applicazioni MSIX.

“Da metà novembre 2023, Microsoft Threat Intelligence ha osservato gli aggressori, inclusi gli attori motivati finanziariamente Storm-0569, Storm-1113, Sangria Tempest e Storm-1674, utilizzare lo schema URI ms-appinstaller (App Installer) per distribuire malware,” avverte l’azienda.

“Questa attività è legata all’abuso dell’attuale implementazione del gestore del protocollo ms-appinstaller come vettore di accesso per malware. Questo consente la diffusione di minacce per effettuare attività di estorsione. Inoltre, molti criminali informatici offrono come servizio una serie di malware che abusano del formato file MSIX e del gestore del protocollo di installazione ms-app.”

Vale la pena notare che nel febbraio 2023 Microsoft ha già disabilitato l’handler per contrastare gli attacchi della botnet Emotet.

La radice del problema è che i file confezionati con MSIX possono essere consegnati al sistema tramite Internet utilizzando ms-appinstaller. Questo consente agli sviluppatori di creare collegamenti nel formato ms-appinstaller:?source=//website.com/file.appx . Ed è proprio questa caratteristica che hanno sfruttato gli operatori della botnet Emotet, che hanno abusato dei link ms-appinstaller per attaccare gli utenti aziendali.

Sebbene Microsoft ora affermi che l’arresto è avvenuto nuovamente il 28 dicembre 2023, secondo i rapporti degli utenti, il gestore è stato chiuso all’inizio di questo mese. Tuttavia, non è chiaro quando e perché Microsoft abbia riattivato il programma di installazione delle app di Windows dopo la disattivazione di febbraio.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…