Per la rubrica “programmi hacker”, oggi parleremo di PhoneInfoga.

Cybersecurity Awareness efficace? Scopri BETTI RHC! Sei un'azienda innovativa, che crede nella diffusione di concetti attraverso metodi "non convenzionali"? Red hot cyber ha sviluppato da diversi anni una Graphic Novel (giunta al sesto episodio), l'unica nel suo genere nel mondo, che consente di formare i dipendenti sulla sicurezza informatica attraverso la lettura di un fumetto. Contattaci tramite WhatsApp al numero 375 593 1011 per saperne di più e richiedere informazioni oppure alla casella di posta graphicnovel@redhotcyber.com

Se ti piacciono le novità e gli articoli riportati su di Red Hot Cyber, iscriviti immediatamente alla newsletter settimanale per non perdere nessun articolo. La newsletter generalmente viene inviata ai nostri lettori ad inizio settimana, indicativamente di lunedì. |

Durante un’analisi OSINT, il numero di telefono del soggetto può essere un gateway per recuperare molte informazioni. Quindi, avendo accesso ad informazioni reali, potresti utilizzarle per poter prendere delle decisioni sul tuo obiettivo o su un argomento specifico.

PhoneInfoga è uno degli strumenti più avanzati per scansionare i numeri di telefono internazionali utilizzando solo risorse gratuite. L’obiettivo, è innanzitutto raccogliere informazioni come paese, area, operatore telefonico e tipo di linea su qualsiasi numero di telefono internazionale, con una precisione molto buona.

Per rendere tutto questo possibile, possiamo utilizzare direttamente dei motori di ricerca attraverso l’utilizzo delle dork, ma questo metodo potrebbe essere molto scomodo e noioso. Per semplificare questo lavoro, è stato sviluppato uno strumento open source che ti aiuterà a ottenere facilmente le informazioni dai vari motori di ricerca, stiamo parlando di PhoneInfoga.

Le funzionalità che mette a disposizione PhoneInfoga sono:

Phoneinfoga ricerca ed esplora database open source come Numverify, Google, OVH, ecc. Per raccogliere informazioni sui numeri di telefono.

Questo strumento funziona principalmente sul metodo delle dorks, interrogando Google con diversi tipi di parametri di Google dork e fornisce i risultati.

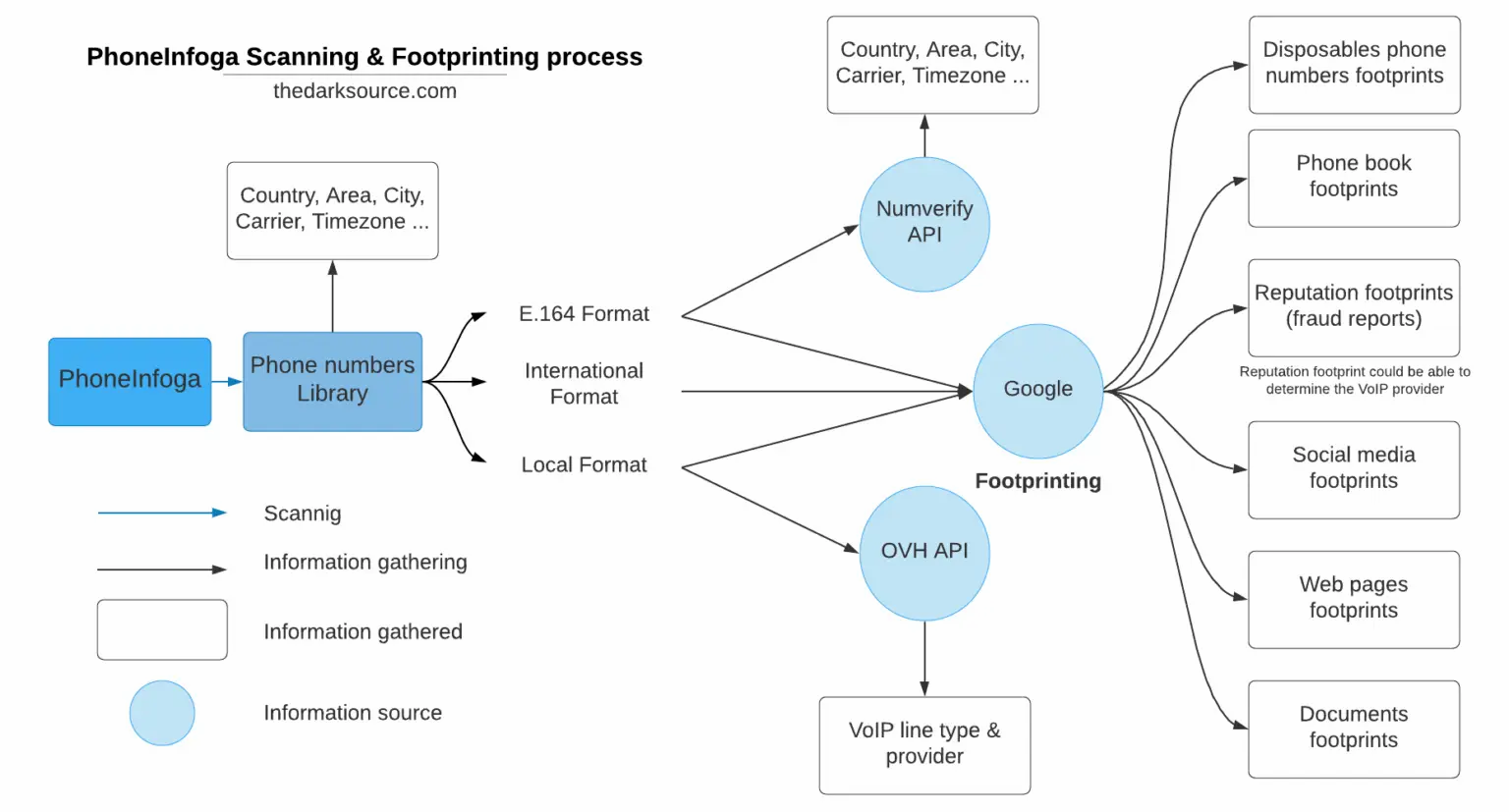

Gli scanner messi a disposizione dal PhoneInfoga sono 3 e possono essere sintetizzati in:

dove di seguito viene riportato un diagramma di riferimento che riporta i metodi di scansione utilizzati e la logica di gestione dei risultati.

Al momento Phoneinfoga è disponibile per tre tipi di sistemi operativi, Linux, sistemi operativi basati su Unix come macOS e Windows OS, ecc. Per installare Phoneinfoga direttamente nella macchina, possiamo usare il suo codice sorgente di base o i binari scaricati dal suo repository Github ufficiale.

Per scaricare questo strumento non devi far altro che navigare nel repository Github di Phoneinfoga e scaricare lo specifico archivio della versione relativa al tuo sistema operativo.

Ora estrai ed esegui il file binario. Utilizza i seguenti comandi sulla shell per l’installazione di Phoneinfoga, qua abbiamo riportato le istruzioni per Kali Linux.

# Extract the binary file$ tar xvf phoneinfoga.tar.gz# Run the tool binary$ ./phoneinfoga –help

Non sono necessarie altre installazioni per utilizzare il framework.

Ora puoi utilizzare lo strumento direttamente dal terminale. Se vuoi rendere questo strumento a livello globale, sposta il phoneinfogafile binario nella /usr/bin/directory.

Segui i comandi per rendere Phoneinfoga visibile globalmente nel terminale.

# First navigate to phoneinfoga directory and$ cp ./phoneinfoga /usr/bin/phoneinfoga

Se non si desidera eseguire questo strumento direttamente sul terminale del sistema operativo e si desidera eseguire lo strumento in un ambiente isolato, è possibile scaricare i container Docker predisposti. Attenzione affinché questi container non abbiano al loro interno dei malware, pertanto fare sempre riferimento a fonti ufficiali.

Il comando scan visualizza tutte le informazioni disponibili relative alla scansione.

$ ./phoneinfoga scan –helpScan a phone numberUsage: phoneinfoga scan [flags]Flags: -h, –help help for scan -n, –number string The phone number to scan (E164 or international format)

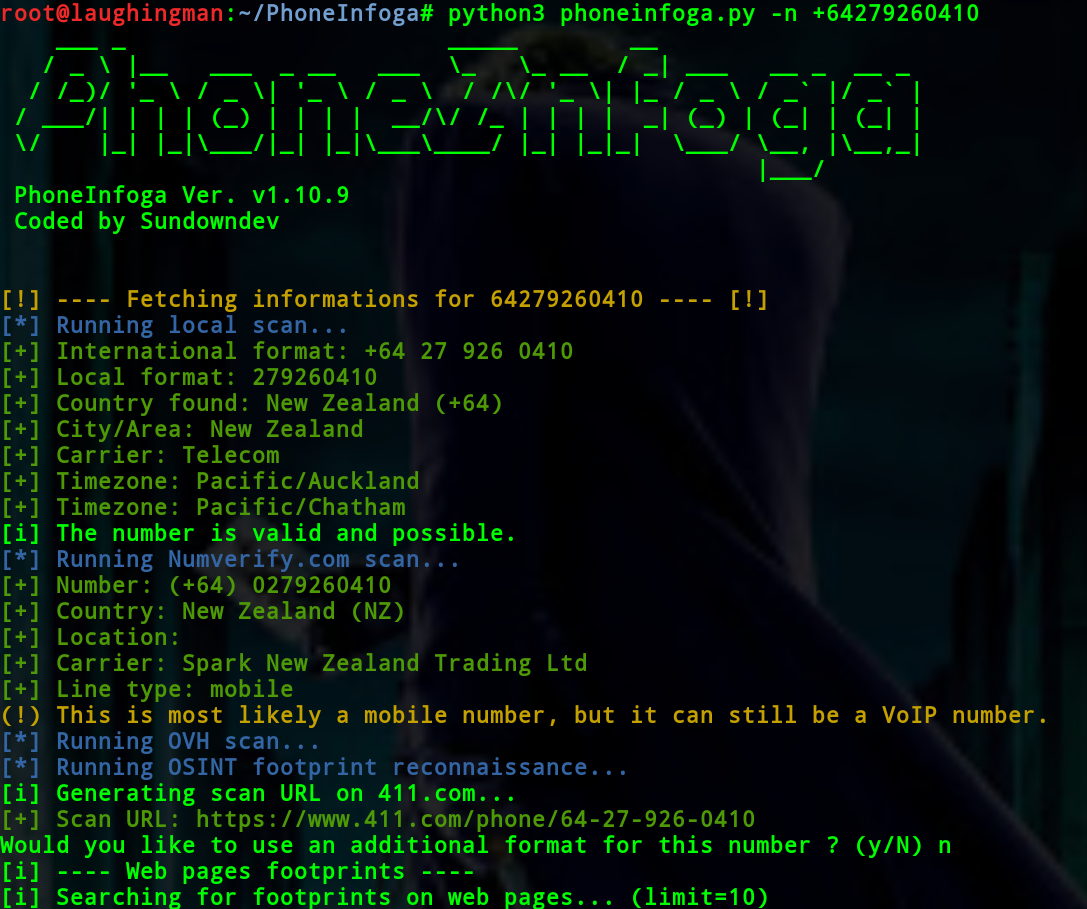

Per eseguire lo strumento PhoneInfoga dal terminale, è sufficiente scansionare un numero per ottenere le informazioni. Usa la -n per impostare il numero telefonico da analizzare.

# ./phoneinfoga scan -n

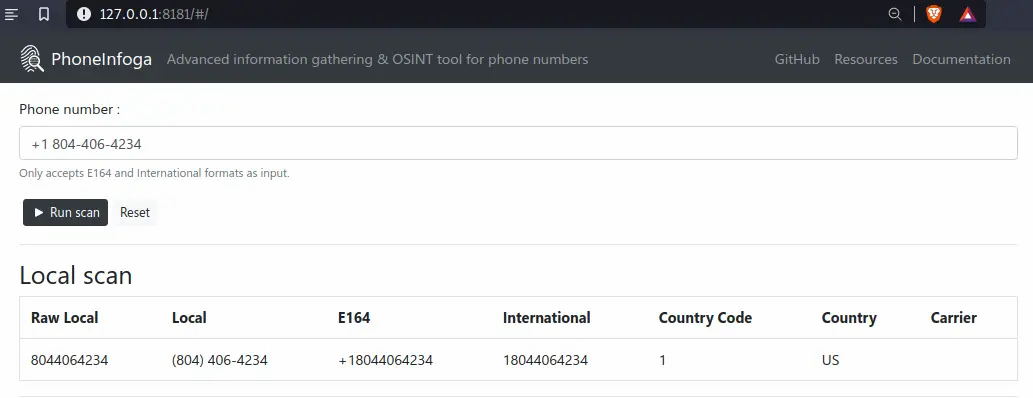

L’attuale versione di Phoneinfoga è caratterizzata dalla possibilità di scansionare i numeri di telefono utilizzando un’apposita interfaccia web.

Questa funzionalità utilizza delle API REST e può essere avviata utilizzando il comando “serve”.

$ /phoneinfoga serve –helpServe web clientUsage: phoneinfoga serve [flags]Flags: -h, –help help for serve –no-client Disable web client (REST API only) -p, –port int HTTP port (default 5000)

Per avviare l’interfaccia web di Phoneinfoga, specifichiamo la porta desiderata con il comendo “-p” inserendo una porta ovviamente inutilizzata come riporta l’esempio.

# ./phoneinfoga serve -p

A questo punto, apri il web browser ed utilizza il tuo IP locale e il numero di porta specificata per aprire l’interfaccia web di Phoneinfoga.

A questo punto sarà semplice navigare sulla GUI e inserire il numero di telefono sul quale avviare la scansione.

Fonte

https://github.com/sundowndev/PhoneInfoga

https://github.com/sundowndev/PhoneInfoga/releases

https://hakin9.org/phoneinfoga-advanced-information-gathering-osint-framework-for-phone-numbers/

https://thedarksource.com/phoneinfoga-osint-information-gathering-framework-for-phone-numbers/

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.