Secondo una analisi degli specialisti del Positive Technologies Expert Security Center, è stata rilevata una nuova vulnerabilità in Google Chrome monitorata con l’identificatore CVE-2025-2783, che consente l’escape dalla sandbox, sfruttata attivamente dal gruppo APT TaxOff da marzo 2025.

La catena di attacco inizia con e-mail di phishing che utilizza il CVE-2025-2783, concepita per apparire come inviti legittimi a eventi di alto profilo, tra cui il forum Primakov Readings. Quando le vittime cliccano sui link dannosi incorporati in queste e-mail, l’ exploit si attiva automaticamente, bypassando la sandbox di sicurezza di Chrome e installando la backdoor Trinper senza richiedere ulteriore interazione da parte dell’utente.

I ricercatori hanno stabilito forti legami tra il gruppo TaxOff e un altro attore della minaccia noto come Team46, il che suggerisce che potrebbero trattarsi della stessa organizzazione che opera sotto identità diverse. Entrambi i gruppi utilizzano strutture di comandi PowerShell simili, modelli URL e funzionalità di caricamento identiche.

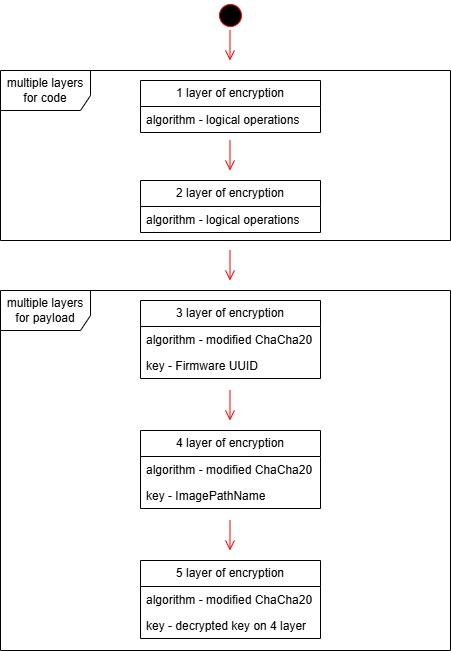

Il malware di tipo loader utilizza un’implementazione personalizzata che include cinque distinti livelli di crittografia, incorporando sia gli algoritmi di hashing ChaCha20 che BLAKE2b modificati. Il loader esegue diversi controlli ambientali prima dell’esecuzione del payload, tra cui la verifica che venga eseguito all’interno di processi specifici utilizzando algoritmi di hashing BLAKE2b modificati.

Queste e-mail contenevano link dannosi che seguivano il modello https://mil-by[.]info/#/i?id=[REDACTED], che scaricavano archivi contenenti collegamenti che eseguivano comandi PowerShell. L’analisi tecnica rivela che il backdoor Trinper impiega sofisticate tecniche anti-analisi attraverso un sistema di crittografia multistrato.

In particolare, il malware utilizza l’UUID del firmware del sistema di destinazione, ottenuto tramite la funzione GetSystemFirmwareTable, come parte del processo di decrittazione, assicurando che il payload possa essere decrittografato solo sul computer della vittima designata.

Il processo di decrittazione sfrutta anche l’ImagePathName della struttura Process Environment Block (PEB) come chiave di decrittazione aggiuntiva. In caso di successo, lo strato finale rivela un caricatore di ciambelle contenente la backdoor Trinper o, in alcune varianti, i payload Cobalt Strike .

Questa campagna sottolinea la minaccia costante rappresentata dai gruppi APT con accesso a exploit zero-day e sottolinea l’importanza fondamentale di mantenere aggiornate le patch di sicurezza del browser e di implementare solidi controlli di sicurezza della posta elettronica per prevenire i vettori di compromissione iniziali.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…