Un’altra vulnerabilità è stata rilevata nel sottosistema Linux Netfilter che consente a un utente locale di elevare i diritti a root. In altre parole, lo sfruttamento può portare ad assumere il pieno controllo del sistema bersaglio.

Netfilter è un framework per il filtraggio dei pacchetti e la traduzione degli indirizzi di rete (NAT) integrato nel kernel Linux che viene gestito tramite utilità front-end, come IPtables e UFW.

Nonostante la presenza di un identificatore – CVE-2023-32233 – la vulnerabilità non ha ancora ricevuto un punteggio sulla scala CVSS. Il grado della sua pericolosità deve ancora essere stabilito.

La radice del problema risiede nell’accettazione di aggiornamenti errati alla configurazione di Netfilter nf_tables, che in determinate condizioni possono portare a danni allo stato interno del sottosistema.

Di conseguenza, gli aggressori hanno l’opportunità di utilizzare un gap nella classe use-after-free per leggere e scrivere nella memoria del kernel. I ricercatori hanno persino pubblicato un exploit demo (proof-of-concept, PoC) per sfruttare CVE-2023-32233.

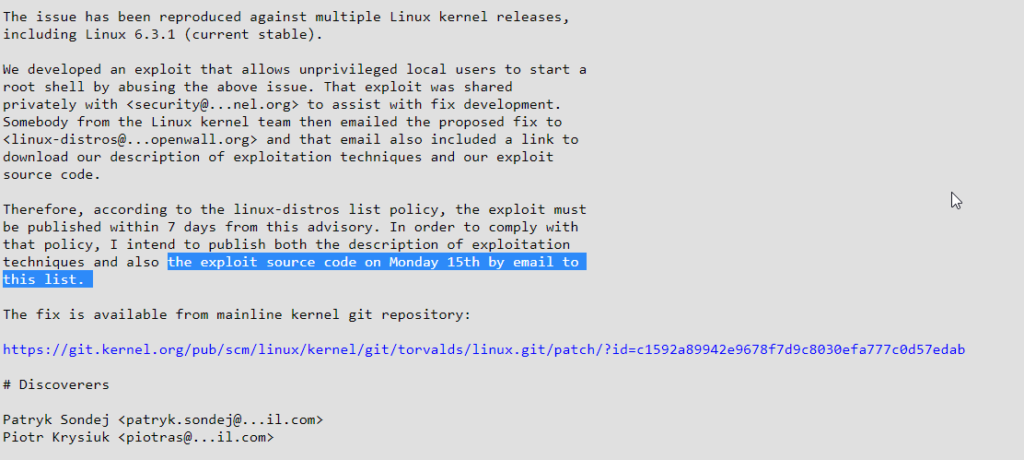

Come hanno spiegato gli analisti, l’exploit sarà pubblicato lunedì prossimo, 15 maggio 2023, insieme a dettagli completi sulle tecniche di sfruttamento.

“Secondo la politica dell’elenco delle distribuzioni linux, l’exploit deve essere pubblicato entro 7 giorni da questo avviso. Per rispettare tale politica, intendo pubblicare sia la descrizione delle tecniche di sfruttamento che il codice sorgente dell’exploit lunedì 15” si legge in un post nella mailing list di Openwall.

Gli esperti assicurano che il bug riguarda molte versioni del kernel Linux, inclusa l’attuale versione stabile – v6.3.1. Tuttavia, per il corretto funzionamento è necessario l’accesso locale al dispositivo di destinazione.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…