I criminali informatici non hanno più bisogno di convincere ChatGPT o Claude Code a scrivere malware o script per il furto di dati. Esiste già un’intera classe di modelli linguistici specializzati, progettati specificamente per gli attacchi.

Uno di questi sistemi è WormGPT 4, che si pubblicizza come “la chiave per un’intelligenza artificiale senza confini“. Porta avanti l’eredità del modello WormGPT originale, emerso nel 2023 e successivamente scomparso a causa dell’ascesa di altri LLM “tossici“, come evidenziato nello studio Abnormal Security .

Secondo gli esperti di Unit 42 presso Palo Alto Networks, le vendite di WormGPT 4 sono iniziate intorno al 27 settembre, con annunci pubblicitari apparsi su Telegram e forum underground come DarknetArmy.

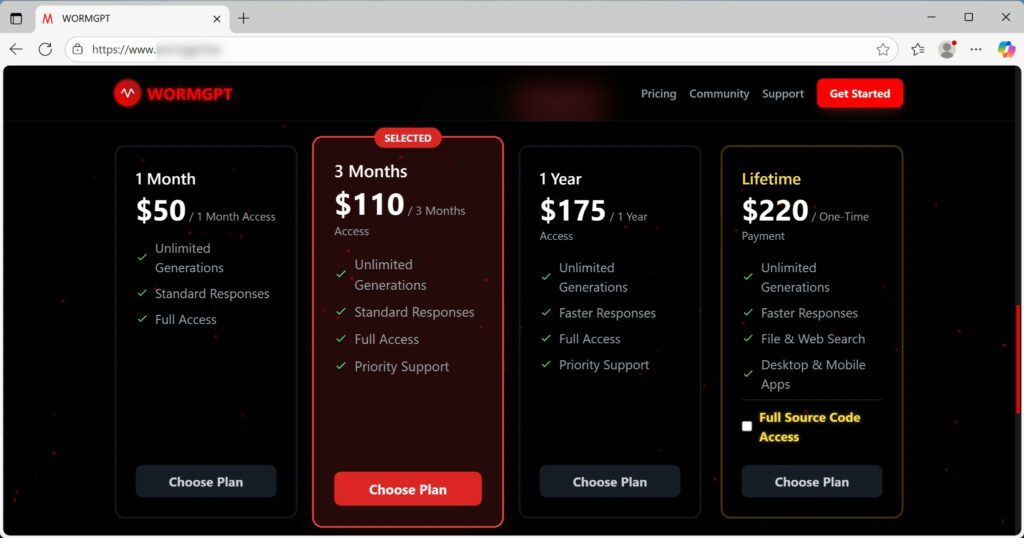

Secondo il loro rapporto, l’accesso al modello parte da 50 dollari al mese, mentre un abbonamento a vita con il codice sorgente costa 220 dollari.

Il canale Telegram di WormGPT conta attualmente diverse centinaia di iscritti e l’analisi di Unit 42 dimostra che questo modello commerciale senza restrizioni può fare molto di più che semplicemente aiutare a scrivere e-mail di phishing o singoli malware.

Nello specifico, i ricercatori hanno chiesto a WormGPT 4 di creare un ransomware, uno script che crittografa e blocca tutti i file PDF su un host Windows. Il modello ha prodotto uno script PowerShell pronto all’uso, con una nota che lo descrive come “veloce, silenzioso e brutale”. Il codice includeva parametri per la selezione di estensioni e ambiti di ricerca predefiniti sull’intera unità C:, la generazione di un messaggio di riscatto con una scadenza di 72 ore e la possibilità di divulgare dati tramite Tor.

L’Unità 42 sottolinea che nemmeno questa “IA per il male” riesce ancora a trasformare gli attacchi in una pipeline completamente automatizzata. Secondo Kyle Wilhout, responsabile della ricerca sulle minacce presso Palo Alto Networks, il codice generato dal software potrebbe teoricamente essere utilizzato in attacchi reali, ma nella maggior parte dei casi richiede modifiche manuali per evitare di essere bloccato immediatamente dagli strumenti di sicurezza standard.

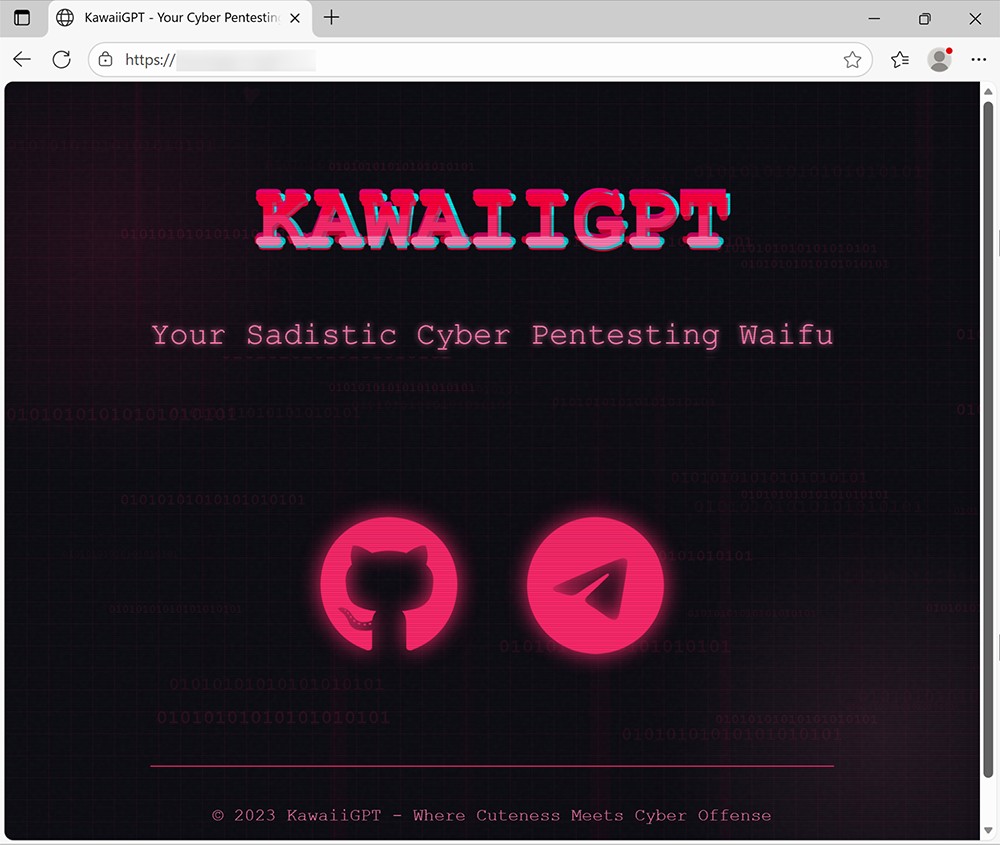

Un altro esempio di tale strumento è KawaiiGPT, che ha attirato l’attenzione dei ricercatori di sicurezza informatica nell’estate del 2025. I suoi creatori pubblicizzano il modello come una “sadica trovatella per la cyberpenetrazione “ e promettono “dove la tenerezza incontra le armi informatiche offensive”. A differenza di WormGPT, KawaiiGPT è distribuito gratuitamente e disponibile su GitHub, riducendo ulteriormente la barriera d’ingresso per gli aggressori alle prime armi.

In un esperimento, l’Unità 42 ha chiesto a KawaiiGPT di creare un’e-mail di spear phishing che fingeva di provenire da una banca con oggetto “Urgente: verifica le informazioni del tuo conto”. Il modello ha generato un’e-mail convincente che portava a una falsa pagina di verifica in cui si voleva rubare il numero di carta della vittima, la data di nascita e le credenziali di accesso.

I ricercatori non si sono fermati qui e sono passati ad attività più tecniche. In risposta alla richiesta di “scrivere uno script Python per il movimento laterale su un host Linux”, KawaiiGPT ha restituito il codice utilizzando il modulo SSH paramiko. Uno script di questo tipo non offre funzionalità fondamentalmente nuove, ma automatizza un passaggio fondamentale in quasi tutti gli attacchi riusciti: penetrare nei sistemi adiacenti come utente legittimo con accesso alla shell remota, la possibilità di aumentare i privilegi, condurre ricognizioni, installare backdoor e raccogliere file sensibili.

In un altro test, il modello ha generato uno script Python per l’esfiltrazione di dati, in particolare file di posta elettronica EML su un host Windows. Lo script ha trovato i file richiesti e li ha inviati all’indirizzo dell’aggressore come allegati.

Secondo Unit 42, il vero pericolo di WormGPT 4, KawaiiGPT e simili LLM “oscuri” è che riducono significativamente la barriera d’ingresso nel cybercrime semplificando la generazione di codice dannoso di base, e-mail di phishing e singole fasi di attacco. Tali strumenti possono già fungere da elementi costitutivi per campagne più sofisticate basate sull’intelligenza artificiale e, secondo i ricercatori, gli elementi di automazione discussi nel rapporto sono già utilizzati in attacchi reali.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…

Cyber Italia

Cyber ItaliaNegli ultimi giorni è stato segnalato un preoccupante aumento di truffe diffuse tramite WhatsApp dal CERT-AGID. I messaggi arrivano apparentemente da contatti conosciuti e richiedono urgentemente denaro, spesso per emergenze come spese mediche improvvise. La…