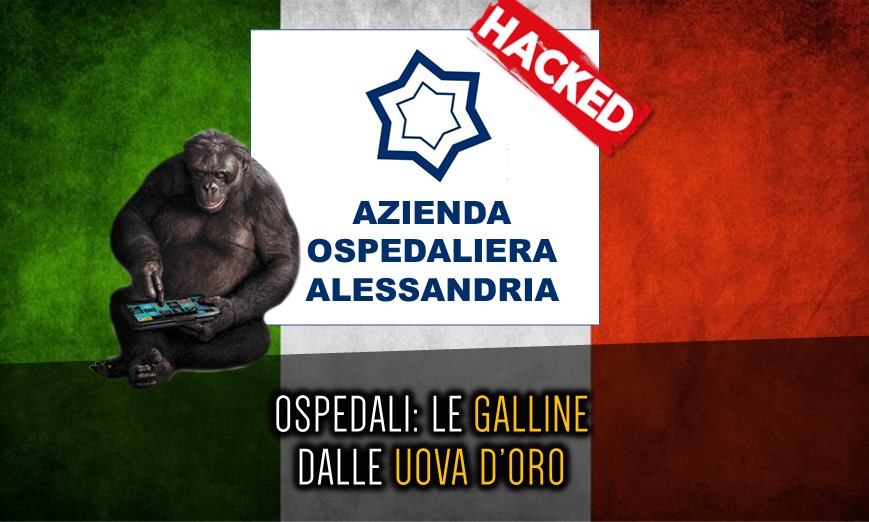

Come abbiamo riportato nella giornata di ieri, un attacco informatico effettuato dalla cyber gang Ragnar Locker ha colpito l’Azienda Ospedaliera di Alessandria.

Ma questo attacco è differente dai precedenti.

Cybersecurity Awareness efficace? Scopri BETTI RHC! Sei un'azienda innovativa, che crede nella diffusione di concetti attraverso metodi "non convenzionali"? Red hot cyber ha sviluppato da diversi anni una Graphic Novel (giunta al sesto episodio), l'unica nel suo genere nel mondo, che consente di formare i dipendenti sulla sicurezza informatica attraverso la lettura di un fumetto. Contattaci tramite WhatsApp al numero 375 593 1011 per saperne di più e richiedere informazioni oppure alla casella di posta graphicnovel@redhotcyber.com

Se ti piacciono le novità e gli articoli riportati su di Red Hot Cyber, iscriviti immediatamente alla newsletter settimanale per non perdere nessun articolo. La newsletter generalmente viene inviata ai nostri lettori ad inizio settimana, indicativamente di lunedì. |

I criminali informatici si sono infiltrati all’interno delle infrastrutture IT dell’azienda in modo silenzioso. Ma questa volta sono stati “etici”. Hanno effettuato una AUDIT di sicurezza completa senza cifrare nulla riportando che non hanno effettuato attività intrusive che “possono mettere a rischio la vita o la salute delle persone”.

Si perchè un ospedale, con la sua rete informatica cifrata, vuol dire “paralisi”.

Vuol dire blocco completo del sistema, vuol dire ritornare alla carta e alla penna, cosa che abbiamo visto in altre situazioni analoghe in precedenza.

Ma sono stati così silenti che nessuno se ne è accorto, neanche le persone del dipartimento IT dell’azienda. Infatti la stessa cyber gang ha detto che “Abbiamo chiesto informazioni sull’incidente ad alcuni dipendenti durante le telefonate, ma hanno risposto di non aver visto nessuna violazione informatica.“

La situazione degli ospedali italiani è tremendamente disastrosa.

Ma questa non è una novità almeno per i nostri lettori, in quanto su queste pagine ne abbiamo parlato molto in passato, quando venne colpita la ULSS6 di Padova, il quale incidente fece molto clamore.

Ma oltre alla ULSS6 ci sono stati altri attacchi agli ospedali italiani.

Forse ce ne siamo dimenticati, ma noi di RHC no, e possiamo riportarli per facilità di discussione:

Tutti attacchi che sono finiti nelle underground, ovviamente. Non vogliamo dire che ci siano stati altri attacchi che sono sfociati con un pagamento di un riscatto in quanto si tratta di pubbliche amministrazioni le quali non potrebbero farlo.

Tutti attacchi che per fortuna si sono risolti solo con un rallentamento delle operazioni sanitarie e lo smistamento verso altri ospedali.

Per fortuna? E se in quel momento una persona arriva in pronto soccorso con un codice rosso e deve essere trasportata ad un altro ospedale distante 30 km, o una persona che deve fare di trattamenti salvavita e non può effettuarli per il blocco del sistema informatico, cosa succede?

Sono tutte cose successe, e ne abbiamo parlato in questo articolo, perchè le morti derivanti gli attacchi informaitci iniziano a farsi vedere. Oltre ad averne parlato il Ponemon Institute con una ricerca proprio su questo argomento, ovvero sull’aumento del rischio di morte nei pazienti a causa di un attacco informatico.

Inoltre, le aziende sanitarie, dalle ultime ricerche informatiche svolte, pagano in fretta, proprio perchè ad essere a rischio non sono i dati, ma le vite delle persone. E questo i criminali informatici lo sanno bene ed è per questo che sono le nuove “galline dalle uova d’oro”.

Fanpage.it ha pubblicato una dichiarazione dell’Azienda Ospedaliera che vogliamo riportare:

“L’Azienda Ospedaliera di Alessandria è stata al centro di un attacco informatico a cui ha dato seguito attivandosi immediatamente in stretta sinergia con la Regione Piemonte e l’Azienda zero, garantendo così la continuità dei servizi e delle prestazioni. Contemporaneamente ha subito avviato una collaborazione con l’Acn, l’Agenzia per la Cybersicurezza Nazionale, e sporto denuncia penale agli organi competenti”.

In questo caso la continuità occorrerebbe comprendere cosa sia. A quanto pare nessuno se n’è accorto dell’incidente del reparto IT e non è stato cifrato nulla, almeno da quanto riporta Ragnar Locker.

A questo punto ci viene solo da sperare che i tanti soldi messi a disposizione dal PNRR servano a migliorare la postura cyber di infrastrutture così critiche come gli ospedali.

Siamo molto indietro sul tema cyber e occorrono competenze e quattrini. I quattrini ci sono, speriamo solo che la solita “italianità” nel fare le cose non ci porti a bruciarli senza avere dei minimi effetti.

Anche perchè questa potrebbe essere l’ultima opportunità che abbiamo davanti per recuperare davvero terreno.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.