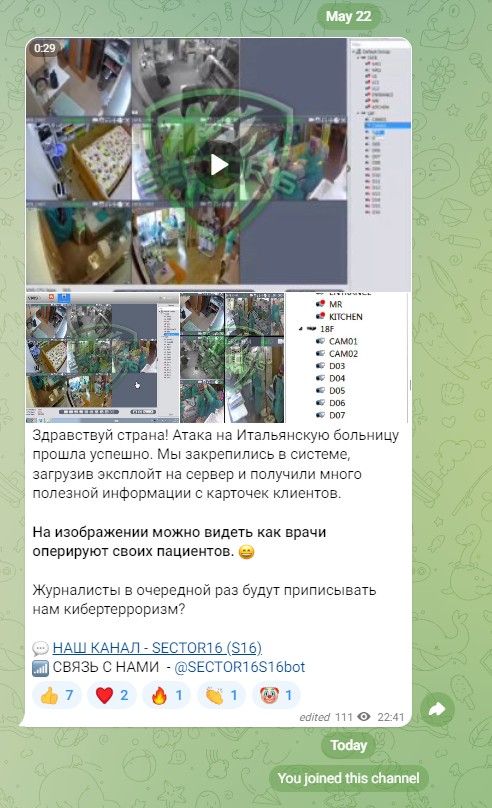

“Ciao Italia! L’attacco all’ospedale italiano è riuscito. Ci siamo stabiliti nel sistema, caricando un exploit sul server, ottenendo molte informazioni utili dalle schede dei pazienti. Nell’immagine potete vedere i medici mentre operano i loro pazienti. 😄 I giornalisti ci accuseranno di nuovo di cyberterrorismo?”

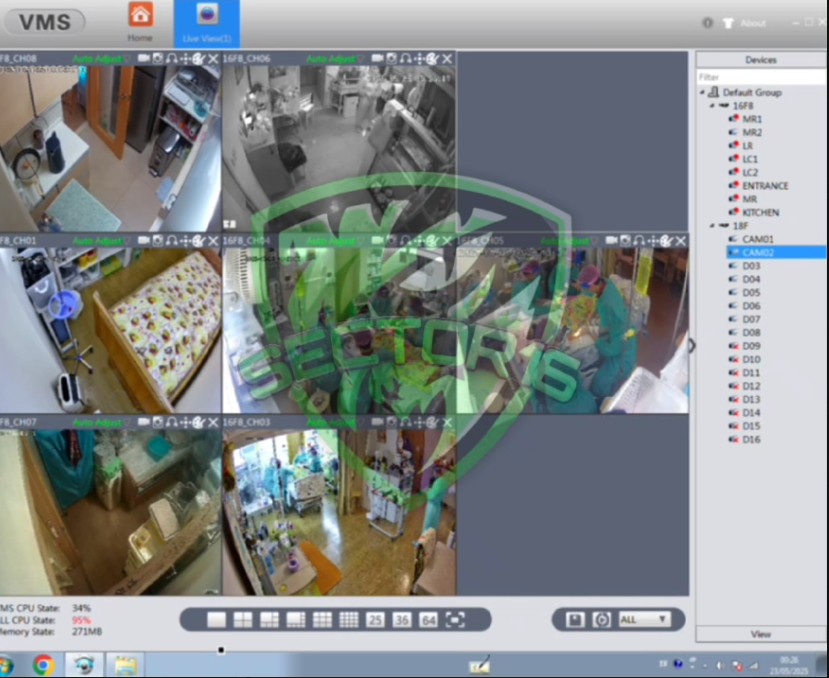

Questo è il messaggio, cinico e inquietante, pubblicato dagli hacktivisti del gruppo SECTOR16 dopo aver violato i sistemi di un ospedale italiano. Hanno preso il controllo dell’impianto di videosorveglianza. Hanno registrato e poi diffuso pubblicamente le immagini delle sale operatorie. Hanno sottratto dati sensibili dei pazienti. Hanno dimostrato – ancora una volta – quanto i nostri presidi sanitari siano esposti, vulnerabili, indifesi.

Questa non è una simulazione. Non è un test. È un fatto gravissimo!

Se l’attacco fosse stato distruttivo – come spesso accade con i ransomware – i sistemi dell’ospedale avrebbero potuto andare in blocco totale: reparti paralizzati, documentazione clinica inaccessibile, operazioni sospese, soccorsi ritardati. Quando si parla di ospedali, ogni secondo può fare la differenza tra la vita e la morte.

E invece, oggi, lasciamo che i cybercriminali si introducano nei nostri ospedali con la stessa facilità con cui entrano in un sito mal protetto. Ma è una cosa completamente diversa! Perché se si perdono dati personali è una cosa, qua si possono perdere vite umane!

Sono Cybercriminali? Si.

Ma noi siamo degli incapaci a gestire la cyber-sicurezza delle infrastrutture critiche!

Perché mancano risorse, competenze, operatività e attenzione.

Perché non c’è ancora una cultura della sicurezza digitale nel settore sanitario. E questo è inaccettabile. I dati sanitari sono il nuovo oro del dark web: completi, dettagliati, altamente sensibili. Ma non è solo la privacy a essere a rischio. Sono i pazienti. Sono i medici. È la sanità pubblica nel suo complesso.

Il threat actor non ha fornito dettagli completi sulla struttura violata, ma dalle nostre analisi la situazione potrebbe apparire ancora più grave di quanto indicato nel titolo. Esaminando il video diffuso sul loro canale Telegram — anche con il supporto di una intelligenza artificiale — siamo riusciti a estrarre una serie di informazioni rilevanti:

Software in uso:

Analisi delle telecamere e layout

Identificatori e indizi strutturali e Nomi camere e stanze:

Personale e ambiente operativo Gli operatori indossano:

Dettagli specifici di potenziale identificazione

Ovviamente si tratta solo di informazioni rilevate analizzando le immagini presenti nel video che devono essere prese solo come ipotesi rispetto a quanto riportato sul canale Telegram. Abbiamo provato a contattare il Threat Actors ma ci ha risposto che non si tratta di un ospedale pediatrico.

Abbiamo parlato con il threat actor, il quale ci ha riferito di aver rifiutato una offerta da parte di altri criminali che volevano acquistare i dati. Di seguito il post che successivamente hanno pubblicato sul loro canale Telegram.

📢 Vorremmo fare chiarezza sulla situazione relativa all'ultimo attacco informatico avvenuto in Italia . Non intendiamo vendere o divulgare dati online. Sebbene abbiamo già ricevuto diverse offerte. Questa azione è dettata dalla solidarietà. Riconosciamo il danno che possiamo causare e agiamo responsabilmente. Il nostro obiettivo è quello di richiamare l'attenzione su questioni importanti e di supportare chi ne ha bisogno.

🔖 Con l'hacking dimostriamo che le persone, in particolare gli amministratori di sistema, non sempre svolgono correttamente il proprio lavoro. Questi errori possono avere gravi conseguenze e il nostro obiettivo è quello di evidenziare la necessità di maggiore sicurezza e responsabilità. Ci impegniamo a migliorare la situazione nel settore e siamo certi che tali azioni POSSANO ESSERE DI AIUTO!

🔖 Si consiglia vivamente agli amministratori di sistema di proteggere i propri sistemi da utenti malintenzionati. Questo è il tuo lavoro e vieni pagato per farlo. È importante rimanere aggiornati, utilizzare password complesse ed eseguire controlli di sicurezza regolari. Un atteggiamento responsabile nei confronti delle questioni di sicurezza è la chiave per un lavoro di successo e per la protezione dei dati. Solo così è possibile ridurre al minimo i rischi e garantire una protezione affidabile dei sistemi informativi.

💬 CON RISPETTO, SETTORE 16/S16Occorrono investimenti reali in sicurezza informatica per gli ospedali. Occorre formare il personale. Occorre dotarsi di sistemi di difesa adeguati. occorre eliminare l’obsolescenza tecnologica! Non è pensabile avere Windows 7 nelle infrastrutture critiche italiane! Perché proteggere le strutture sanitarie oggi non significa solo evitare una violazione: significa salvare vite umane.

E mentre gruppi come SECTOR16 ironizzano sulle immagini rubate da una sala operatoria, noi dovremmo smettere di minimizzare. Dovremmo smettere di far finta che “tanto queste cose succedono solo altrove”.

Succedono qui! E quando sarai tu ad andare all’ospedale e non potranno darti le cure dovute perché drasticamente sottodimensionati a causa di un attacco informatico, ti ricorderai di questo articolo.

È il momento di trattare la cybersicurezza come una questione di salute pubblica. Perché lo è.

E volete saperne una? Ecco la lista degli attacchi noti agli ospedali italiani perché quelli “non” noti non li conosciamo. Perché noi di Red Hot Cyber non dimentichiamo.

Molto tempo fa riportammo che gli ospedali sarebbero divenuti “le galline dalle uova d’oro” per il cybercrime, in quanto il rischio non è solo inerente la perdita dei dati, ma anche la vita delle persone. I criminali lo sanno bene che la velocità di azione di un ospedale risulta essenziale, ma sappiamo anche che gli ospedali hanno un” postura cyber” da rivedere in modo profondo.

Purtroppo sono molte le organizzazioni ospedaliere colpite dagli incidenti di sicurezza e soprattutto il ransomware risulta il vettore di attacco principalmente utilizzato. La Lista delle organizzazioni sanitare colpite, dove ne conosciamo le rivendicazioni della PA si allunga sempre di più giorno dopo giorno:

Purtroppo l’Italia sembra non aver ancora compreso l’importanza strategica a livello di sicurezza nazionale di queste infrastrutture. Tali infrastrutture vengono continuamente bersagliato dal cybercrime e che devono essere protette per garantire la salute delle persone.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…